- WIADOMOŚCI

Rosja ponownie zaatakowała ten sam polski basen

Polska automatyka przemysłowa (ICS/OT) nieustannie pozostaje na celowniku grup powiązanych z Federacją Rosyjską. Na początku sierpnia haktywiści opublikowali nagranie z manipulowania parametrami polskiego basenu. Wiele wskazuje na to, że 21 września udało się im manipulować parametrami tego samego obiektu.

Autor. Telegram haktywistów

Ataki na obiekty związane z wodą znacznie nasiliły się na przestrzeni ostatnich kilku miesięcy. Wśród poważnych incydentów należy wyróżnić manipulowanie parametrami poniższych jednostek:

W sierpniu br. prorosyjska grupa opublikowała nagranie z manipulowania parametrami małej elektrowni wodnej. Analiza wykazała, że był to ten sam obiekt, który został zaatakowany trzy miesiące wcześniej. Obecnie nie wiadomo, jaka jednostka padła ofiarą haktywistów.

Atak na basen

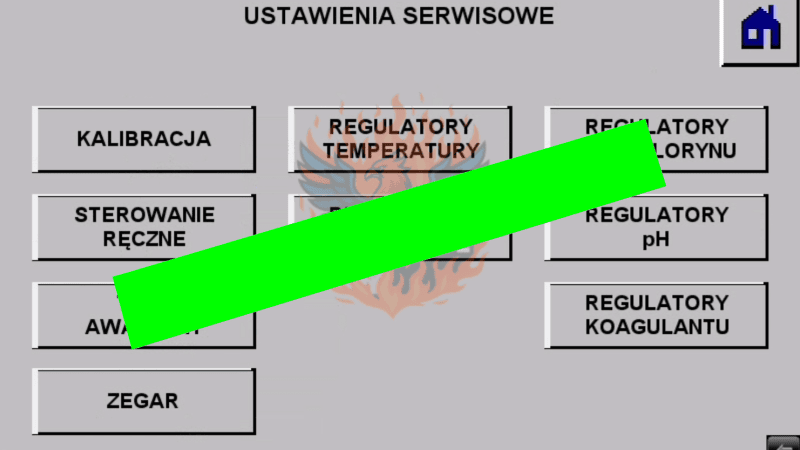

W nocy z 5 na 6 sierpnia br. prorosyjscy haktywiści uzyskali nieuprawniony dostęp do panelu sterowania parametrami polskiego basenu. Wówczas odczyt poziomu wody wynosił ok. 110 cm.

Haktywistom udało się zmienić m.in.:

- zadaną temperaturę wody na 50 st. Celsjusza (maksymalną);

- zadane pH wody na wartość 14 (maksymalną)

- czas pracy działania pompki podchlorynu oraz koagulatu.

Obiekt z nagrania posiadał 36 zaworów, co wskazuje na to, że celem ataku nie była mała jednostka.

Autor. Telegram haktywistów

Autor. Telegram cybeprzestępców

Kolejny atak na ten sam basen

W nocy z 21 na 22 września haktywiści opublikowali nagranie z ataku na basen. Wideo rozpoczyna się od ekranu, gdzie widoczne są dane producenta urządzenia. Poinformowaliśmy dostawcę sprzętu o zdarzeniu.

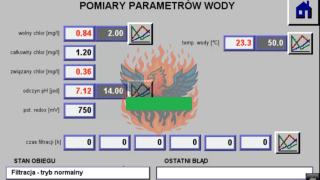

Na nagraniu widoczne jest zmienianie identycznych parametrów, co podczas sierpniowego ataku. Należy jednak przy tym dodać, że:

- wszystkie filtry były wyłączone;

- poziom wody wynosił ok. 190 cm;

- wartość wolnego chloru była równa ok. 0,1 mg/L;

- wartość związanego chloru wynosiła 0,18 mg/L;

- wartość całkowitego chloru wynosiła ok. 0,3 mg/L;

- odczyn pH był równy 7,32 jednostek;

- temperatura wody była równa 19,2 st. Celsjusza;

- potencjał redox wynosił 566 mV.

Ostatnia wartość (pot. redox) wskazuje na niski poziom substancji dezynfekcyjnych, co sprzyja rozwojowi drobnoustrojów. Warto przy tym dodać, że wartość całkowitego chloru w basenie spadła pomiędzy incydentami prawie czterokrotnie (z 1,20 mg/L do 0,31 mg/L).

Autor. Telegram cyberprzestępców

Przelew, czas, pH

Na filmie widoczne jest uruchomienie czerwonej kontrolki, zatytułowanej „Przelew”. W panelu alarmowym można dostrzec informację o odstawieniu (wyłączeniu) wszystkich filtrów.

Autor. Telegram haktywistów

Na obydwu nagraniach różni się czas sterownika oraz panelu (opisane jako „panela”). Różnica wynosi kolejno 22 minuty i 15 sekund (sierpień) oraz 22 minuty i 46 sekund (wrzesień). Alarmy wskazują na to, że drugi atak mógł zacząć się już ok. 10:30 tego samego dnia. O godzinie 11:34 pojawiła się informacja o „poziomie powyżej przelewu w zbiorniku obiegu 1”.

Autor. Telegram cyberprzestępców

Autor. Telegram haktywistów

11 września alarmy mówiły o zbyt niskim odczynie pH wody, zaś 20 września informowały o zbyt niskim potencjale redox. Warto przy tym dodać, że nie musiało być to spowodowane cyberatakiem.

Zachowajmy spokój

Pomimo wielu incydentów należy pamiętać o tym, że nasza cyberprzestrzeń jest nieustannie monitorowana przez specjalistów pod kątem reagowania na incydenty. Jednym z celów haktywistów blisko związanych z Federacją Rosyjską jest próba siania paniki.

W kwietniu wicepremier Krzysztof Gawkowski poinformował, że w ciągu kilku dni udało się zapobiec „17 z 18 ataków na infrastrukturę krytyczną”.

Ustalanie tego, jaki obiekt padł ofiarą cyberprzestępców, jest w toku.

Incydent zgłosiliśmy do CERT Polska.

Osoby, które chcą się z nami anonimowo skontaktować, zapraszamy do formularza w zakładce „Kontakt” (u dołu strony).

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?