- WIADOMOŚCI

Zaatakowano polski szpital i oczyszczalnię. Kierunek rosyjski

W przeciągu trzech ostatnich dni prorosyjska grupa cyberprzestępców dodała nagrania z włamania do trzech przemysłowych systemów sterowania (ICS/OT) polskich obiektów. Wśród nich znajduje się szpital oraz oczyszczalnia ścieków. To kolejny taki incydent w przeciągu ostatnich kliku miesięcy.

Autor. Telegram cyberprzestępców

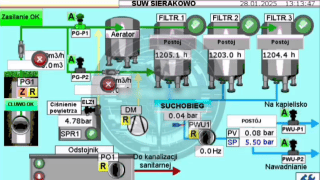

Na łamach naszego portalu informowaliśmy o atakach na m.in. oczyszczalnię ścieków w Kuźnicy czy stacje uzdatniania wody (Tolkmicko, Małdyty, Sierakowo). Oczyszczalnia w Kuźnicy potwierdziła incydent, zaś podczas konferencji prasowej Ministerstwa Cyfryzacji dotyczącej wzmocnienia cyberbezpieczeństwa administracji rządowej wicepremier Krzysztof Gawkowski przekazał, że ataki tego typu (jak w ww. SUW-ach) miały realne skutki w zakresie m.in. dostarczania wody.

Pomimo wydania słusznych i konkretnych rekomendacji Pełnomocnika Rządu ds. Cyberbezpieczeństwa dotyczących przemysłowych systemów sterowania (ICS/OT), ta sama grupa cyberprzestępców nadal przeprowadza ataki na polskie obiekty.

Dodatek do spalania

14 kwietnia br. cyberprzestępcy dodali film, mający rzekomo opisywać włamanie do „kotłowni przemysłowej w Łodzi”. Analiza nagrania wskazuje, że atak dotyczy systemu odpowiedzialnego za dodatek do spalania. Tak jak w przypadku poprzednich incydentów, doszło do manipulowania parametrami w środowisku.

Nie dodano żadnych informacji potwierdzających to, że wspomniane nagranie ma dotyczyć systemu zlokalizowanego w Łodzi.

Autor. Telegram cyberprzestępców

Kolejna oczyszczalnia ścieków

Cyberprzestępcom udało się zaatakować kolejną oczyszczalnię, tym razem w Witkowie (woj. Wielkopolskie). Na nagraniu wielokrotnie widać manipulację parametrami centralnej przepompowni ścieków. Obecnie nieznane są skutki działania prorosyjskiej grupy.

„Niech Witkowo utonie w g….e, oni toną w g….e, mamy to gdzieś” – stwierdzono w poście, co pokazuje element propagandowy działań.

Autor. Telegram cyberprzestępców

Polski szpital

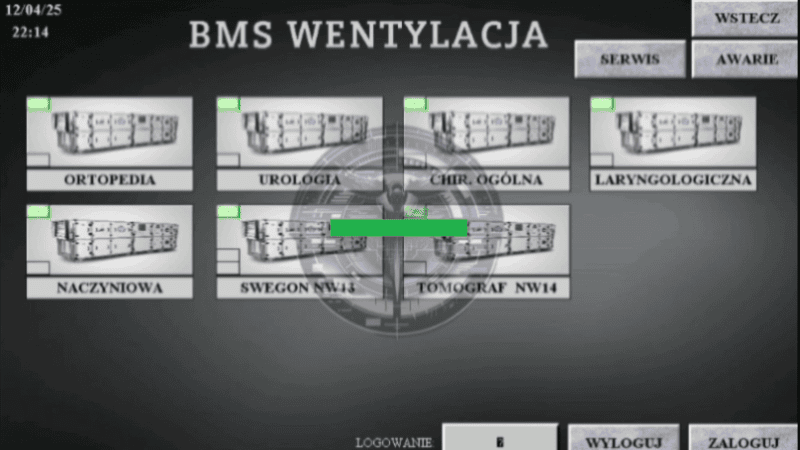

15 kwietnia dodano nagranie, które ukazuje nieuprawniony dostęp do infrastruktury wentylacji szpitala. Według cyberprzestępców, ma to być Szpital Zachodni w Grodzisku Mazowieckim, lecz na nagraniu nie przedstawiono ku temu dowodów. Nie zmieniono żadnego parametru urządzeń, choć odgadnięto prawidłowy PIN.

Cyberprzestępcy propagandowo stwierdzili, że „nie odcięli tlenu pacjentom, choć mogli”, co oczywiście jest kłamstwem, ponieważ uzyskali wgląd do systemu odpowiedzialnego za wentylację budynku – nie urządzeń medycznych.

Autor. Telegram cyberprzestępców

Ataki trwają

Ataki na polskie przemysłowe systemy sterowania (ICS/OT) wciąż mają miejsce. Podstawowym działaniem powinno być m.in. zastosowanie się do rekomendacji Pełnomocnika Rządu ds. Cyberbezpieczeństwa Krzysztofa Gawkowskiego z lutego br. – przede wszystkim odcięcie urządzeń od bezpośredniego dostępu do Internetu, zarówno w przypadku paneli WWW oraz zdalnego pulpitu (RDP).

„Jeśli do odczytu lub sterowania procesem wymagany jest zdalny dostęp, należy skorzystać z VPN z wieloskładnikowym uwierzytelnianiem, co może się wiązać z dodatkową rozbudową konkretnej infrastruktury o niezbędne do tego celu urządzenia” – stwierdzono w dokumencie.

Warto również zarejestrować się w systemie n6 i/lub moje.cert.pl.

Incydenty zgłosiliśmy do CERT Polska. Uzyskaliśmy informację, że zostaną podjęte odpowiednie działania.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?