- WIADOMOŚCI

Prorosyjscy haktywiści: „atakujemy polskie baseny”. Propaganda?

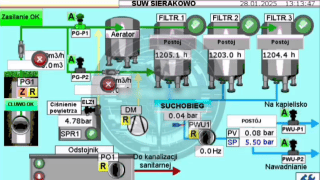

Automatyka przemysłowa (ICS/OT) to bardzo szeroka kategoria urządzeń. Ostatnio słyszeliśmy o wielu atakach na polskie stacje uzdatniania wody oraz oczyszczalnie ścieków. Tym razem prorosyjscy haktywiści publikują nagrania z rzekomego manipulowania parametrami wody warszawskich basenów.

Autor. Telegram cyberprzestępców

Ostatnie kilka miesięcy obfitowało w ataki prorosyjskich haktywistów, którzy na swoim celowniku mieli urządzenia ICS/OT, wykorzystywane przez wodociągi i oczyszczalnie ścieków. Wśród zaatakowanych jednostek należy wyróżnić m.in.:

Problem ataków na polską automatykę przemysłową jest realny i bardzo poważny. W lutym br. wicepremier Krzysztof Gawkowski opublikował rekomendacje dla podmiotów wykorzystujących takie urządzenia.

„Niektóre z tych ataków miały wpływ na rzeczywiste działanie systemów, a ich skutki odczuli odbiorcy usług” – stwierdzono wówczas w komunikacie.

Należy jednak przy tym dodać, że wielu atakom udaje się zapobiec. W kwietniu minister cyfryzacji przekazał, że w przeciągu kilku dni udało się powstrzymać 17 z 18 prób ataku na wodociągi i kanalizację.

Artykuł odnosi się do wydarzeń, które są ciężko weryfikowalne pod kątem wpływu na obywateli oraz ich lokalizacji. Do momentu uzyskania komentarza podmiotów nie można jednoznacznie stwierdzić, że manipulowanie parametrami faktycznie miało miejsce w danej organizacji lub określonym mieście. Pragniemy jednak zwrócić uwagę na to, że ataki na przemysłowe systemy sterowania to realny problem, lecz niektóre z działań haktywistów mają głównie wymiar propagandowy.

Film udostępniony przez haktywistów

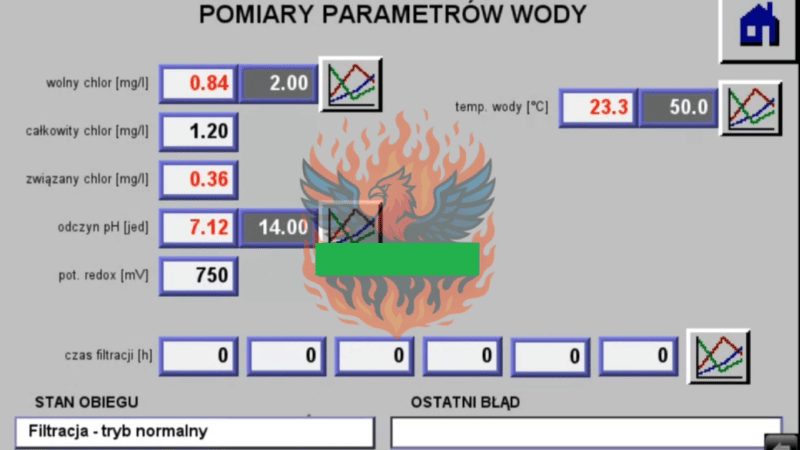

Prorosyjscy haktywiści opublikowali film z manipulowania parametrami basenu, opisanego jako „największy resort zdrowotny w Warszawie, wraz z SPA”. Na nagraniu nie ma informacji, które pozwalają przypisać atak do konkretnej placówki.

Strona producenta nie zawiera informacji wskazujących na realizację przedsięwzięcia w Warszawie. Panel wskazuje na to, że oprócz basenu jednostka miała posiadać „masaż wodny” oraz „masaż powietrzny”.

Autor. Telegram cyberprzestępców

Autor. Telegram cyberprzestępców

Ciekawa jest zmiana interwału odczytu panelu zbiorczego na 65535 milisekund (maksymalną wartość w architekturze 16-bitowej, 2^16-1). Uwagę przykuwają też wpisy „Zbiornik nr 1 – przelew” oraz alarmy związane z grzaniem.

Kolejny warszawski basen

6 sierpnia br. o godz. 2.07 na kanale haktywistów pojawił się wpis z ataku na rzekomo „największy kryty basen w Warszawie”. Ponownie cyberprzestępcy nie przedstawili żadnych dowodów ku temu, że to stołeczna placówka.

Niezależnie od tego, gdzie zlokalizowany jest wspomniany basen, pokazuje to bardzo groźny aspekt ewentualnego manipulowania parametrami automatyki przemysłowej. Haktywiści na nagraniu zmieniali m.in.:

- odczyn pH;

- poziom wolnego chloru;

- poziom wody w basenie;

- czas uwalniania podchlorynu.

Atak miał być przeprowadzony w nocy z 5 na 6 sierpnia. Wartość zadana stężenia chloru wynosiła 2 mg/litr – choć nie jest to wartość bezpośrednio zagrażająca życiu, znacznie wykracza to poza rekomendacje (do 1,2 mg/litr, które już były w basenie według odczytów).

Autor. Telegram cyberprzestępców

Autor. Telegram cyberprzestępców

Autor. Telegram cyberprzestępców

Należy pamiętać, że cyberprzestępcy mogli zaatakować również basen prywatny – nie tylko zarządzany przez miasta czy wsie. Warto mieć na uwadze, że prorosyjscy haktywiści mogą chcieć wyolbrzymiać skalę swoich działań - propaganda może być jedynym z ich celów.

Czy to dopiero początek „przygód”?

Skierowaliśmy pytania do odpowiednich instytucji, aby ustalić czy incydenty rzeczywiście miały miejsce i wpłynęły na działanie stołecznych basenów, tak jak twierdzą prorosyjscy haktywiści.

Warto przy tym dodać, że rok temu miała miejsce awaria w OSiR Polonez w Warszawie, gdzie doszło do zatrucia chlorem. Wówczas ucierpiało ponad 20 osób. Obecnie nic nie wskazuje na to, że zdarzenie było spowodowane atakiem, lecz pokazuje to niebezpieczeństwo związane ze zmiany parametrów chloru.

Osobom odpowiedzialnym za bezpieczeństwo automatyki przemysłowej rekomendujemy wdrożenie zaleceń CERT Polska.

Dotychczas nie wiadomo, jakie ośrodki mogły paść ofiarami cyberprzestępców. Osoby mające informacje w tym zakresie zachęcamy do kontaktu z nami z wykorzystaniem anonimowego Formularza Kontaktowego (zakładka „Kontakt” u dołu strony).

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?