- WIADOMOŚCI

Ataki na polskie oczyszczalnie i wodociągi. Rząd szykuje specjalny projekt

25 lutego br. wicepremier Krzysztof Gawkowski opublikował komunikat dotyczący ataków na przemysłowe systemy sterowania (ICS/OT). Dwa dni później odniósł się na konferencji prasowej do wspomnianych działań cyberprzestępców, lecz nie skomentował ich realnych skutków. Teraz Ministerstwo Cyfryzacji odpowiedziało na nasze pytania.

Autor. Pixabay.com

Z komunikatu wicepremiera i ministra cyfryzacji wynika wprost, że „niektóre z tych ataków miały wpływ na rzeczywiste działanie systemów, a ich skutki odczuli odbiorcy usług”. Krzysztof Gawkowski podkreślił również, że celem sprawców jest zwrócenie uwagi mediów na udany atak.

Na przestrzeni ostatnich kilku miesięcy ofiarą cyberprzestępców padły m.in.:

- oczyszczalnia ścieków Wydminy (bez realnych skutków, kwiecień 2024);

- oczyszczalnia ścieków w Kuźnicy (potwierdzone przez tamtejszy Urząd Gminy, październik 2024);

- spalarnie odpadów (listopad 2024);

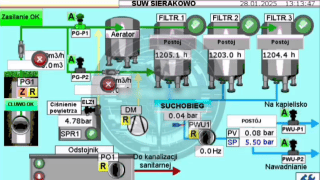

- stacje uzdatniania wody w Tolkmicku, Małdytach i Sierakowie (luty 2025).

Gawkowski o atakach na infrastrukturę krytyczną

Wicepremier Krzysztof Gawkowski odniósł się do ataków na ICS/OT podczas konferencji poświęconej programowi „Cyberbezpieczny Rząd”. „Cyberataki na infrastrukturę krytyczną mogą prowadzić do wielu zakłóceń w obszarach dostarczania wody, energii, transportu czy logistyki” – stwierdził minister cyfryzacji. Przekazał również, że każdego dnia zgłaszanych jest ok. 2 tys. incydentów dot. polskiej cyberprzestrzeni.

Zapytaliśmy przedstawiciela rządu o przypadki cyberataków na stacje uzdatniania wody oraz oczyszczalnie ścieków. Szef resortu przekazał, że samorządy są niezmiennie „miękkim podburzuszem cyberbezpieczeństwa”. Podkreślił też rolę programu „Cyberbezpieczny samorząd”.

Wicepremier określił ataki na systemy odpowiedzialne za dostarczanie wody oraz kanalizacje jako „nowe modus operandi” w kontekście cyberataków na samorządy. Dodał, że Ministerstwo Cyfryzacji szykuje specjalny program, który ma wspierać takie instytucje.

Czy w Polsce infrastruktura krytyczna jest zagrożona? Jest zagrożona. Czy w Polsce zdarzają się ataki na przedsiębiorstwa wodno-kanalizacyjne i inne przedsiębiorstwa infrastruktury krytycznej? Zdarzają się. Czy wygrywamy tę wojnę? Tak, (...) szczególnie z atakującymi z Rosji.

Krzysztof Gawkowski, Minister Cyfryzacji

Wicepremier podkreślił, że wspomniane ataki na oczyszczalnie i stacje uzdatniania wody były podstawą rozmów na Połączonym Centrum Operacyjnym Cyberbezpieczeństwa. „Wszystkie zaatakowane instytucje samorządowe uzyskały wsparcie” – skwitował minister cyfryzacji.

„Wzmożona aktywność grup”

Resort przekazał nam, że komunikat Pełnomocnika Rządu ds. Cyberbezpieczeństwa dotyczy „wzmożonej aktywności różnych grup oraz wystąpienia incydentów w m.in. wyżej wymienionych podmiotach”. Zaznaczono, że udostępniona informacja ma na celu konieczność podjęcia działań prewencyjnych.

Zapytaliśmy Ministerstwo Cyfryzacji, czy ataki były przeprowadzane z urządzeń na terytorium Federacji Rosyjskiej. „(…) brak jednoznacznych dowodów oraz wykorzystywanie różnych narzędzi mogą utrudniać precyzyjne określenie sprawcy ataku. Adresacja atakującego o niczym nie świadczy. Ataki często pochodzą z adresów w USA, UE, a nawet w PL, co nie wskazuje na rzeczywiste źródło ataku” – przekazał nam resort Krzysztofa Gawkowskiego.

Telegram oraz zachowanie mediów

MC podkreśla, że haktywiści wykorzystują m.in. Telegram do informowania o skutecznych atakach. Dziennikarze, którzy zdobędą informację o takich działaniach, powinni niezwłocznie przekazać informację do CSIRT NASK.

„Jeśli incydent dotyczy podmiotu, który jest w zakresie właściwości innego CSIRT poziomu krajowego (MON, GOV), to NASK przekaże go niezwłocznie zgodnie z właściwością” – dodaje resort cyfryzacji.

Skutki ataków

Ministerstwo Cyfryzacji przekazało nam też, że o realnych skutkach ataków może poinformować sam podmiot. „Niezależnie od tego czy doszło do ataków oraz w jakim sektorze miały one miejsce, rolą CSIRTu na poziomie krajowym nie jest informowanie o skutkach incydentów na funkcjonowanie podmiotów, które zostały nimi dotknięte. Jest to zadanie samego podmiotu” – stwierdzono.

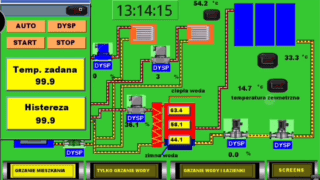

Udało nam się uzyskać informację dotyczące tego, jakie skutki miały ataki na ICS/OT dla systemów. „Dostęp do infrastruktury ICS/OT oraz aktywne działania atakującego, polegające na zmianie parametrów, mogą mieć poważne negatywne skutki dla odbiorców mediów, takich jak np. woda” – wskazuje resort, podkreślając przy tym, że większość ataków przeprowadzana jest w celach propagandowych przez haktywistów.

Działania Ministerstwa Cyfryzacji

Resort przygotowuje projekt dla firm wodno-kanalizacyjnych, współfinansowany ze środków z KPO. Jego celem jest „wzmocnienie cyberodporności przedsiębiorstw wodociągowo-kanalizacyjnych wykorzystujących technologie operacyjne (OT)”. Projekt ma być skupiony na ochronie systemów sterowania (ICS), które „stanowią najsłabsze ogniwo w tej infrastrukturze.” Oprócz tego przewidziany jest rozwój kompetencji personelu, audyty i aktualizacje procedur bezpieczeństwa.

„Całkowity budżet wynosi około 328,5 mln zł netto, a uruchomienie planowane jest na II kwartał tego roku” – kwituje Ministerstwo Cyfryzacji.

Resort podkreślił również rolę akcji #BezpiecznyPrzemysł, prowadzonej przez NASK, która używa rozwiązania Snitch do monitorowania urządzeń OT/IoT w Internecie, korzystając z Shodana i Zoomeye.

„NASK korzysta również z systemu Artemis do badania stron pod kątem podatności bezpieczeństwa, błędów konfiguracyjnych i stron udostępnionych w internecie, a CSIRT GOV dysponuje systemem wczesnego ostrzegania o zagrożeniach w sieci Arakis GOV” – skwitowało ministerstwo.

Indicators of Compromise (IoC)

Ponadto, zapytaliśmy też o publikację IoC (ang. Indicators of Compromise), czyli informacji pozwalających na zidentyfikowanie przełamania zabezpieczeń.

„Odpowiednie IoC, które mogą być użyteczne dla potencjalnych ofiar, są dystrybuowane w ramach krajowego systemu cyberbezpieczeństwa, m.in. za pomocą systemu S46, służącego do wymiany informacji i zgłaszania incydentów w ramach KSC” – czytamy w przesłanej nam odpowiedzi.

Dodano również, że w przypadku „nieuprawnionej próby dostępu do nieodpowiednio zabezpieczonych i publicznie dostępnych paneli przemysłowych systemów sterowania, jedynym IoC może być adres IP atakującego”. Ministerstwo Cyfryzacji stwierdziło, że filtrowanie adresów IP wykorzystywanych przez atakujących może „dawać tylko złudne poczucie bezpieczeństwa.”

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?