- WIADOMOŚCI

Jak chronić systemy ICS/OT? Ekspert CPK ujawnia realne ryzyka

Cyberbezpieczeństwo odgrywa w Polsce coraz ważniejszą rolę. Niesie to za sobą konieczność zmian na wielu płaszczyznach, szczególnie w administracji publicznej. Ekspert przybliżył nam m.in. zagrożenia dotyczące urządzeń ICS/OT, pomijane ryzyka oraz charakterystykę działań ochrony infrastruktury krytycznej.

Autor. pxhere.com

Michał Matuszczyk – Kierownik Zespołu Cyberbezpieczeństwa w Centralnym Porcie Komunikacyjnym (CPK), prezes zarządu firmy MSecure specjalizującej się w audytach bezpieczeństwa IT, wykładowca akademicki (SWPS i Vistula), były Dyrektor Departamentu IT i Nowych Technologii w Polskim Holdingu Obronnym. Ekspert z ponad 20-letnim doświadczeniem w zakresie inżynierii sieciowej, cyberbezpieczeństwa oraz zarządzania zespołami IT. Autor wdrożeń w sektorze publicznym i prywatnym, w tym rozwiązań zabezpieczających systemy wysokiej dostępności, infrastruktury hybrydowej oraz procedur zgodnych z ISO 27001. Pasjonat rozwoju technologii ICT i praktyk liderstwa w cyberbezpieczeństwie.

Autor. SWPS

Realne zagrożenia

Oskar Klimczuk, CyberDefence24: Jakie są realne zagrożenia związane z atakami na infrastrukturę krytyczną oraz urządzenia ICS/OT?

Michał Matuszczyk: Zagrożenia dla infrastruktury krytycznej oraz systemów ICS/OT należą do najbardziej poważnych wyzwań, z jakimi obecnie mierzymy się w dziedzinie cyberbezpieczeństwa. Nie chodzi tu jedynie o zakłócenia procesów przemysłowych czy przestoje w dostawie energii – te incydenty mają potencjał wywołania skutków o charakterze katastrofalnym. Manipulacje przy parametrach pracy systemów SCADA w elektrowniach, sieciach wodociągowych czy oczyszczalniach ścieków mogą doprowadzić do zniszczeń fizycznych, zagrożenia życia lub zdrowia ludzi oraz długotrwałych problemów środowiskowych.

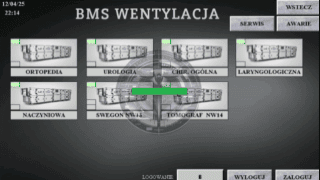

W mojej praktyce spotkałem się z sytuacją, w której z pozoru niegroźny malware, przenikając do sieci OT przez niewłaściwie zabezpieczony punkt zdalnego dostępu, doprowadził do chwilowego zatrzymania systemu sterowania klimatyzacją w zakładzie przemysłowym. Awaria przypadła na upalny dzień, co spowodowało wzrost temperatury w halach produkcyjnych do niebezpiecznego poziomu i wstrzymanie pracy automatów. Straty były mierzalne – zarówno finansowe, jak i operacyjne.

Równolegle, zagrożenia coraz częściej dotyczą również sektora motoryzacyjnego. Nowoczesne pojazdy są wyposażone w szereg systemów sterowania wspomagających kierowcę (ADAS), łączność V2X, zdalne aktualizacje OTA oraz rozbudowane komputery pokładowe. Wszystkie te systemy – jeżeli nie są odpowiednio zabezpieczone – mogą stać się celem ataku. Istnieją udokumentowane przypadki przejęcia zdalnej kontroli nad funkcjami hamowania czy skrętu pojazdu przez cyberprzestępców. Zabezpieczenia powinny obejmować izolację sieci infotainment (pokładowe systemy informacyjno–rozrywkowe) od krytycznych modułów sterujących, weryfikację oprogramowania, aktualizacje z podpisem cyfrowym oraz stały monitoring telemetrii.

Podobne ryzyka występują w transporcie kolejowym, gdzie systemy sterowania ruchem, zarządzania sygnalizacją, rozjazdami, a nawet zdalnym prowadzeniem lokomotyw, są coraz częściej cyfrowe i połączone z systemami teleinformatycznymi. Ich kompromitacja może prowadzić do paraliżu transportu lub nawet katastrofy kolejowej. Infrastruktura kolejowa coraz częściej wyposażona jest także w urządzenia IoT – od czujników zużycia torowisk po zautomatyzowane systemy dozoru wizyjnego – które, jeśli nie są właściwie zabezpieczone, stają się potencjalnym punktem wejścia dla ataku.

Zdarzenia bezpieczeństwa w sektorze motoryzacyjnym i kolejowym powinny również uczulić nas na krytyczność zaufania, jakim zarządcy danej infrastruktury obdarzają producentów i dystrybutorów technologii. To zaufanie nie może być ślepe – dlatego każdy komponent, każda technologia wdrażana do systemów krytycznych, powinna być wcześniej przetestowana przez niezależnych specjalistów ds. cyberbezpieczeństwa pod kątem odporności na ataki i możliwości wykorzystania jej jako wektora zagrożenia.

Dlatego infrastruktura krytyczna, motoryzacja i kolej muszą być traktowane równorzędnie pod kątem cyberbezpieczeństwa. Kluczowe jest wdrażanie segmentacji sieci, monitorowania protokołów przemysłowych, detekcji anomalii oraz szybkiego reagowania – z zachowaniem pełnej interoperacyjności między systemami OT i IT.

Zobacz też

Pomijane zagrożenia

Jakie zagrożenia (w kontekście cyberbezpieczeństwa) są najczęściej pomijane przez polskie organizacje?

Najczęściej pomijane są zagrożenia związane z czynnikiem ludzkim oraz procesami wewnętrznymi. Organizacje bardzo często koncentrują się na wdrażaniu rozwiązań technologicznych – takich jak firewalle, systemy antywirusowe czy backupy – zapominając, że największą luką bezpieczeństwa są ludzie i brak ustandaryzowanych procedur. W wielu przypadkach brak świadomości wśród pracowników, brak przeszkolenia z zasad bezpiecznego korzystania z narzędzi cyfrowych, czy też brak reakcji na nietypowe zdarzenia – to właśnie przyczyny skutecznych ataków.

Drugim często ignorowanym obszarem jest zarządzanie podatnościami i aktualizacjami systemów. W szczególności dotyczy to jednostek administracji publicznej, placówek edukacyjnych i ochrony zdrowia, które często pracują na przestarzałych systemach operacyjnych i aplikacjach. Opóźnienia w aktualizacjach wynikają z obaw o przestoje lub brak kompatybilności, ale finalnie prowadzą do realnych zagrożeń – wystarczy wspomnieć o atakach ransomware, które wykorzystują znane i łatwe do załatania luki.

Trzecim obszarem jest niedocenianie konieczności monitorowania i detekcji zagrożeń. Brak systemów klasy SIEM, brak korelacji zdarzeń i brak reakcji w czasie rzeczywistym powoduje, że ataki wykrywane są dopiero wtedy, gdy wyrządzą już szkody. W wielu organizacjach wciąż nie funkcjonują procedury analizowania logów, nie ma wdrożonych systemów EDR (ang. Endpoint Detection and Response, służący wykrywaniu niepożądanych działań na urządzeniach końcowych – przyp. red.) czy DLP (ang. Data Leak Protection, ochrona przed wyciekami informacji – przyp. red.), a za bezpieczeństwo odpowiada jedna osoba „od wszystkiego”.

Z mojego doświadczenia wynika, że bardzo wiele incydentów można było zapobiec przy minimalnych nakładach – np. poprzez wprowadzenie procedury dwuskładnikowego uwierzytelniania, systematyczne testy socjotechniczne czy jasne zasady nadawania i odbierania uprawnień dostępu. W jednej z organizacji, którą wspieraliśmy, regularne szkolenia i kampanie phishingowe obniżyły podatność na ataki o ponad 60% w zaledwie kilka miesięcy. To pokazuje, że inwestycja w świadomość i kulturę bezpieczeństwa przynosi realne, mierzalne rezultaty.

Na koniec trzeba też jasno powiedzieć – cyberbezpieczeństwo to nie tylko sprawa działu IT. Pomijanym, ale krytycznym zagrożeniem jest brak zaangażowania kierownictwa najwyższego szczebla. Bez zrozumienia ze strony zarządu, że bezpieczeństwo to element strategiczny, nie operacyjny, nie da się skutecznie budować odporności organizacyjnej. W związku z tym należy zdecydowanie podkreślić, że ulokowanie cyberbezpieczeństwa wyłącznie w strukturach IT jest poważnym błędem. Cyberbezpieczeństwo powinno być funkcją niezależną, raportującą bezpośrednio do zarządu lub przynajmniej do działu zarządzania ryzykiem – tylko wtedy może realizować swoje zadania skutecznie, obiektywnie i strategicznie.

Infrastuktura krytyczna a przedsiębiorstwa

Czym różnią się zagrożenia dotyczące infrastruktury krytycznej od tych, które dotyczą przedsiębiorstw?

Podstawową różnicą między zagrożeniami dotyczącymi infrastruktury krytycznej a tymi, które dotyczą przedsiębiorstw komercyjnych, jest skala konsekwencji oraz charakter systemów, które mogą zostać zaatakowane. Infrastruktura krytyczna – czyli energetyka, wodociągi, transport, ochrona zdrowia, komunikacja – stanowi podstawę funkcjonowania całego społeczeństwa. Incydenty w takich obszarach mogą skutkować nie tylko stratami finansowymi, ale również paraliżem instytucji państwowych, zagrożeniem zdrowia i życia ludzi oraz długofalowymi skutkami gospodarczymi i społecznymi.

Systemy OT (Operational Technology), powszechnie stosowane w infrastrukturze krytycznej, są z natury trudniejsze do zabezpieczenia – wiele z nich powstało dekady temu i nie były projektowane z myślą o dzisiejszych zagrożeniach cybernetycznych. Często działają one w czasie rzeczywistym, wymagają ciągłej dostępności i nie mogą być łatwo aktualizowane, co sprawia, że nawet rutynowe działania takie jak aktualizacja oprogramowania czy segmentacja sieci wymagają precyzyjnego planowania.

Z kolei przedsiębiorstwa komercyjne – mimo że narażone na podobne technicznie ataki – mają więcej elastyczności w zarządzaniu incydentami, mogą pozwolić sobie na przestoje i są mniej podatne na skutki społeczno-polityczne. Mają też często większą swobodę w doborze dostawców technologii, narzędzi i usług bezpieczeństwa, czego często brakuje w sektorze publicznym i strategicznym.

W infrastrukturze krytycznej wymagany jest także zupełnie inny poziom odporności systemowej – nie tylko technologicznej, ale i organizacyjnej. Wdrożenie redundantnych systemów, automatyzacji procedur awaryjnych, szybkiego przełączania na tryby manualne oraz ścisłego nadzoru nad dostępem do kluczowych komponentów to standard, którego nie spotyka się w większości prywatnych organizacji.

Dodatkowo warto zwrócić uwagę na aspekt zaufania i odpowiedzialności – operatorzy infrastruktury krytycznej pełnią funkcję zaufania publicznego i mają zobowiązania nie tylko wobec klientów, ale wobec całego społeczeństwa i państwa. Oznacza to, że skutki niewystarczającej ochrony mogą sięgać poziomu zagrożeń dla bezpieczeństwa narodowego.

Wreszcie – różnice dotyczą także procesu reagowania. W sektorze przedsiębiorstw incydent to zazwyczaj problem działów IT i compliance (zgodności z normami – przyp red.). W infrastrukturze krytycznej to zdarzenie o charakterze strategicznym, angażujące zarząd, służby wewnętrzne, CSIRT-y, a nierzadko również instytucje państwowe. Dlatego zagrożenia muszą być tu analizowane w szerszym kontekście – nie tylko technologii, ale też ciągłości działania, ochrony fizycznej oraz bezpieczeństwa operacyjnego.

Konieczność zmian w administracji publicznej

Jakie zmiany powinna przejść administracja publiczna pod kątem incydentów bezpieczeństwa oraz zwiększania poziomu cyberbezpieczeństwa?

Administracja publiczna w Polsce wymaga gruntownej przebudowy podejścia do cyberbezpieczeństwa – zarówno organizacyjnie, jak i technologicznie. Obecnie wiele urzędów działa reaktywnie, bez zdefiniowanych planów ciągłości działania, bez wyspecjalizowanych zespołów reagowania i bez spójnych procedur obsługi incydentów. Często brakuje nie tylko odpowiednich zasobów technicznych, ale również świadomości decydentów, że zagrożenia cybernetyczne nie są już wyłącznie problemem technologicznym, ale strategicznym.

Pierwszym krokiem powinno być stworzenie jednolitych standardów postępowania w zakresie reagowania na incydenty, opartych na sprawdzonych ramach, takich jak ISO 27035, oraz wdrożenie ich obligatoryjnie we wszystkich jednostkach administracji. Kluczowe znaczenie ma także standaryzacja logowania i korelacji zdarzeń, co bezpośrednio wpływa na zdolność szybkiego wykrywania zagrożeń. Wciąż wiele instytucji publicznych nie korzysta z centralnych mechanizmów zgłoszeniowych, nie raportuje incydentów do właściwych zespołów CSIRT lub robi to jedynie formalnie – bez analizy przyczyn i bez wniosków na przyszłość.

Administracja powinna wdrożyć model cyber-resilience, który łączy elementy ciągłego monitorowania, zarządzania incydentami, segmentacji sieci, ochrony tożsamości (w tym MFA), automatyzacji reakcji i edukacji użytkowników. Potrzebne są także lokalne zespoły SOC w największych urzędach oraz centra kompetencji na poziomie wojewódzkim lub resortowym, które będą pełniły funkcję doradczą i operacyjną dla mniejszych jednostek.

Kolejnym krokiem powinna być modernizacja infrastruktury informatycznej i unifikacja platform komunikacyjnych oraz dokumentacyjnych. Obecnie różnorodność systemów (często przestarzałych) powoduje trudności we wdrażaniu jednolitych rozwiązań zabezpieczających. Każdy nowy system powinien być projektowany zgodnie z zasadą „security by design”, z uwzględnieniem aspektów audytowalności, zarządzania ryzykiem oraz kontroli uprawnień.

Zobacz też

Ważnym elementem zmian powinna być także zmiana w strukturze organizacyjnej – cyberbezpieczeństwo nie powinno być „doklejane” do działów IT. Potrzebna jest niezależna komórka ds. bezpieczeństwa informacji, której rola będzie jasno zdefiniowana i wspierana przez kierownictwo najwyższego szczebla. Tylko wówczas możliwe będzie skuteczne zarządzanie ryzykiem, wdrażanie standardów oraz weryfikacja skuteczności działań.

Z mojego doświadczenia wynika również, że niezbędne jest wsparcie finansowe dla administracji samorządowej, która nie ma środków na zatrudnienie specjalistów ani zakup nowoczesnych systemów bezpieczeństwa. Niestety, trzeba otwarcie przyznać, że administracja państwowa wciąż nie posiada zdolności finansowej do zatrudniania wysokiej klasy specjalistów z obszaru cyberbezpieczeństwa. Najlepsi eksperci wybierają sektor prywatny, który oferuje im nie tylko wyższe wynagrodzenie, ale też dostęp do nowoczesnych narzędzi, budżetów szkoleniowych i jasno zdefiniowane ścieżki rozwoju. To powoduje, że luka kompetencyjna między sektorem publicznym a prywatnym stale się pogłębia – i bez systemowego wsparcia finansowego oraz stworzenia atrakcyjnych warunków zatrudnienia w administracji, sytuacja ta nie ulegnie zmianie.

Podczas jednego z audytów stwierdziliśmy brak jakiejkolwiek klasyfikacji danych – wszystko było traktowane jednakowo. Dopiero wdrożenie zasad klasyfikacji i przeszkolenie użytkowników doprowadziło do realnej poprawy poziomu bezpieczeństwa.

Ostatecznie, zmiana podejścia do cyberbezpieczeństwa w administracji publicznej to nie tylko kwestia narzędzi, ale również kultury organizacyjnej, w której cyberbezpieczeństwo traktowane jest jako integralna część każdego działania – od procedury zakupu sprzętu, po obsługę obywatela.

Druga część wywiadu ukaże się niedługo na naszym portalu.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?