- WIADOMOŚCI

- WYWIADY

#CyberMagazyn: Eksperci o bolączkach polskich wodociągów. "Jeden informatyk" oraz skutki ataków

Na przestrzeni ostatnich kilkunastu miesięcy byliśmy świadkami licznych cyberataków na polskie stacje uzdatniania wody oraz oczyszczalnie ścieków. Manipulowanie parametrami automatyki przemysłowej (ICS/OT) miało realne skutki dla odbiorców usług, o czym informowano m.in. w komunikacie Pełnomocnika rządu ds. cyberbezpieczeństwa. Eksperci z Sieci Badawczej Łukasiewicz - Państwowego Instytutu Technologicznego podzielili się z nami swoimi cennymi spostrzeżeniami, dotyczących m.in. realnych potrzeb przedsiębiorstw wodno-kanalizacyjnych.

Autor. Freepik.com

Prorosyjska grupa cyberprzestępców wielokrotnie wpływała na pracę przedsiębiorstw wodno-kanalizacyjnych. Wśród zaatakowanych podmiotów należy wyróżnić m.in.:

- stację uzdatniania wody Szczytno (05.2025);

- SUW Małdyty, Tolkmicko, Sierakowo (04.2025);

- oczyszczalnię ścieków w Witkowie (04.2025);

- oczyszczalnię ścieków w Kuźnicy (10.2024);

- małą elektrownię wodną (05.2025).

W sierpniu br. wicepremier Krzysztof Gawkowski poinformował o udaremnieniu „w ostatniej chwili” ataku, który mógł odciąć duże miasto od dostępu do wody. W lipcu minister cyfryzacji stwierdził, że incydenty wpływają na codzienne życie obywateli.

O powadze sytuacji dobrze świadczą m.in. rekomendacje CERT Polska z maja 2024 roku. ”W związku z poważnym zagrożeniem wzywamy podmioty posiadające systemy przemysłowe do podjęcia natychmiastowych działań i wprowadzenia opisanych poniżej rekomendacji” - stwierdzono w opracowaniu.

Eksperci o wodociągach

Mieliśmy przyjemność porozmawiać z ekspertami PIT Łukasiewicz, którzy unaocznili powagę sytuacji.

Maciej Niemir – doktor nauk o zarządzaniu i jakości, absolwent informatyki Politechniki Poznańskiej. Od 2000 r. pracuje w Instytucie Logistyki i Magazynowania (obecnie Łukasiewicz – Poznański Instytut Technologiczny), gdzie jest liderem sekcji rozwoju sztucznej inteligencji. Specjalizuje się w zarządzaniu projektami IT, analityce i architekturze aplikacji oraz przetwarzaniu języka naturalnego.

Włodzimierz Woźniak - 45-letnie doświadczenie. Współtwórca wielu projektów z obszaru obronności, zabezpieczenia i planowania produkcji, usług publicznych i zarządzania pracami B+R. Szerokie spektrum zainteresowań związanych z IT, począwszy od zagadnień sieciowych, bezpieczeństwa, projektowania i tworzenia aplikacji desktopowych, chmurowych, mobilnych, systemów opartych na czujnikach i komputerach jednoukładowych, po algorytmy sztucznej inteligencji, przetwarzanie języka naturalnego (NLP), rozpoznawanie obrazów (CV), analizy predykcyjne, mechanizmy Big Data.

Oskar Klimczuk, CyberDefence24: Jakie są największe problemy branży wodno-kanalizacyjnej w kontekście cyberbezpieczeństwa?

Dr inż. Maciej Niemir, PIT Łukasiewicz: Przede wszystkim ta branża jest zaniedbana. Nikt nie zwracał dotychczas uwagi na cyberbezpieczeństwo – tyczy się to przede wszystkim mniejszych przedsiębiorstw, gdzie obsługa informatyczna jest raczej na zlecenie niż stały etat. W takich jednostkach urządzeń jest niewiele, dostęp musi być szybki, więc nikt nie inwestuje w cyberbezpieczeństwo, tylko po prostu w jak najprostszą lub najłatwiejszą obsługę z zewnątrz.

Włodzmierz Woźniak, PIT Łukasiewicz: Każda inwestycja wymaga finansów. Jeśli mówimy o tym kontekście cyberbezpieczeństwa, musimy pamiętać o pieniądzach.

Blisko 70% przedsiębiorstw wodno-kanalizacyjnych jest obecnie w deficycie. Nie mówimy tu o inwestycjach chociażby w jakąkolwiek informatykę, lecz nawet o utrzymaniu ruchu. Jeśli te przedsiębiorstwa nie będą w jakikolwiek sposób zasilone finansowo, to nie możemy mówić o inwestycjach w cyberbezpieczeństwo.

O.K: W tym celu powstał „Cyberbezpieczny Wodociąg”?

W.W: Jest to oczywiście pewna próba dofinansowania tych przedsiębiorstw. Pamiętajmy jednak, że organizacji zajmujących się wodą i kanalizacją jest w Polsce ponad 4 tysiące, a pieniędzy w „Cyberbezpiecznym Wodociągu” wystarczy dla kilkuset.

Znowu mówimy o tym, że ktoś sobie tylko łata jakąś „dziurę pojęciową” - dał pieniądze i będzie oczekiwał, że: „przecież dałem pieniądze, to zlikwidujcie właśnie te problemy z cyberbezpieczeństwem”. Tego nie da się po prostu zrobić.

M.N: Dodam, że to dofinansowanie tyczy się ewentualnie zakupu urządzeń, ale potem jest jeszcze utrzymanie. Wiemy, że bardzo duża część tych sprzętów czy tego oprogramowania informatycznego w tej chwili jest abonamentowa, czyli po prostu co rok będzie dodatkowo trzeba zapłacić za większą ochronę.

Druga rzecz – w przypadku deficytu zawsze pierwsze jest gaszenie pożarów. Tu jest duży problem i stąd wynika w wielu wypadkach problem z tym, że wiele sieci jest otwartych czy masa urządzeń jest niezabezpieczonych. Trochę na zasadzie: „jak będzie problem, to się nim zajmiemy”. Oczywiście to nie dotyczy tylko branży wodno-kanalizacyjnej.

Zobacz też

Realne problemy

O.K: Jak wygląda sytuacja w małych i średnich przedsiębiorstwach?

W.W: Są duże przedsiębiorstwa i reszta świata. Tych większych nie ma wiele, ponieważ obejmują głównie duże aglomeracje miejskie. Biorąc pod uwagę te tysiące małych i średnich – one sobie po prostu nie poradzą.

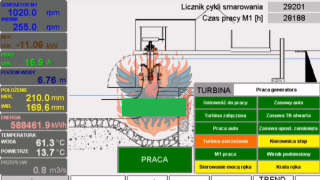

Weźmy dla przykładu przeciętne średnie miasto. Tam jest jeden informatyk obsługujący cztery lokalizacje, odpowiadający za m.in. drukarki, komputery, cztery SCADA (system monitorowania i kontroli procesów przemysłowych – przyp. red.), sterowniki PLC, sieć, monitoring, zapewnianie dostępów zdalnych…

O jakim cyberbezpieczeństwie mówimy, jak on jest pochłonięty przez te normalne, bieżące zagadnienia? To jest jeden człowiek.

Niektóre firmy wykorzystują fakt, że sprzedały wodociągom oprogramowanie, ale tak naprawdę prawa autorskie i własnościowe są cały czas po ich stronie. Ten wodociąg i tak z tym nic nie może zrobić. Po czasie znacznie wzrastają koszty opłat licencyjnych, przez co nie ma mowy o inwestycjach w cyberbezpieczeństwo.

Dodatkowo, każdy dostawca sprzętu dokłada do sieci nowe urządzenia, przez co jest ona tajemnicą nawet dla tego biednego informatyka. Potem nagle się okazuje, że jakieś access pointy leżą na szafie u pani księgowej, bo skoro działają to nikt tego nie zmienia.

O.K.: O jakich zagrożeniach mówimy w kontekście ataków na wodociągi?

M.N: Takie przedsiębiorstwa mają zdwojony problem. Z jednej strony mówimy o klasycznych atakach na infrastrukturę, jak to miało miejsce np. w poznańskim Aquanet. Tam są dane osobowe, które nigdy w życiu nie powinny wyciec.

Drugą rzeczą jest dostęp do parametrów urządzeń. Powiedzmy sobie szczerze - część sieci ma ten problem, że podsieci techniczne do obsługi urządzeń są po prostu w tej samej sieci, co biuro. To jest tragedia w momencie, kiedy ktoś się dostanie na komputer np. pani księgowej i może z tego miejsca sterować urządzeniami.

Sterowanie pompami czy zdatnością wody przez cyberprzestępców wpływa zdecydowanie bardziej na zdrowie niż wycieki danych.

O.K: Jakie jeszcze problemy należy wyróżnić?

M.N: Czasem dochodzi do zmian numerów kont bankowych przedsiębiorstw wodno-kanalizacyjnych. To jest skomunikowane w taki czy inny sposób, lepszy czy gorszy - głównie gorszy.

Sam fakt sposobu komunikacji firm wodociągowych do użytkowników pozwala cyberprzestępcy łatwo się podszyć. Może np. wysłać maila do wszystkich użytkowników wykorzystując ich dane z innych wycieków lub po prostu wiedząc, że są na obszarze, gdzie ten wodociąg świadczy usługi.

Wyobraźmy sobie rozesłanie fałszywej informacji: „właśnie zmieniło się konto i proszę uiszczać następne opłaty na nowy numer”. Moim zdaniem komunikacja oraz zapobieganie tym znanym metodom to poważne bolączki. Tego typu proste zabiegi mogą spowodować, że stracimy pieniądze.

Skutki ataków

O.K: Czym może skutkować zmiana parametrów wody?

M.N: Pół biedy, kiedy systemy się po prostu wyłączą i nie będziemy mieli dostępu do wody przez jakiś czas.

W.W: Przede wszystkim problem dotyczy oddziaływania na ludzkie życie i zdrowie. Jeśli zmienię parametry uzdatniania wody, tym samym mogę wprowadzić do tej wody dostarczanej do kranów związki chemiczne w stężeniu szkodliwym dla ludzi.

Jeśli chodzi o oczyszczalnie ścieków, mamy tutaj problem ekologiczny – może dojść do skażenia środowiska. Co więcej - jeśli wyłączę pompy odprowadzające ścieki, skutkuje to brakiem możliwości dostaw wody.

Nie mówimy koniecznie o jakieś wielkiej zmianie parametrów. Jeśli cały czas będę na przykład dodawał gdzieś tam więcej chloru, który jest dodawany automatycznie przez pompy, a nie będzie to prawidłowo raportowane – wpłynie to na odbiorców wody w dłuższym okresie.

O.K: Od czego powinny zacząć stacje uzdatniania wody oraz oczyszczalnie ścieków w kontekście cyberbezpieczeństwa?

W.W: Zawsze na początku warto pomyśleć i przede wszystkim nie wpadać w panikę. Trzeba na pewno rozpocząć od takiego, może już wyświechtanego słowa jak „audyt”. Najlepiej poprosić zewnętrzną instytucję albo zewnętrznego fachowca o to, żeby spojrzał na nasz system i zaproponował działania naprawcze.

M.N: Dodam jeszcze, że często cyberatak nie może być skutecznie przeprowadzony, kiedy urządzenie nie ma dostępu do sieci. Jeżeli tego nie jestem pewien, to po prostu „odłączam kabelek” lub separujemy sieć, jeśli mamy takie umiejętności. Nie będziemy mieli dostępu zdalnego, ale w sytuacji, kiedy widzimy, że w ostatnich miesiącach jest nasilenie ataków, warto go po prostu wyłączyć.

Dopiero audyt nam pokaże, czy w tym zakresie można coś zrobić lepiej lub znacznie poprawić niskim kosztem. Nawiązując do tego, co mówił Włodek – nie powinniśmy robić audytu wewnętrznie, samodzielnie. Będziemy starali się coś ukrywać czy szybko naprawiać, a nie o to chodzi. Niech ktoś z zewnątrz pokaże później zarządowi wynik, bo może dzięki temu pojawią się środki na cyberbezpieczeństwo.

W.W: Na pewno warto również zacząć od szkoleń, dzięki którym pracownicy będą wiedzieć m.in. jak reagować na zagrożenia. Wiedza pracowników z branży wod-kan niestety często jest niewielka, a szkoleń nigdy za wiele.

M.N: Dodam, że musimy mieć scenariusze działania w sytuacjach kryzysowych. Zdarzają się niestety sytuacje, gdzie kopia zapasowa jest nie do odzyskania. Pojawia się wtedy myśl, że „robiłem to przez dwa lata, nic nie zmieniałem i to powinno działać”. Gdy okaże się, że coś jest nie tak, skutkuje to długimi godzinami (a nawet nocami) pracy informatyków, które czasem bywają nieskuteczne.

Komunikacja incydentów

O.K: Jak powinna wyglądać komunikacja w przypadku incydentu?

W.W: Przede wszystkim - czy my sami jako przedsiębiorstwo wiemy, że w ogóle ktoś u nas był? To, że ktoś się włamał wcale nie znaczy, że my o tym wiemy. Przede wszystkim my sami musimy wiedzieć, że taki nieproszony gość do nas zawitał.

Czasami dopiero to, że włamywacze się pochwalili swoimi działaniami, skutkuje tym, że ktoś powie: „OK, może byli”. Wiele przedsiębiorstw zaprzecza lub mówi, że nie ma dowodów, że to była prawda.

To jednak wynika też po prostu z tego, że trzeba by było cały czas obserwować to, co się dzieje na ekranach komputerów. W tej chwili w wodociągach takich 24-godzinnych „służb dyżurnych” jest coraz mniej. Takie osoby nie są też w stanie ciągle skupiać wzroku na iluś okienkach czy ekranach, co jest rzeczą ludzką.

Na pewno konieczna jest analiza logów lub wspomaganie obserwacji. Tutaj widzę możliwość zastosowania AI, które może pomóc z analizą obecnego stanu środowiska lub obrazowaniem.

M.N: Są pewne osoby specjalnie szkolone do tego, aby pomagać organizacjom z komunikacją takich incydentów, bo to nie jest taka prosta sprawa – szczególnie w zakresie infrastruktury krytycznej.

Mówiąc wprost – w momencie naruszenia przepisów RODO, UODO musi się o tym niezwłocznie dowiedzieć, co wynika z prawa. O incydencie powinno się również poinformować CERT Polska (pełniący rolę CSIRT NASK – przyp. red.).

Jeśli atak został jakkolwiek wykryty i wpływa na klientów, powinni się o tym niezwłocznie dowiedzieć. Im dłużej zwlekamy, a klienci wiedzą, że coś jest nie tak - tym większy to problem. Najgorsze jest nieinformowanie, bo gdy ktoś zostanie poinformowany przez prasę czy zupełnie inną organizację wiele dni później, nie wpływa to pozytywnie na zaufanie do przedsiębiorstwa.

W.W: Wewnątrz branży powinniśmy mówić sobie całą prawdę, czyli co się wydarzyło, jakie są skutki itd. Komunikacją zewnętrzną powinni zajmować się specjaliści.

Dlaczego jednak powinniśmy mówić prawdę? Dzięki temu też możemy się starać o pewną pomoc, np. od CSIRT-ów. Fachowcy z NASK-u mogą czasem powiedzieć „wyłączcie to urządzenie” i wbrew pozorom może to znacząco pomóc.

O.K: A co jeśli CSIRT mówi do przedsiębiorstwa wodociągowego: „widać was z sieci”, a potem nic się nie dzieje?

W.W: Dla mnie sam komunikat „widać was z sieci” nic nie mówi. Za takim komunikatem powinien iść dalszy ciąg, czyli „ma nie być was widać, bo…”.

Zrobię tutaj trochę taką paralelę. Uważam, że pod każdym drogowym znakiem zakazu powinna stać tabliczka mówiąca o tym, dlaczego on tam stoi. Myślę, że dość duży procent takich znaków zniknąłby natychmiast. Jeśli ktoś mnie o czymś informuje albo coś nakazuje czy zakazuje, powinien mi to wyjaśnić.

Komunikat „widać was w sieci” nie jest żadnym komunikatem. Nie niesie żadnej informacji. Nie takich komunikatów bym się spodziewał. „Widać was w sieci, a nie powinno was widać. Czy jesteście w stanie to zmienić?” – takich komunikatów bym się spodziewał. Mogę na nie odpowiedzieć także prośbą o pomoc specjalistów. Taki powinien być styl komunikowania się.

M.N: Trudno wyrokować nie znając konkretnie sprawy. Przyznaję, że też historycznie dostawałem kilka komunikatów z CERT-u i za każdym razem one nie mogły pozostać bez odpowiedzi.

Nawet jeżeli ktoś komunikuje, że „widać was” to dla mnie jest to sygnał, że trzeba zweryfikować dlaczego nas widać i odpowiedzieć na to. Czasem widoczność z poziomu sieci może być świadoma i celowa.

Na pewno nie należy tego typu komunikatów zostawiać bez odpowiedzi, bo to nie jest dobre. Przede wszystkim powinny być dosyć wysoko umocowane, tzn. nie powinny trafiać do osoby, która nie wie co dalej zrobić lub założyć, że informatyk się tym zajmie lub nie jako jeden z „miliona” maili.

To są komunikaty istotne. Za każdym razem jak dostawałem tego typu komunikaty różnej wagi, zawsze brałem bardzo poważnie. W trakcie mojej pracy miałem okazję widzieć efekty ataków i nawet sam proces włamywania, także wiem, że to ważne.

W.W: Trudno się spodziewać, że ten nasz interlokutor, do którego wysyłamy komunikat, jest na naszym poziomie. Może nas zupełnie nie rozumieć. Zobaczymy, czy gdy powstanie CSIRT Infrastuktura coś zmieni w tym zakresie.

Dziękuję za rozmowę.

Zapraszamy do przeczytania drugiej części wywiadu, która niebawem pojawi się na łamach naszego portalu.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?