- WIADOMOŚCI

Atak prorosyjskiej grupy na wodociąg. CSIRT NASK informował o problemach w Szczytnie

Prorosyjscy cyberprzestępcy od kilku miesięcy przeprowadzają ataki na polskie stacje uzdatniania wody oraz oczyszczalnie ścieków. Wielu z nich udaje się zapobiec, zanim haktywiści pochwalą się swoimi działaniami. Problem pojawia się jednak wtedy, kiedy dana organizacja najprawdopodobniej nie reaguje w należytym stopniu na informacje od CSIRT-ów.

Autor. Freepik.com

Ataki na polską automatykę przemysłową (ICS/OT), w tym stacje uzdatniania wody i oczyszczalnie ścieków, to powtarzający się w ostatnich miesiącach schemat. Nie jesteśmy jednak bezbronni – w kwietniu br. wicepremier Krzysztof Gawkowski przekazał, że udało się odeprzeć 17 z 18 prób ataku z „ostatnich kilku dni”.

Celami ataków grupy blisko związanej z Federacją Rosyjską były m.in.:

- oczyszczalnia ścieków w Kuźnicy (10.2024)

- spalarnia odpadów biomasy (11.2024)

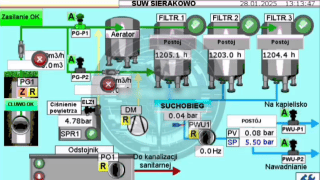

- 3 stacje uzdatniania wody (Tolkmicko, Małdyty, Sierakowo - 02.2025)

- stacja uzdatniania wody Szczytno (05.2025)

- elektrownia wodna (dotychczas nieokreślone miejsce, 2025).

Atak na wodociągi w Szczytnie

1 lipca br. informowaliśmy o kolejnej fali cyberataków na polską automatykę przemysłową, która miała miejsce najprawdopodobniej w maju. Dokładne daty niektórych z incydentów są niemożliwe lub bardzo trudne do ustalenia, ponieważ nagrania z wszystkich zostały opublikowane na początku czerwca.

Wśród zaatakowanych jednostek znalazło się również SUW Szczytno. Ekran cykli płukania wskazuje, że incydent miał miejsce w okolicach 7 maja.

Autor. Nagranie prorosyjskich haktywistów

Autor. Nagranie prorosyjskich haktywistów

Tego samego dnia na ulicy Ogrodowej w Szczytnie miała miejsce awaria sieci wodociągowej, skutkująca przerwą w dostawie wody. Obecnie nie można ze stuprocentową pewnością przypisać odpowiedzialności cyberprzestępcom za to zdarzenie. Skierowaliśmy pytania do odpowiednich organizacji w celu ustalenia, czy atak na SUW Szczytno odciął kogokolwiek od dostępu do wody.

Monitorowanie polskiej automatyki przemysłowej

Skierowaliśmy pytania także do NASK, ponieważ w strukturach tego instytutu badawczego działa CERT Polska, realizujący działania CSIRT NASK. Przekazano nam, że widoczność narzędzi SUW Szczytno z poziomu Internetu została odkryta w ramach działań własnych CSIRT-u.

„W ich trakcie monitorujemy polską przestrzeń adresową pod kątem występowania tego typu paneli i podejmujemy działania mające na celu informowanie ich właścicieli o zagrożeniu oraz o dobrych praktykach związanych z ich zabezpieczaniem” – powiadomił nas NASK.

W marcu br. Ministerstwo Cyfryzacji poinformowało o starcie projektu „Cyberbezpieczny wodociąg”. Wskazało także rolę projektu #BezpiecznyPrzemysł, gdzie do monitorowania urządzeń OT/IoT wykorzystuje się m.in. Shodana czy ZoomEye. Wyróżniono także programy Artemis i Arakis.

Oprócz tego CERT Polska opublikował w zeszłym roku rekomendacje dla wzmocnienia ochrony systemów OT, które zawierają m.in. praktyczne case study incydentu. Na początku br. stosowne zalecenia wystosował Pełnomocnik Rządu ds. Cyberbezpieczeństwa, Minister Cyfryzacji Krzysztof Gawkowski. Osobom odpowiedzialnym za bezpieczeństwo urządzeń ICS/OT zalecamy zapoznanie się z wspomnianymi opracowaniami.

Ktoś czuwa i woła, lecz kto słucha?

NASK w odpowiedzi na pytanie o incydent w SUW Szczytno przekazał nam następujące informacje:

Informację dotyczącą widoczności narzędzi SUW Szczytno z poziomu Internetu zespół CSIRT NASK odkrył w ramach działań własnych. (...) Informacja od CSIRT NASK trafiła do podmiotu oraz właściwych służb już w połowie lutego tego roku.

CSIRT NASK

Oznacza to, że SUW Szczytno został poinformowany o widoczności ich urządzeń z poziomu Internetu minimum kilka tygodni przed atakiem grupy cyberprzestępców. Nie wiemy, jakie działania zostały podjęte przez jednostkę w celu zwiększenia poziomu cyberbezpieczeństwa – niewykluczone, że nie poczyniono odpowiednich kroków, ponieważ cyberprzestępcom udało się manipulować parametrami stacji uzdatniania wody. Pozostaje mieć nadzieję, że nie doszło do zlekceważenia zaleceń CSIRT-u.

Warto tutaj odnotować, że CSIRT NASK wykrył zagrożenie przed zaistnieniem incydentu oraz poinformował jednostkę o problemie. Jest to ważny wskaźnik ku temu, że nasza infrastruktura ICS/OT jest odpowiednio monitorowana pod kątem zagrożeń.

Odcięcie dostępu z poziomu Internetu to podstawa dla urządzeń, które nie były projektowane z takimi założeniami, co często ma miejsce w systemach ICS/OT. Nie bez powodu właśnie ten aspekt został wymieniony na samym początku rekomendacji CERT Polska oraz wicepremiera Gawkowskiego.

Skierowaliśmy zapytania dotyczące wspomnianego incydentu do PWiK „Aqua” w Szczytnie oraz Urzędu Miasta Szczytno. Odpowiedzi niezwłocznie zamieścimy w kolejnym artykule.

Bez zaawansowanych narzędzi

O skali i powadze problemu niech (nieco metaforycznie) świadczy to, że rekomendacje CERT Polska mają „dużą, czerwoną ramkę”, nawołującą do wdrożenia rekomendacji:

Autor. CERT Polska

Cyberprzestępcy do znajdowania celów ataku nie muszą wcale wykorzystywać zaawansowanych narzędzi.

„Obserwujemy działania licznych grup, najczęściej prorosyjskich, które wykorzystując ogólnodostępne serwisy, takie jak Shodan, Zoomeye czy Censys, wyszukują urządzenia i aplikacje związane z przemysłowymi systemami sterowania” – stwierdzono w rekomendacjach CERT Polska.

Oby „Cyberbezpieczny wodociąg” zmienił ten stan rzeczy, zaś bezpieczeństwo sektora wodno-kanalizacyjnego znacząco wzrosło.

AKTUALIZACJA (godz. 9:30, 12.11.2025 r.)

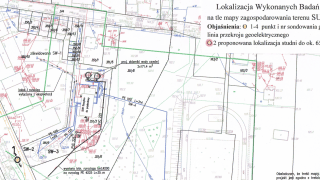

Sprawę ataku na SUW Szczytno opisaliśmy szerzej w materiale poświęconym ustaleniu zaatakowanego podmiotu z listopada 2025 roku (4 miesiące po tym artykule). Wśród prawdopodobnego celu ataku wyróżniono stację uzdatniania wody w Szczytnie w Gminie Załuski (woj. mazowieckie).

Zachęcamy do zapoznania się z poniższym artykułem.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?