- WIADOMOŚCI

Gawkowski: Ataki na ICS/OT miały realne skutki

Pełnomocnik rządu ds. cyberbezpieczeństwa Krzysztof Gawkowski wydał rekomendacje dla samorządów i podmiotów publicznych w związku z atakami na przemysłowe systemy sterowania (ICS/OT). Działania cyberprzestępców miały mieć realne skutki dla odbiorców końcowych.

Autor. x.com / @CYFRA_GOV_PL

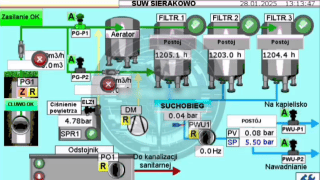

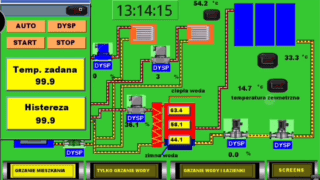

Ataki na przemysłowe systemy sterowania w Polsce zdarzały się kilkukrotnie na przestrzeni ostatnich dwunastu miesięcy. W kwietniu ub.r. ofiarą cyberprzestepców miała paść oczyszczalnia ścieków na Mazurach, zaś w październiku zaatakowano oczyszczalnię ścieków w Kuźnicy. W listopadzie ta sama grupa zmieniała parametry w spalaranich biomasy, z kolei w lutym br. na ich celowniku były stacje uzdatniania wody.

Komunikat wicepremiera

Niektóre z ważnych urządzeń są dostępne z poziomu Internetu. „Zdarzenia te są często działaniami aktywistów, a ich celem jest zwrócenie uwagi mediów na udany atak. Co ważne, niektóre z tych ataków miały wpływ na rzeczywiste działanie systemów, a ich skutki odczuli odbiorcy usług” - stwierdzono w komunikacie.

Minister cyfryzacji zaznacza również, że urządzenia ICS/OT „często łączą się z internetem przez routery sieci komórkowych, a przypisane im adresy IP wskazują na operatorów sieci mobilnych, których karty SIM zostały użyte”. Ma to uniemożliwać kontakt z właścicielem systemu.

Zalecenia

W komunikacie zawarto szczegółowe rekomendacje dla administracji publicznej. Wśród nich znajduje się m.in.:

- nie należy umożliwiać bezpośredniego zdalnego połączenia do instalacji przemysłowych systemów sterowania z wykorzystaniem protokołów, takich jak VNC czy RDP oraz oprogramowania zdalnego wsparcia technicznego;

- nie należy umożliwiać bezpośredniego zdalnego dostępu do panelu WWW systemów sterowania i wizualizacji, nawet jeśli stosowane jest silne hasło;

- nie należy udostępniać z otwartej sieci Internet portów komunikacyjnych, na których działają protokoły przemysłowe – w szczególności umożliwiające konfigurację urządzenia;

- jeśli do odczytu lub sterowania procesem wymagany jest zdalny dostęp, należy skorzystać z VPN z wieloskładnikowym uwierzytelnianiem, co może się wiązać z dodatkową rozbudową konkretnej infrastruktury o niezbędne do tego celu urządzenia.

Wśród dodatkowych środków bezpieczeństwa wymieniono m.in.: zmianę domyślnych danych uwierzytelniających z zastosowaniem dobrych praktyk związanych z silnymi hasłami oraz stosowanie segmentacji sieci.

Miejmy nadzieję, że powyższe zalecenia sprawią, że działania m.in. prorosyjskich haktywistów ustaną. Warto podkreślić, że wspomniane ataki miały mieć realne skutki dla odbiorców usług.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?