- WIADOMOŚCI

- WAŻNE

FSB w systemach elektrowni jądrowej. Zhakowano tysiące komputerów

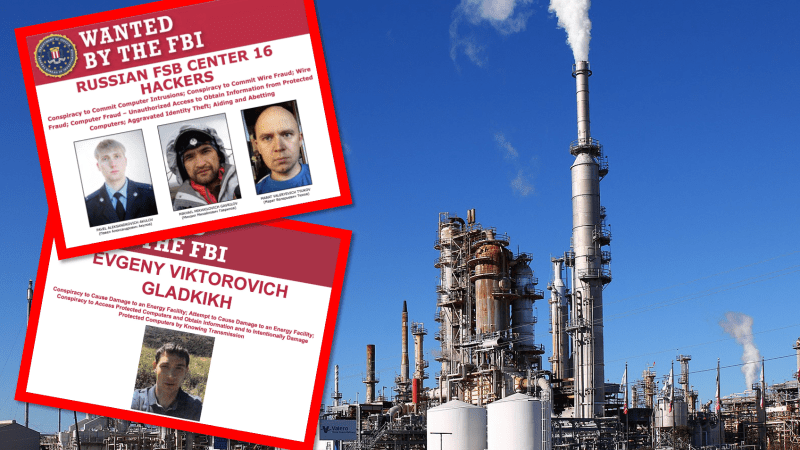

Hakerzy rosyjskiego FSB włamywali się do podmiotów z branży energetycznej na całym świecie. Ich celem były firmy i organizacje z ponad 135 państw. Jedna z operacji wymierzona w elektrownię jądrową w USA zakończyła się powodzeniem.

Departament Sprawiedliwości USA ujawnił dwa akty oskarżenia dotyczące czterech obywateli Rosji, którzy pracowali dla Kremla. Zgodnie z dokumentacją sądową, mężczyźni byli zaangażowani w dwie kampanie włamań komputerowych wymierzonych w „światowy sektor energetyczny w latach 2012-2018”. Celem ich działań były tysiące komputerów w setkach firm i organizacji z około 135 krajów.

Programista z rosyjskiego instytutu

Akt oskarżenia z 2021 roku przeciwko Jewgienijowi Wiktorowiczowi Gładkichowi dotyczy podejmowania „wysiłków pracownika instytutu badawczego rosyjskiego Ministerstwa Obrony i jego współpracowników na rzecz zniszczenia infrastruktury krytycznej poza Stanami Zjednoczonymi”, a także próbach włamań do komputerów jednej z amerykańskich firm.

36-latek był programistą zatrudnionym przez instytut i brał udział w kampanii hakerskiej wymierzonej w przemysłowe systemy sterowania (ICS) oraz technologię operacyjną (OT) „globalnych obiektów energetycznych”. Do tego celu wykorzystywał specjalne techniki.

Według dokumentów sądowych oskarżony wraz ze współpracownikami włamał się (maj-wrzesień 2017 r.) do systemów zagranicznej rafinerii i zapewnił sobie trwały dostęp do systemu bezpieczeństwa dostarczonego przez międzynarodowy koncern Schneider Electric. Do tego celu użył specjalnie zaprojektowane na potrzeby kampanii złośliwe oprogramowanie „Triton”, aby sparaliżować działanie infrastruktury rafinerii (ICS miały sprawiać wrażenie, że działają normalnie, choć w rzeczywistości ich funkcjonowanie stanowiło zagrożenie).

Wdrożenie wirusa wywołało awarię. Rozwiązania Schneider Electric uruchomiły procedury bezpieczeństwa i doszło do wstrzymania pracy rafinerii. Departament Sprawiedliwości USA nie podaje jednak nazwy zhakowanego podmiotu.

Podobne działania Gładkich miał podjąć także w jednej z amerykańskich firm, lecz bezskutecznie – nie udało mu się włamać do jej systemów.

Mężczyzna jest oskarżony o: zniszczenie obiektu w sektorze energetycznym (za co grozi do 20 lat więzienia), usiłowanie zniszczenia obiektu w sektorze energetycznym (do 20 lat więzienia) i udział w oszustwie komputerowym (do 8 lat pozbawienia wolności).

Oficerowie FSB w akcji

Z kolei akt oskarżenia z sierpnia 2021 r. przeciwko Pawłowi Aleksandrowiczowi Akulowowi (36 lat), Michaiłowi Michałowiczowi Gawriłowowi (42) i Maratowi Waleriewiczowi Tiukowowi (znanemu również jako „Ważka”, „Niedźwiedź Energetyczny” lub „Przyczajony Yeti”) odnosi się do zarzutów dotyczących dwuetapowej kampanii* podjętej przez funkcjonariuszy rosyjskiej Federalnej Służby Bezpieczeństwa (FSB) i współpracowników. Celem ich działań było zidentyfikowanie, a następnie włamanie się do komputerów setek podmiotów związanych z sektorem energetycznym na całym świecie.

Wskazani w dokumentach sądowych mężczyźni to oficerowie Jednostki Wojskowej 71330 (inaczej „Centrum 16" FSB). W latach 2012-2017 brali udział we włamaniach komputerowych, w tym cyberatakach na łańcuch dostaw, aby w ten sposób wspierać działania rosyjskiego rządu w zakresie pozyskania, a następnie utrzymania nieautoryzowanego i stałego dostępu do infrastruktury międzynarodowych firm i organizacji z sektora energetycznego (np. elektrowni jądrowych). Głównym celem oskarżonych było oprogramowanie i urządzenia kontrole w elektrowniach.

Dostęp do tego typu systemów dawałby rosyjskiemu rządowi możliwość m.in. zakłócania i uszkadzania infrastruktury krytycznej w dowolnym momencie.

Departament Sprawiedliwości USA

Zobacz też

Etap I: atak na łańcuch dostaw

Kampania prowadzona przez członków FSB składała się z dwóch etapów. Na początku działania ukierunkowano na łańcuch dostaw, naruszając bezpieczeństwo sieci komputerowych producentów systemów ICS i/lub SCADA (system nadzoru i gromadzenia danych) oraz dostawców oprogramowania. Rosjanie ukrywali złośliwe oprogramowanie „Havex” w legalnych aktualizacjach dla rozwiązań wykorzystywanych w firmach i organizacjach z branży energetycznej.

„Po tym, jak niczego niepodejrzewający klienci pobrali zainfekowane przez Havex aktualizacje, oskarżeni wykorzystywali wirusa do m.in. tworzenia tylnych drzwi do zainfekowanych systemów” – wskazuje Departament Sprawiedliwości USA. Ich działania okazały się skuteczne w ponad 17 przypadkach.

Etap II: celem wybrane osoby i firmy

W drugim etapie kampanii Rosjanie skupili się na bardziej ukierunkowanych operacjach wymierzonych w określone podmioty lub osoby działające z branży energetycznej. W dokumentacji sądowej wskazano, że ich taktyka obejmowała głównie ataki spear phishingowe. Ich celem było więcej niż 3300 użytkowników w ponad 500 amerykańskich i międzynarodowych firmach oraz podmiotach.

Część prowadzonych przez członków FSB operacji zakończyła się sukcesem. Przykładem może być cyberatak na infrastrukturę Wolf Creek Nuclear Operating Corporation w Burlington w stanie Kansas, obsługującą elektrownię jądrową.

Celem kampanii hakerskiej były podmioty z USA i ponad 135 innych państw.

Departament Sprawiedliwości USA

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?