- WIADOMOŚCI

Kolejne ataki prorosyjskich haktywistów na polskie podmioty

Polska automatyka przemysłowa jest wciąż atrakcyjnym celem dla prorosyjskich haktywistów. W przeszłości ich ataki dotyczyły głównie stacji uzdatniania wody i oczyszczalni ścieków. Tym razem ich ofiarami padła miejska fontanna oraz polska firma.

Autor. CyberDefence24

Na przestrzeni ostatnich kilkunastu miesięcy wielokrotnie informowaliśmy o atakach prorosyjskich haktywistów skierowanych w sektor wodno-kanalizacyjny. Wśród zaatakowanych podmiotów znalazły się m.in.:

Warto też dodać, że niedawno ta sama grupa „pochwaliła się” atakami na polskie baseny, co opisywaliśmy na naszym portalu. Dotychczas nie wiadomo, jakich podmiotów dotyczą incydenty – czekamy na odpowiedzi odpowiednich służb i administracji publicznej.

Poważny problem ataków

W lutym br. wicepremier Krzysztof Gawkowski opublikował rekomendacje skierowane do organizacji wykorzystujących automatykę przemysłową (ICS/OT). Stwierdzono wówczas, że niektóre z ataków miały odczuwalne skutki dla odbiorców usług.

Jednocześnie w kwietniu br. minister cyfryzacji przekazał, że w ciągu „kilku dni” udało się zapobiec 17 z 18 cyberataków, wymierzonych w infrastrukturę krytyczną.

W maju 2024 r. CERT Polska opublikował „Rekomendacje dla wzmocnienia ochrony systemów OT”, co było spowodowane zaobserwowaniem zwiększonej liczby ataków na przemysłowe systemy sterowania (ICS/OT). Zachęcamy osoby odpowiedzialne za bezpieczeństwo automatyki przemysłowej do zapoznania się z zaleceniami ekspertów CERT Polska.

Atak na polską fontannę

10 sierpnia br. na kanale prorosyjskich haktywistów na Telegramie pojawił się film opisany jako „atak na fontannę w Warszawie”. Bardzo prosto można zweryfikować, że tym razem cyberprzestępcy znacznie „przestrzelili” atrybucję swojego ataku, zapewne celowo – nad panelem sterowania możemy zauważyć napis „FONTANNA TWARDOGÓRA”.

To dobrze pokazuje chęć wykorzystania propagandowego realnych ataków, poprzez fałszywe zwiększenie skali swoich działań. Prorosyjscy haktywiści opatrzyli nagrania wulgarnym napisem, skierowanym do operacji Europolu znanej jako „Eastwood”, skutkującej znaczącym zakłóceniem działania infrastruktury informatycznej grupy NoName057(16).

Autor. Telegram cyberprzestępców / Opracowanie własne

Wśród manipulowanych parametrów znalazły się m.in.:

- tryb pracy pompy antyglonu;

- tryb oświetlenia niecki;

- czas trwania cyklu RGB (podświetlanie).

Według nagrania, atak miał miejsce 9 sierpnia po godzinie 22.

Autor. Telegram cyberprzestępców / Opracowanie własne

Atak na polskie przedsiębiorstwo

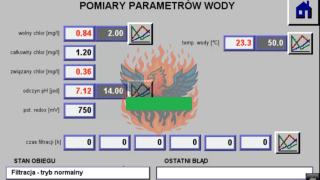

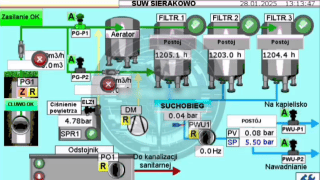

Cyberprzestępcy opublikowali też nagranie z manipulowania parametrami automatyki przemysłowej w pewnej polskiej firmie. Z nagrania wynika, że atak miał mieć miejsce 10 sierpnia po godzinie 19.

Wśród pomieszczeń, gdzie miały znajdować się zaatakowane urządzenia, warto wyróżnić m.in.:

- halę produkcji okien;

- ślusarnię;

- lakiernię;

- kotłownię;

- trawialnię.

Oprócz tego, haktywiści zmieniali parametry m.in.:

- systemu wodociągowego;

- ogrzewania wanny (przemysłowej);

- oświetlenia zewnętrznego.

Autor. Telegram cyberprzestępców / Opracowanie własne

Autor. Telegram cyberprzestępców / Opracowanie własne

Z racji na to, że podmiot o nazwie wymienionej w firmie może dotyczyć więcej niż jednego przedsiębiorstwa, nie podajemy go w artykule. Widzimy jednak, że skutki ataku na przemysłowe systemy sterowania (ICS/OT) mogą dotyczyć wielu aspektów działania firmy.

Poważny problem

Skierujemy pytania do odpowiednich podmiotów w celu ustalenia organizacji, które padły ofiarą ataków cyberprzestępców.

Cyberataki na przemysłowe systemy sterowania to poważny problem, który zaczyna wykraczać poza sektor wodno-kanalizacyjny. Miejmy nadzieję, że takich incydentów będzie coraz mniej.

Osoby chcące anonimowo podzielić się informacjami dot. różnych incydentów, również tych wymienionych w artykule, zapraszamy do formularza kontaktowego.

Incydenty zgłosiliśmy do CERT Polska.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?