- WIADOMOŚCI

#CyberMagazyn: Ponad 1,3 tys. domen phishingowych do blokady. „Zagrożenia w sieci rosną i ewoluują”

W drugim kwartale 2021 roku zespół CSIRT KNF zgłosił do zablokowania ponad 1,3 tys. domen phishingowych. To poważny wzrost w porównaniu z poprzednim kwartałem, cyberprzestępcy wykorzystywali głównie serwisy z ogłoszeniami, fałszywe inwestycje i opłaty za prąd. „Skala zagrożeń wciąż rośnie, oszuści są lepiej zorganizowani, a ataki ewoluują w groźnych kierunkach” – ocenia Krzysztof Zieliński, dyrektor Departamentu Cyberbezpieczeństwa w UKNF.

CSIRT KNF to zespół ekspertów zajmujący się reagowaniem na incydenty bezpieczeństwa polskiego sektora finansowego. Instytucja opublikowała wyniki swoich działań w drugim kwartale 2021 roku.

Coraz więcej blokad

CSIRT KNF poinformował, że w ramach pracy operacyjnej w drugim kwartale 2021 roku zgłosił do blokady 1342 niebezpieczne domeny phishingowe. To istotny wzrost biorąc pod uwagę, że w pierwszym kwartale br. takich domen było 969.

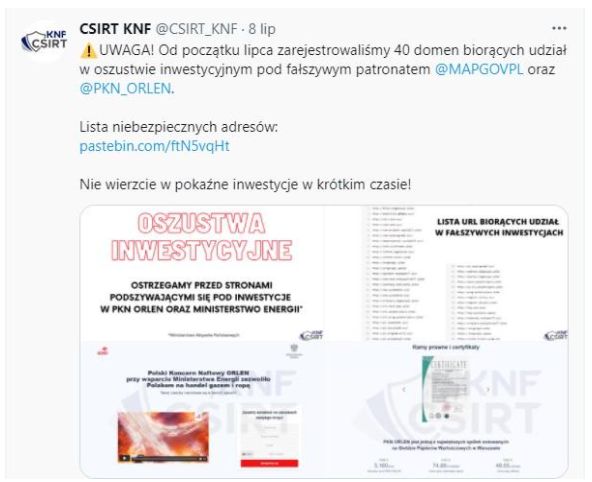

Jak podaje CSIRT najwięcej ze zgłaszanych domen podszywało się pod znane portale z ogłoszeniami, fałszywe inwestycje oraz powiadomienia o opłacie za energię elektryczną.

Eksperci zaznaczają, że przestępcy, którzy weszli w posiadanie informacji o użytkownikach potrafią je skrzętnie wykorzystać do oszustw, których celem jest uszczuplenie konta bankowego swojej przyszłej ofiary – a wszystko to pod przykrywką inwestycji z dużą stopą zwrotu.

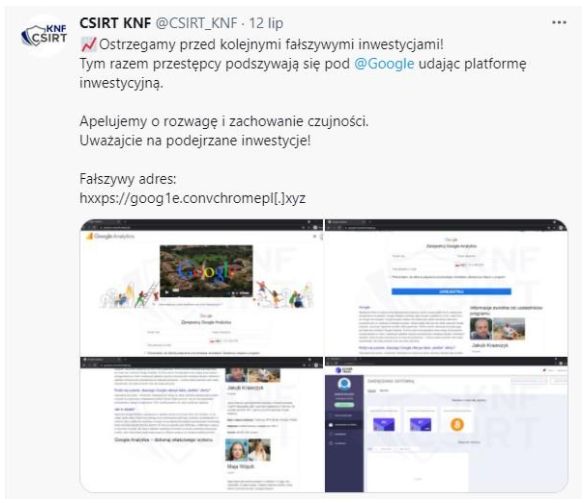

Oszuści nie skupiali się wyłącznie na podszywaniu się pod spółki Skarbu Państwa. Podawali się również za takie firmy jak: Google, Tesla czy Budimex SA.

CSIRT zwraca uwagę, że do nadania inwestycji wiarygodności, przestępstwa często zaczynały się od fałszywego artykułu, który był wyświetlany na spreparowanych portalach informacyjnych.

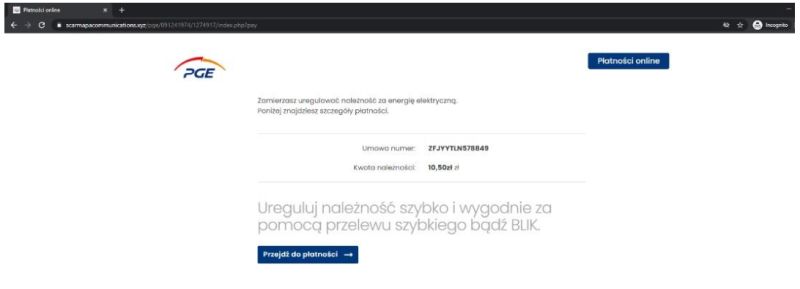

Kolejnym oszustwem na dużą skalę okazały się wiadomości SMS z linkiem prowadzącym do fałszywej opłaty za energię elektryczną (PGE). Przestępcy, podstawiając fałszywą bramkę płatności z niską kwotą „dopłaty” do rachunku liczą na przechwycenie danych do kart płatniczych podczas wykonywania podstępnej transakcji.

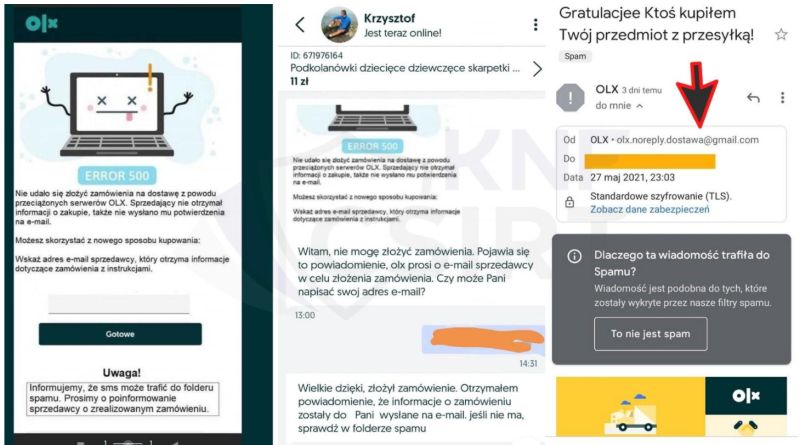

Według CSIRT nadal niechlubnym liderem oszustw pozostaje metoda „na kupującego” w serwisie OLX. Wektory ataku pozostają prawie niezmienne w porównaniu z poprzednim kwartałem. Do podchwytliwych wiadomości na WhatsApp doszły spreparowane grafiki mówiące o błędach (ERROR 500) w serwisie OLX, co zmusza sprzedającego do opuszczenia konwersacji wewnątrz portalu i przeniesienia się do wyżej wspomnianej aplikacji, aby „sfinalizować” sprzedaż.

Zgodnie z raportem, pozostałe oszustwa najczęściej były pojedyncze lub dystrybuowane na mniejszą skalę w porównaniu z powyższymi. Jednak ze względu na swoją specyfikę i odbiorców bywały groźniejsze niż masowe „produkcje phishingowe”.

Metody blokowania stron

Krzysztof Zieliński, dyrektor Departamentu Cyberbezpieczeństwa w Urzędzie Komisji Nadzoru Finansowego wyjaśnia w rozmowie z nami szczegóły funkcjonowania systemu blokowania groźnych stron internetowych.

„W zdecydowanej większości szkodliwe strony są hostowane na serwerach poza granicami RP, często określanych jako tzw. „bulletproof hosting” - znajdują się w „krajach egzotycznych” lub krajach wschodniej Europy, a zgłoszenia dotyczące naruszeń bezpieczeństwa przekazywane do takiego hostingodawcy są ignorowane - przyznaje Krzysztof Zieliński. - Dlatego, żeby uchronić klientów przed przypadkowym wejściem na taką stronę (co w efekcie może doprowadzić do utraty danych lub kradzieży środków finansowych) stosowane są inne mechanizmy”.

Według wyjaśnień przedstawiciela UKNF pierwszym takim mechanizmem jest zgłaszanie „złośliwych” stron internetowych do zespołu CERT Polska, który w związku z olbrzymią skalą ataków podpisał specjalne porozumienie z największymi operatorami telekomunikacyjnymi (świadczącymi usługi telekomunikacyjne oraz dostęp do internetu) w celu ochrony abonentów przed takimi działaniami cyberprzestępców. Sygnatariuszami tego porozumienia są Minister Cyfryzacji, NASK PIB, UKE oraz kilku operatorów telekomunikacyjnych.

„Porozumienie działa w ten sposób, że w przypadku, kiedy złośliwa strona zostanie wykryta (trzeba nadmienić, że wykrywaniem stron złośliwych zajmuje się wiele zespołów bezpieczeństwa oraz niezależni badacze) jest ona przekazywana do CERT Polska, a następnie poddawana wnikliwej analizie pod kątem spełnienia kryteriów określonych w porozumieniu – tłumaczy Krzysztof Zieliński. - W dalszej kolejności jest umieszczana na specjalnej liście ostrzeżeń, która jest publicznie dostępna w internecie. Operatorzy telekomunikacyjni pobierają z tej listy adresy złośliwych stron i w przypadku, kiedy korzystamy z internetu od danego operatora i jeżeli zostaniemy na taką stronę przekierowani, dostajemy wyraźne ostrzeżenie. Wyświetla się czerwony, duży komunikat, że strona na którą próbujemy wejść jest niebezpieczna.”

Drugim mechanizmem ochrony jest zgłaszanie złośliwych stron do twórców przeglądarek internetowych, jak np. Google, który jest właścicielem przeglądarki Chrome. Rozwiązanie, które nazywa się „Google safe browsing” działa podobnie jak wyżej wymieniony mechanizm zespołu CERT Polska, natomiast to nie operator telekomunikacyjny ostrzega przed wejściem na szkodliwą stronę, ale sama przeglądarka sprawdza czy strona jest „złośliwa” i jeżeli zostanie uznana za niebezpieczną, wówczas wyświetla się komunikat. Z rozwiązania Google safe browsing korzystają również inne przeglądarki jak np. Firefox lub Safari.

Według UKNF trzecim mechanizmem jest wspomniane już wcześniej zgłaszanie złośliwych stron do hostingodawców, którzy w zależności od wewnętrznej polityki podejmują działania w celu usunięcia takich stron ze swoich hostingów.

„Trudno jest oszacować liczbę stron zidentyfikowanych i zgłoszonych przez CSIRT KNF, które zostały zablokowane przez wskazane mechanizmy, natomiast można przyjąć założenie, że do znakomitej większości z nich nie ma już dostępu, co w oczywisty sposób chroni przed ich złośliwym działaniem” – podkreśla Zieliński.

Wznosząca fala

Jak UKNF postrzega tendencje związane z podobnymi działaniami w sieci? Czy tendencja jest wzrostowa, a jeśli tak, to w jakim stopniu?

„Obserwujemy zdecydowaną tendencję wzrostową działań cyberprzestępców w tym zakresie, chociażby w odniesieniu do identyfikowanych przez nas złośliwych domen, których w I kwartale tego roku zidentyfikowaliśmy 969, a w II kwartale było ich już 1342 – odpowiada ekspert z UKNF. - Wiąże się to po pierwsze z okresem pandemii, kiedy to – w związku chociażby z wprowadzonymi ograniczeniami – dużą część naszej aktywności przenieśliśmy do internetu. Więcej kupujemy w internecie, korzystamy z usług online, korzystamy z platform rozrywkowych, jak np. streamingi. Jednocześnie w rozwijającym się cyfrowo i globalizującym się świecie mamy coraz mniej czasu na spokojne, przemyślane i racjonalne działania. To wszystko jest bacznie śledzone i wykorzystywane przez cyberprzestępców. Dotyczy to grup, które działają w celu kradzieży środków finansowych, a nie działających na zlecenia rządów obcych krajów (chociaż czasami te dwa obszary się pokrywają, jak w przypadku grupy APT38 Lazarus, która zgodnie z ustaleniami działa na zlecenie rządu KRLD).”

Jako przykład UKNF podaje cykliczność związaną np. z kalendarzem. W okolicy lutego-kwietnia, kiedy rozliczane są podatki, pojawiają się kampanie phishingowe próbujące kierować na fałszywe strony Ministerstwa Finansów. W okolicy lata i związanych z tym wyjazdów wakacyjnych można obserwować podszywanie się pod serwisy oferujące rezerwacje noclegów. Pod koniec roku natomiast czeka wzmożona fala ataków, w których cyberprzestępcy podszywają się pod różnego rodzaju dostawców – firmy kurierskie, firmy przewozowe, sklepy internetowe itd.

Ewolucja zagrożeń

Czy widać ewolucję w wypadku internetowych oszustw? W jakim kierunku mogą one zmierzać w przyszłości?

„Zdecydowanie widać tę ewolucję – chociażby w jakości przygotowywanych przez przestępców kampanii phishingowych – przyznaje Zieliński. - Kiedyś rozsyłane maile kierujące do fałszywych stron czy oferujące produkty w fałszywych sklepach internetowych pisane były „łamaną polszczyzną”. Dzisiaj takie sytuacje zdarzają się sporadycznie – maile czy wiadomości SMS, które wysyłają przestępcy, są coraz lepiej skonstruowane, przemyślane, dostosowane do rynkowych trendów czy nowych produktów, które są oferowane w internecie. Wszystko to po to, żeby przekonać nas do kliknięcia w link czy podjęcia działań w efekcie których stracimy pieniądze.”

Zdaniem eksperta kolejnym przykładem ewolucji jest specjalizacja. To z czym mieliśmy do czynienia jeszcze kilka lat temu, czyli działania pojedynczych cyberprzestępców – tzw. „samotnych wilków”, którzy jednoosobowo lub w małych grupkach oszukiwali ludzi – odchodzi w niepamięć. Teraz cyberprzestępstwa to olbrzymi biznes specjalizujący się w konkretnych obszarach działania i posiadający bardzo rozbudowane struktury.

„Na przykład w przypadku ataków na klientów popularnych platform sprzedażowych identyfikujemy kilkadziesiąt grup cyberprzestępczych o bardzo rozbudowanej, hierarchicznej strukturze, operujących najczęściej zza wschodniej granicy – podaje Zieliński. - Identyfikujemy również grupy specjalizujące się w oszustwach telefonicznych, gdzie cyberprzestępcy kontaktują się z poszkodowanym i nakłaniają go do różnych działań, np. instalacji oprogramowania do zdalnej pomocy (UWAGA, nigdy nie instalujemy żadnego oprogramowania do zdalnej pomocy – banki NIGDY nie proszą o takie działania. Jeżeli to zrobimy to na pewno zostaniemy okradzeni.), czy bezpośrednio wyłudzają dane do logowania do bankowości elektronicznej, np. podając się za pracowników instytucji publicznych lub pracowników banku.”

Innym elementem ewolucji działań cyberprzestępców jest korzystanie z tzw. Crime as a Service (CaaS). Dzisiaj prowadzenie działań cyberprzestępczych nie wymaga zaawansowanej wiedzy informatycznej, nie wymaga tworzenia narzędzi czy tworzenia od zera fałszywych stron internetowych. Grupy przestępcze zajmujące się oszustwami kupują takie narzędzia lub całe usługi w internecie od innych grup przestępczych. Za „niewielkie pieniądze” można kupić i uruchomić fałszywe bramki płatności, gotowe strony internetowe podszywające się pod legalnie działające firmy, narzędzia do wysyłania fałszywych SMS-ów (czy usługę wysyłania takich SMS-ów) i wiele, wiele innych.

Dochodzi do sytuacji, że jeżeli jakaś grupa przestępcza potrzebuje narzędzia lub usługi która nie istnieje, to w internecie znajdzie się inna grupa, która za opłatą stworzy, a następnie z zyskiem będzie je sprzedawała innym grupom przestępczym.

„Jeżeli chodzi o kierunek zmian, cyberprzestępcy podążają za technologią – obserwujemy coraz częstszą automatyzację pewnych procesów, wykorzystywane np. botów (automatycznych programów), które podejmują działania tak, aby zminimalizować konieczność angażowania ludzi w przestępczy proceder i które mają dużo większą wydajność, powtarzalność. Ten trend będzie się dynamiczne rozwijał w perspektywie najbliższych lat, skutkując zwiększonym wolumenem ataków na klientów instytucji finansowych” – przewiduje Zieliński.

CERT: Phishing dominuje w Polsce

CERT Polska w komentarzu przesłanym do CyberDefence24.pl przyznaje, że strony prowadzone przez oszustów w celu wyłudzenia danych są w naszym kraju wciąż jednym z najpoważniejszych zagrożeń.

„Phishing niezmiennie już od lat pozostaje dominującą kategorią w statystyce CERT Polska - dowiadujemy się. - W pierwszym półroczu 2021 obsłużyliśmy ponad 8,5 tysiąca incydentów, w których elementem były strony wyłudzające dane internautów. Poza danymi dostępowymi do systemów bankowości w polu zainteresowania atakujących znajdują się portale społecznościowe, skrzynki mailowe, dane kart kredytowych a ostatnio nawet usługi subskrypcyjne.”

Według ekspertów CERT Polska w przeciwdziałaniu bardzo ważna jest edukacja nastawiona na umiejętność identyfikowania powtarzających się w takich atakach elementów.

„Niemniej istotna od rozpoznawania jest także nasza reakcja którą podejmiemy w trakcie lub po ataku - zaznacza CERT Polska. - W pierwszej kolejności po podaniu przestępcom danych zadbajmy o zabezpieczenie naszego interesu. Serwisy pod które podszywają się przestępcy najczęściej mają gotowe instrukcje postępowania, kreatory zgłoszeniowe czy też naprawcze z użyciem których nie wolno czekać. W drugiej kolejności zadbajmy o interesy innych. Czyli zgłośmy to na co natrafiliśmy w sieci i pomóżmy tym samym innym internautom. W przypadku gdy sprawa dotyczy skrzynki lub sprzętu służbowego zgłoszeń należy dokonywać do właściwego działu bezpieczeństwa lub zespołu IT w firmie. W pozostałych przypadkach zgłoszeń można dokonywać bezpośrednio do CERT Polska. Wszystkie takie zgłoszenia zostaną poddane analizie przez specjalistów. W pierwszym półroczu 2021 roku otrzymaliśmy, tylko SMS-owym kanałem, ponad 2 tys. zgłoszeń zawierających złośliwe przekierowanie.”

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?