- WIADOMOŚCI

Polskie szkoły, myjnie czy fotowoltaika. Co widać w sieci?

Cyberbezpieczeństwo to nie tylko IT. Urządzenia automatyki przemysłowej (ICS/OT) również wymagają należytej ochrony. Często nie były projektowane z myślą o widoczności z poziomu Internetu – brakuje im np. uwierzytelniania. Pomimo apeli CERT Polska i Ministerstwa Cyfryzacji, nadal można bardzo łatwo znaleźć obiekty, które są podatne na potencjalne ataki.

Autor. CyberDefence24

Prorosyjskie grupy w niektórych przypadkach nie muszą wykorzystywać zaawansowanych technik do znajdowania urządzeń podatnych na ataki. Sam fakt widoczności z poziomu sieci zazwyczaj nie powinien mieć miejsca.

Już w grudniu 2020 roku CERT Polska informował o widoczności urządzeń ICS z poziomu sieci. W maju 2024 r. opublikowano rekomendacje dla wzmocnienia ochrony systemów OT. Możemy tam znaleźć kluczowe dla nas informacje:

CERT Polska odnotował również przypadki, w których atak miał realny wpływ na działanie fizycznych systemów. (...) Obserwujemy działania licznych grup, najczęściej prorosyjskich, które wykorzystując ogólnodostępne serwisy, takie jak Shodan, Zoomeye czy Censys, wyszukują urządzenia i aplikacje związane z przemysłowymi systemami sterowania.

CERT Polska

W lutym br. wicepremier, minister cyfryzacji i Pełnomocnik Rządu ds. Cyberbezpieczeństwa Krzysztof Gawkowski, opublikował zalecenia związane z atakami na przemysłowe systemy sterowania (ICS/OT). W nich również wyróżniono konieczność odcięcia dostępu do urządzeń z poziomu Internetu.

Widoczność urządzeń w sieci

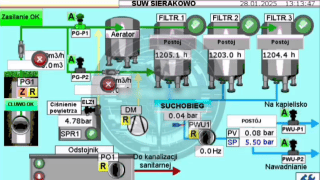

Po ataku na stację uzdatniania wody Szczytno sprawdziłem widoczność innych urządzeń ISC/OT. W tym celu wykorzystałem Shodana, który pozwala na legalne znajdowanie urządzeń dostępnych z poziomu Internetu za pomocą odpowiednich zapytań. Warto dodać, że dostęp do shodan.io jest darmowy dla osób posiadających akademicki adres e-mail.

Początkowe wyszukiwania nie zwracały jakichkolwiek wartościowych wyników. Sytuacja zmieniła się o 180 stopni po kolejnej próbie wyszukiwania – wówczas Shodan zwrócił około 150 wyników.

Część z nich to najprawdopodobniej tzw. honeypoty, czyli „pułapki” specjalnie zostawiane dla cyberprzestępców, które pozwalają m.in. na poznanie ich technik. Ale… sporo z nich to urządzenia wykorzystywane produkcyjnie.

W momencie znalezienia takiego urządzenia należy niezwłocznie powiadomić administratora systemu (jeśli to możliwe). Warto również zgłosić incydent do CERT Polska.

Artykuł powstał w celach edukacyjnych i nie ma na celu promowania działania niezgodnego z prawem. Nieuprawniony dostęp do informacji, przełamywanie zabezpieczeń lub zmiana wartości urządzeń może skutkować odpowiedzialnością z art. 267 lub art. 269 Kodeksu Karnego. W 2024 r. zarzuty za włamanie „z ciekawości” na skrzynkę mailową Michała Dworczyka usłyszała minimum jedna osoba. W tym przypadku niemożliwe jest legalne przetestowanie tego, czy można manipulować parametrami urządzeń ICS/OT - nawet jeśli są widoczne z poziomu Internetu oraz są niedostatecznie zabezpieczone.

Początkowa szczypta optymizmu

9 lipca przed godziną 16:15, powiadomiliśmy możliwe do ustalenia podmioty oraz CERT Polska. Podjęliśmy próbę kontaktu z 10 organizacjami, przy czym jedno dotyczyło kilkudziesięciu urządzeń.

Pewna firma zajmująca się m.in. zdalnie zarządzanymi szklarniami przekazała nam, że widoczność panelu jest celowa, zaś obiekt jest demonstracyjny - to pozytywna informacja.

Restauracja poinformowała nas, że panel do zarządzania klimatyzacją bądź zamrażarką nie pochodzi z ich organizacji. Najprawdopodobniej dotyczy innej restuaracji o takiej samej nazwie, która nie podała danych kontaktowych do poinformowania o zdarzeniu.

Ciekawa sytuacja miała miejsce w pewnym polskim hotelu. Skontaktowała się z nami osoba, która potraktowała poważnie sprawę i prosiła o pomoc, która oczywiście została udzielona. Tego samego dnia panel przestał być widoczny z poziomu Internetu.

Wiele wskazuje na to, że najprawdopodobniej możliwe było zdalne zarządzanie klimatyzacją lub chłodziarkami w hotelu. Wymagało to zalogowania, które bez stosownego pozwolenia jest nielegalne, nawet jeśli login i hasło to przysłowowie „admin” i „admin”.

Autor. Opracowanie własne

Kubeł bardzo zimnej wody

Nie każda organizacja podchodzi w należyty sposób do takich zgłoszeń. Udało nam się znaleźć panele do zarządzania temperaturą (oraz kilkoma innymi parametrami) w dwóch polskich szkołach.

Najprawdopodobniej byłem w stanie zmieniać temperaturę w pomieszczeniach dwóch polskich szkół. Jednoznaczne stwierdzenie tego faktu musiałoby się wiązać z złamaniem art. 267 i/lub art. 269 KK, stąd informacje o placówce były jedynie wyświetlane, bez żadnych modyfikacji.

Z poziomu Internetu było widać również panel logowania do serwisu przedsiębiorstwa związanego z energetyką. Nie wiemy, do czego mógł służyć - równie dobrze może być tzw. honeypotem.

Z poziomu Internetu był widoczny też panel opisany jako „STAN SYSTEMU FOTOWOLTAICZNEGO”. Z czasem zmienił się domyślnie widoczny ekran, co sugeruje aktywne korzystanie z tego systemu. Nie możemy jednoznacznie ustalić, czy możliwa była zmiana parametrów - jedną podjętą czynnością było wyświetlanie domyślnego panelu. Są jednak znaczące przesłanki ku temu, że było to możliwe.

Zgłoszenie było doknane na adres e-mail przedsiębiorstwa oraz widoczny w panelu. Co ważne, widoczna była wartość „on grid”, co sugeruje podłączenie do sieci energetycznej.

Firma, dom oraz myjnie

Podczas poszukiwań znaleźliśmy panele służące m.in. do:

- regulowania temperatury w firmie;

- sterowania roletami, kotłownią, wentylacją, akwarium, furtkami i bramami wjazdowymi;

- zarządzania oświetleniem w dużym budynku przemysłowym.

Ważnym elementem poszukiwań było znalezienie 33 paneli do zarządzania myjniami samochodowymi. Wymagały uwierzytelniania, stąd potencjalny zakres szkód jest nieznany.

Panele logowania

Nieuprawnione zalogowanie się do konta bądź panelu jest nielegalne. Udało się nam namierzyć 38 paneli wymagających uwierzytelnienia. Niemożliwe jest dla osoby postronnej sprawdzenie tego, czym zarządzają, bez narażenia się na odpowiedzialność karną.

Autor. Opracowanie własne

CERT Polska - stróż w cyberprzestrzeni

CERT Polska w odpowiedzi na zgłoszenie widoczności paneli przekazał wiele ważnych informacji.

Nasz zespół aktywnie wyszukuje usługi wystawione do Internetu, systematycznie informując, administratorów sieci, w których znajdują się niezabezpieczone usługi, o ich dostępności w Internecie oraz o zagrożeniach wynikających z tego stanu rzeczy. Korzystamy w tym celu z wielu rozwiązań komercyjnych, tworzymy i rozwijamy własne systemy (np. Snitch, n6, Artemis czy moje.cert.pl) oraz współpracujemy z innymi podmiotami oraz partnerami zgodnie z obowiązującymi przepisami prawa by podnosić bezpieczeństwo systemów OT w naszym kraju.

CERT Polska

Dowiedzieliśmy się również, że „każda wykryta usługa OT jest przez nasz zespół systematycznie monitorowana w celu weryfikacji czy dalej jest dostępna w Internecie, by w razie potrzeby ponownie powiadomić administratora sieci, w której znajduje się niezabezpieczona usługa, o możliwym ryzyku w tej sytuacji oraz przypomnieć o dobrych praktykach zwiększających bezpieczeństwo systemów OT”. To bardzo ważne stanowisko CERT Polska.

Podmiot pełniący obowiązki CSIRT NASK podkreślił również rolę dokumentów z 2020 oraz 2024 roku, dot. bezpieczeństwa OT.

Raport CERT Polska za 2024 rok

W raporcie CERT Polska za ubiegły rok możemy znaleźć odniesienia do działań w zakresie bezpieczeństwa automatyki przemysłowej.

„W styczniu 2024 roku miała miejsce ingerencja w nastawy systemów sterowania miejskich oczyszczalni ścieków. Następnie w marcu pozyskaliśmy nagranie z komunikatora Telegram, gdzie na jednym z kanałów rosyjskojęzycznych grupa haktywistyczna chwaliła się swoimi poczynaniami. Prezentowali możliwość modyfikacji parametrów procesu technologicznego – zmieniając tryb pracy z automatycznego na ręczny i pokazując możliwość sterowania oprzyrządowaniem, tj. pompami, mieszadłami czy dmuchawami” - stwierdzono w dokumencie.

Wówczas panele były widoczne poprzez routery SIM z udostępnionym pulpitem zdalnym. _„Prawdopodobnie zostało użyte proste hasło logowania, które doprowadziło do niepowołanego uzyskania dostępu. Na szczęście atak miał ograniczone konsekwencje, a zdalny dostęp został odłączony”_ - stwierdzono w opracowaniu. Dodano również, że tamtejsze hasła w serwerach VNC są ograniczone do 8 znaków oraz nie ma żadnego limitu prób logowania.

CERT Polska w ramach dalszej analizy odnalazł 299 serwerów VNC o niedostatecznym poziomie zabezpieczeń. „Wiele z nich umożliwiało dostęp do paneli kontrolnych takich obiektów, jak stacje uzdatniania wody, piece przemysłowe czy małe elektrownie wodne. Na tej podstawie podjęto działania mające na celu identyfikację właścicieli tych obiektów oraz poinformowanie ich o zagrożeniu” - stwierdzono w raporcie. To pokazuje, że działania CERT Polska mają realny wpływ na rzeczywistość.

Jednocześnie - konieczne jest podjęcie działań przez zarządzcę infrastruktury. To powoduje, że haktywiści mogli zaatakować cele wymienione w raporcie (np. elektrownie wodne, pomimo apeli CERT Polska.

Podsumowanie

Słowa uznania należą się CERT Polska, pełniącemu obowiązki CSIRT NASK, ponieważ dba o nasze bezpieczeństwo w cyberprzestrzeni. Ostatni przykład zgłaszania widoczności Stacji Uzdatniania Wody Szczytno z poziomu Internetu pokazuje, że mamy „cyfrowych opiekunów” - lecz należy się ich słuchać, czego wówczas najprawdopodobniej nie zrobił zaatakowany podmiot.

Automatyka przemysłowa (ICS/OT) wymaga inwestycji i zmiany myślenia. Czy jesteśmy gotowi na skutki opieszałości osób, które za nią odpowiadają?

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?