- WIADOMOŚCI

- ANALIZA

Zatrzymać atak insiderski

Ataki insiderskie stają się takim samym samym problemem i zagrożeniem dla bezpieczeństwa, jak klasyczne cyberataki. Przemysł pracuje nad narzędziami, które będą umożliwiały podejmowanie przeciwdziałania.

Ataki insiderskie, czyli celowe zarażenia sieci lub systemów przez osoby, które mają legalny dostęp do nich stają się coraz powszechniejsze, a ich liczba stale rośnie. Tego typu działalność może stanowić większe zagrożenie niż ataki z zewnątrz. Osoby pracujące w danym podmiocie, niezależnie czy to przedsiębiorstwo, czy na przykład służba mundurowa dobrze znają jego strukturę, organizację, systemy bezpieczeństwa oraz miejsce przechowywania najważniejszych informacji. Firma Forcepoint opracowała system Insider Threat, który ma zminimalizować zagrożenie ze strony podobnych działań.

Istnieje wiele przykładów skutecznych ataków insiderskich, w tym przeciwko władzom Stanów Zjednoczonych. Wykradzenie tajnych informacji na temat amerykańskich operacji w Iraku i Afganistanie przez Bradleya (Chelsea) Manning, który kopiował dokumenty do swojego odtwarzacza muzycznego to jeden z najgłośniejszych tego typu incydentów.

Czytaj też: Obama ułaskawił sprawcę wielkiego wycieku. Krytyka Republikanów

W najnowszej historii NSA ataki insiderskie przeprowadzili przede wszystkim Edward Snowden i Harold Thomas Martin, którzy wykradli bardzo szerokie materiały na temat działalności agencji. Ostatnio nieznane źródło w CIA przekazało informacje o jej działalności w cyberprzestrzeni. Te cztery przypadki dotyczą tylko najważniejszych instytucji dysponujących danymi. Problem ataków insiderskich dotyka też sektor prywatny, gdzie nielojalni pracownicy kradną informacje z przedsiębiorstw.

Zagrożenia tego typu można skategoryzować na trzy główne sposoby. Pierwszy z nich to celowe zachowanie pracownika/funkcjonariusza, który ma na celu zaszkodzić własnej firmie/służbie. Może on wgrać złośliwe oprogramowanie lub też wykraść wrażliwe informacje i przekazać je konkurencji czy opublikować w internecie. Drugi rodzaj to zaniedbania, które mogą wystąpić, jeżeli pracownik lub funkcjonariusz służby nie stosuje się do polityki bezpieczeństwa, ponieważ uważa, że utrudnia mu to wykonywanie pracy. Trzeci rodzaj to nieumyślnie spowodowane wypadki. Według raportu firmy Verizon stanowią one aż 30 proc. wszystkich naruszeń bezpieczeństwa informacyjnego w przedsiębiorstwach. Straty wiąże się również z używaniem do pracy własnego sprzętu komputerowego, którego zabezpieczenia nie są sprawdzone.

W przeprowadzonych w Stanach Zjednoczonych badaniach na Carnegie Mellon University wykazano, że 80 proc. naruszeń zostało popełnionych w godzinach pracy, 81 proc. osób planowało swoje działania wcześniej. 33 proc. sprawców określono mianem trudnych we współpracy, a 17 proc. – niezadowolonych z pracy. Źródło przecieku udało się zidentyfikować w 74 proc. Głównym czynnikiem motywującym był czynnik finansowy. Miało to miejsce w 81 proc. przypadków. W 23 proc. sytuacji, motywem była chęć zemsty, a w 27 proc. osoby miały w tym samym czasie problemy finansowe.

Firma Forcepoint podjęła próbę zbudowania systemu przeciwdziałania podobnym zagrożeniom, poprzez narzędzie Forcepoint Insider-Threat. Produkt ten był początkowo używany tylko przez służby amerykańskie, potem jednak firma Raytheon zdecydowała się na wypuszczenie go na rynek komercyjny. Forcepoint to nowa marka, która powstała w 2016 roku w wyniku połączenia Raytheon Cyber z producentem DLP Websense i przejętymi od McAfee firewallami Stonesoft. W ten sposób powstało przedsiębiorstwo łączące najlepsze cechy poprzedników specjalizujących się w innych obszarach cyberbezpieczeństwa: Websense w bezpieczeństwie danych i technologii chmury, Raytheon w walce zagrożeniami insiderskimi i technologią oraz Stonesoft odpowiedzialny za ochronę sieci nowej generacji. Firma podchodzi innowacyjnie do kwestii cyberbezpieczeństwa, skupiając się na zrozumieniu zachowania ludzi, którzy mają dostęp do najważniejszych informacji.

Rozwiązanie to stosowane jest od 15 lat przez rządy i firmy z listy Fortune 100. Obejmuje ochroną ponad milion użytkowników końcowych. Forecepoint Insider Threat daje wgląd w aktywność użytkowników, co ma w założeniu pozwolić na powstrzymanie kradzieży i utraty danych już na wczesnym etapie. Jest to możliwe dzięki systemowi wczesnego wykrywania podejrzanej aktywności, niezależnie od tego czy jest ona przypadkowa, czy celowa.

Jak zapewniają przedstawiciele spółki, ma on zapewnić bezpieczeństwo własności intelektualnej w przypadku utraty kontroli nad systemem, wgrania złośliwego oprogramowania czy po prostu ludzkiego błędu. Forcepoint Insider Threat zbiera metadane, a następnie analizuje i agreguje tworząc podstawową linię zachowania użytkownika. Pozwala to na automatyczne wykrycie jego zachowania odstającego od normy, która budowana jest w oparciu o zmagazynowaną w bazie danych historię użytkowania.

Czytaj też: Raport: Przyzwyczajenia Millennialsów stanowią zagrożenie dla bezpieczeństwa informacyjnego

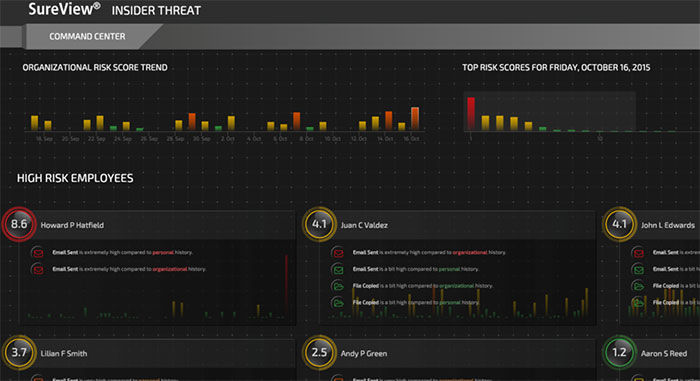

Narzędzie zaprojektowane przez Forcepoint pozwala również na automatyczną identyfikację użytkowników, którzy stwarzają największe ryzyko, dzięki systemowi monitorującemu ich pracę. Analizuje ono kontekst, w którym pracują i pozwala stwierdzić w danym wypadku działania pracownika były celowe czy był to tylko przypadek.

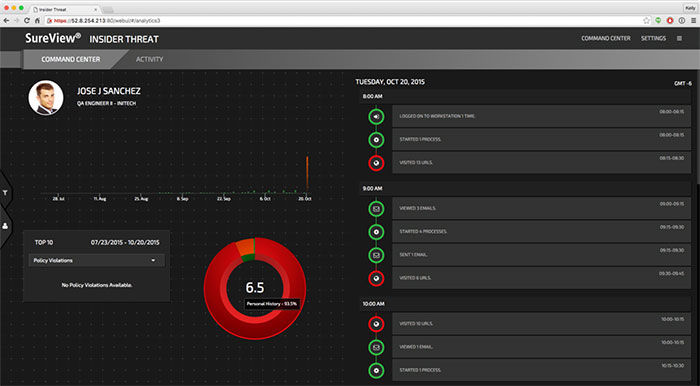

Program Forcepoint Insider Threat bada zachowania osób objętych monitoringiem również wtedy, gdy nie pracują one w sieci chronionego podmiotu. Narzędzie to umożliwia zdefiniowanie przez użytkownika czynników zachowania, które będą rozumiane jako ryzykowne. Program może generować wykres, który przedstawia podejmowane przez pracowników działania oraz stopień ryzyka związany z nimi.

Cały system jest zintegrowany i nie wymaga zakupu ani utrzymania nowych niezależnych aplikacji. Forecepoint Insider Threat współpracuje z innymi produktami oferowanymi przez firmę, co umożliwia szybki dostęp do np. narzędzi informatyki śledczej i zbadanie konsekwencji wykrytego podejrzanego zachowania. Przedstawiciele spółki podkreślają, że alarm opracowany na podstawie agregacji metadanych pozwala na szybką identyfikację użytkowników, których zachowanie powoduje największe ryzyko.

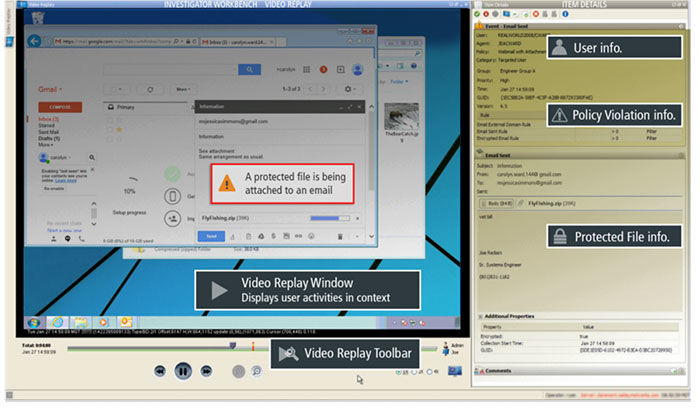

Omawiane narzędzie posiada też możliwość wydzielania nagrań wideo z monitoringu, dotyczących zachowań danej osoby. Prowadzący dochodzenie mogą również uzyskać dostęp do podglądu wideo rejestrującego zachowanie użytkownika. Charakterystyka systemu umożliwia też wyróżnianie celowych, czy najbardziej niebezpiecznych działań oraz przypadkowych naruszeń, nie niosących w większości przypadków szerszych konsekwencji. Użytkownicy systemu mogą jednocześnie otrzymać informacje o zakresie danych gromadzonych na ich temat, co według zapewnień Forcepoint pozwala na spełnienie wymogów i standardów ochrony prywatności.

System Forecepoint Insider Threat Command Center umożliwia też automatyczną ocenę ryzyka dla poszczególnych użytkowników i jej graficzne zobrazowanie. Dzięki zaprezentowaniu aktywności danej osoby na osi czasu można stwierdzić, jak często powtarza się zachowanie, z którym wiąże się potencjalne niebezpieczeństwo. Cały system ma w założeniu stanowić zabezpieczenie chroniące przed wyciekiem danych, spowodowanych przez osoby „z wewnątrz” (pracowników, funkcjonairuszy) danego podmiotu.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?