- WIADOMOŚCI

Bezpieczeństwo w erze post-kwantowej. Algorytmy, strategie i regulacje

10 grudnia w Warszawie miało miejsce spotkanie zorganizowane przez IBM dotyczące bezpieczeństwa w erze post-kwantowej. Zwrócono na nim uwagę nie tylko na prace prowadzone w tej kwestii przez firmę, lecz także na stan regulacji na całym świecie oraz procedury związane m.in. ze strategiami kwantowymi.

Autor. CyberDefence24

O technologii kwantowej można usłyszeć głównie w przypadku komputerów badawczych, które ją wykorzystują do przeprowadzania skomplikowanych obliczeń naukowych. Jak opisywaliśmy na łamach CyberDefence24, w lipcu poinformowano o współfinansowaniu przez resort cyfryzacji instalacji takiego sprzętu w Poznańskim Centrum Superkomputerowo-Sieciowym.

Zobacz też

Świat pracuje nad algorytmami

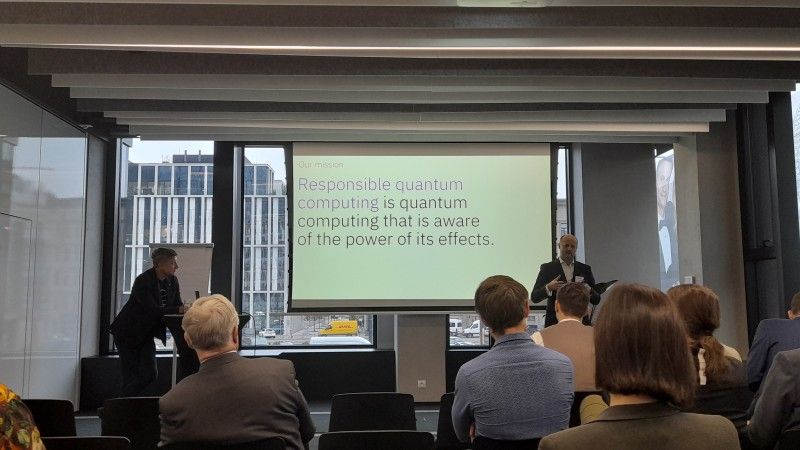

Na kwestie przepisów i postępów związanych z technologią kwantową i algorytmami zwrócono uwagę podczas spotkania, które zorganizował IBM 10 grudnia w Warszawie. Podczas prezentacji pod przewodnictwem Piotra Beńke i Piotra Biskupskiego zauważono, że na całym świecie prowadzone są prace nad rozwiązaniami związanymi z algorytmami tego typu.

Jako ciekawy przedstawiono przypadek USA. Przedstawiono tam bowiem rekomendacje dotyczące wdrożenia algorytmów do 2035 roku. Jednocześnie Krajowa Agencja Bezpieczeństwa (NSA) wprowadziła od 2025 roku obowiązek szyfrowania post-kwantowego dla dostawców rozwiązań, aby były one brane pod uwagę w postępowaniach.

Istotne stworzenie strategii kwantowych

Jaki był tego efekt? Pojawiła się duża presja, aby organizacje przygotowywały bezpieczne algorytmy szyfrujące. Z kolei Komisja Europejska miała nie ograniczyć się do publikacji rekomendacji w sprawie algorytmów. Jak wskazano w trakcie prezentacji, miało również miejsce podpisanie przez 18 krajów (w tym Polskę) Paktu Kwantowego.

Prelegenci wyjaśnili również, że istotne są również kwestie strategii kwantowych.

„Nie ma drogi na skróty. To jest tak poważne zagadnienie dotyczące każdego z systemów informatycznych, że konieczne jest zbudowanie strategii” – zauważyli.

Dodano również, że po ukończeniu tego kroku należy przeprowadzić tzw. assessment, który obejmuje m.in. identyfikację wykorzystywanych algorytmów, infrastruktury fizycznej oraz modernizację aplikacji.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?