- WIADOMOŚCI

Prorosyjska grupa cyberprzestępców atakuje polskie firmy

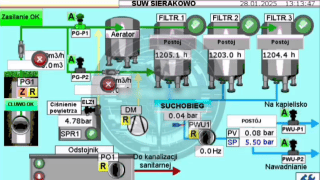

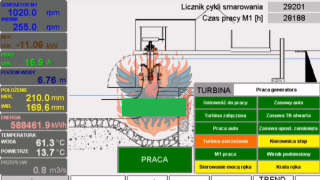

Na przestrzeni ostatnich kilkunastu miesięcy obserwujemy wzmożoną ilość ataków na polską automatykę przemysłową (ICS/OT), których dokonują haktywiści powiązani z Federacją Rosyjską. Ich działania początkowo skupiły się na oczyszczalniach ścieków i stacjach uzdatniania wody. Niedawno obserwowaliśmy ataki na m.in. elektrownię wodną, baseny czy fontannę. Teraz grupa „chwali się” atakami wymierzonymi w polskie firmy.

Autor. Telegram cyberprzestępców

Prorosyjska grupa haktywistów skupia się przede wszystkim na atakach wymierzonych w automatykę przemysłową (ICS/OT), głównie w krajach NATO. Na terenie Polski udało się im manipulować parametrami m.in.:

Informacje o wzmożonej liczbie ataków na urządzenia ICS/OT pojawiły się już w rekomendacjach CERT Polska z maja 2024 roku. W lutym br. wicepremier Krzysztof Gawkowski opublikował komunikat ws. ataków na przemysłowe systemy sterowania. Zalecamy zapoznanie się z dokumentami osobom odpowiedzialnym za bezpieczeństwo ww. urządzeń.

Wiemy także, że niektóre z omawianych incydentów miały wpływ na „użytkowników końcowych danej usługi”, czyli mieszkańców Polski. W sierpniu br. minister cyfryzacji informował o ataku, który mógł odciąć mieszkańców sporego polskiego miasta od dostępu do wody – na szczęście został zmitygowany przez służby „w ostatniej chwili”.

Artykuł ma na celu zwrócenie uwagi na problem ataków na ICS/OT, które w ostatnim czasie przybrały na sile. Z racji na to, że za dane zdarzenie może odpowiadać inny podmiot, niż wymieniony w materiale (np. dostawca usługi), przedsiębiorstwa nie zostaną wymienione z nazwy. Firmy zostały poinformowane o incydentach przed publikacją materiału.

Atak na kompresory

12 sierpnia grupa haktywistów poinformowała o ataku na „stację kompresorową” w Częstochowie. Na nagraniu nie ma dowodów, które jednoznacznie potwierdzałyby, że podmiot znajduje się w wspomnianym mieście.

Haktywistom udało się m.in.:

- wyłączyć działanie kompresorów;

- zmienić zadaną wartość czujnika ciśnienia na 98 bar;

- zmienić tryb pracy kompresorów;

- wzbudzić alarm o krytycznej wartości ciśnienia;

- zwiększyć odczyt ciśnienia w układzie do 80 bar (chwilowo do 98 bar).

Co ważne – faktyczny odczyt najprawdopodobniej był zaburzony poprzez zmianę parametru „zakres czujnika ciśnienia”.

Autor. Telegram cyberprzestępców

Autor. Telegram cyberprzestępców

Atak miał miejsce 12 sierpnia ok. godz. 14:30.

Autor. Telegram cyberprzestępców

Powiadomiliśmy podmiot, który mógł paść ofiarą cyberprzestępców - posiadający trzy kompresory, działający na terenie Częstochowy.

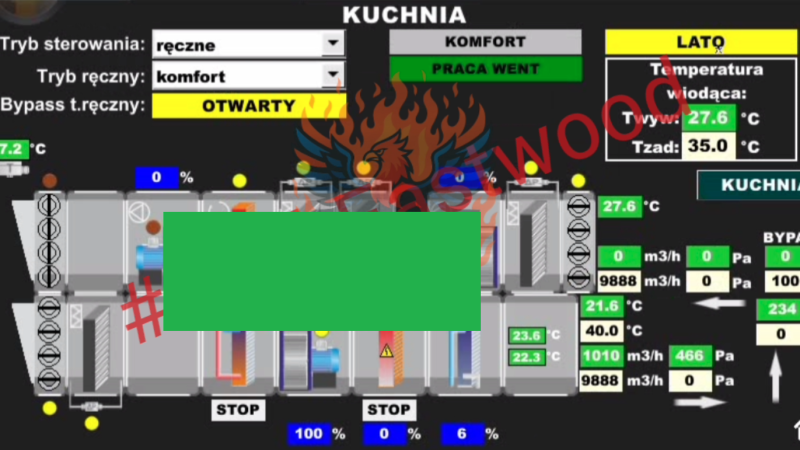

Wentylacja w restauracji

15 sierpnia br. haktywiści opublikowali kolejne nagranie z manipulowania parametrami polskiej automatyki przemysłowej. Ich ofiarą padł jeden z obiektów znanej sieci restauracji typu fast-food/streetfood – jej logo jest widoczne na nagraniu.

Atak miał miejsce 13 sierpnia ok. godz. 21:45. Haktywiści ustawili maksymalne możliwe wartości poniższych parametrów:

- temperatury powietrza;

- ciśnienia;

- przepływu powietrza.

Autor. Telegram cyberprzestępców

Autor. Telegram cyberprzestępców

Powiadomiliśmy sieć restauracji o incydencie.

Kamery w polskiej firmie

7 sierpnia na kanale na Telegramie opublikowano nagranie z kamer polskiej firmy. Haktywiści błędnie przypisali ofiarę swojego ataku, kierując się jedynie… napisem na koszulce, którą nosiła osoba widoczna na nagraniu.

Nie zmienia to faktu, że udało się im uzyskać dostęp do kamer w pewnej polskiej firmie. Niestety wygląda na to, że cyberprzestępcom udało się uzyskać również nieuprawniony dostęp do pulpitu zdalnego, który pozwalał na podgląd większej ilości informacji.

W ostatnich sekundach nagrania było widać ekran przypominający pulpit zdalny. Co dość przerażające, widoczne były panele opisane jako „PSP Ełk”, „PSP Augustów” oraz „PSP Suwałki”. Skrót „PSP” nie musi oznaczać Państwowej Straży Pożarnej, lecz pokazuje, że najprawdopodobniej z panelu można było uzyskać dostęp do informacji w innych miejscach.

O zdarzeniu powiadomiliśmy zaatakowane przedsiębiorstwo oraz firmę zajmującą się monitoringiem, której nazwa oprogramowania była widoczna na nagraniu.

Autor. Telegram cyberprzestępców

Wciąż widzimy ataki

Powyższe incydenty pokazują, że na ataki haktywistów podatne są również polskie firmy - nie tylko infrastruktura krytyczna, na której dotychczas skupiała się ta grupa.

Incydenty pokazują również rolę odpowiedniego doboru dostawcy usług, czyli bezpieczeństwa łańcucha dostaw.

Osoby, które chcą się z nami anonimowo skontaktować, zapraszamy do formularza kontaktowego (u dołu strony).

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?