- WIADOMOŚCI

Prorosyjska grupa aktywna w Polsce. Cyberataki na witryny rządowe

Prorosyjska grupa odpowiada za cyberataki na witryny rządowe w Polsce i Finlandii. Eksperci ostrzegają, że wrogie działania będą się powtarzać. Co zrobić, aby zmniejszyć ryzyko i dotkliwość potencjalnych skutków tych operacji?

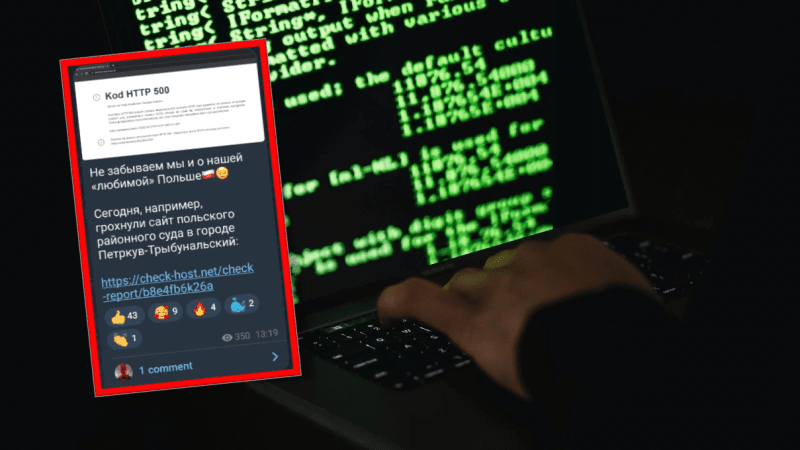

Grupa „NoName057(16)” w ostatnim czasie usunęła wiele polskich i fińskich stron internetowych, czym pochwaliła się na swoim kanale (screen poniżej).

Ataki na strony rządowe

Do tej pory jej członkowie słynęli z ataków typu DDoS. Wiele wskazuje na to, że są oni sprzymierzeńcami innej prokremlowskiej grupy Killnet (w połowie maja br. wypowiedziała wojnę kilku państwom, w tym Polsce).

Odnosząc się do działań „NoName057(16)” w naszym kraju, należy wskazać na cyberataki wymierzone w witryny rządowe. Jak na razie specjalistom udaje się odpierać wrogie działania, przedłużenie stopnia alarmowego Charlie-CRP okazało się zatem zasadne.

Zobacz też

Cyberataki będą się powtarzać

Jednak eksperci firmy Check Point Research ostrzegają, że tego typu kampanie mogą się powtarzać w przyszłości.

Wojciech Głażewski, dyrektor spółki Check Point Software Technologies w Polsce, zwraca uwagę na globalny wzrost liczby cyberataków o 42 proc., w tym zwiększenie liczby grup hakerskich wspieranych i finansowanych przez państwo.

„Ostatnio ujawniona działalność grupy NoName057(16) jest częścią szerszego trendu, który obserwujemy od początku konfliktu rosyjsko-ukraińskiego” – podkreśla specjalista w komunikacie przesłanym naszej redakcji.

Zobacz też

Przydatne praktyki

Jego zdaniem, z tego względu firmy ze wszystkich branż muszą być świadome czyhających zagrożeń.

„Cyberprzestępcy mogą mieć cel polityczny, ale ich motywacją jest często wyłudzanie pieniędzy za pomocą oprogramowania ransomware lub innych metod, aby zapewnić sobie środki na finanowanie dalszej działalności” – ostrzega Wojciech Głażewski.

Jak w takim razie jak zmniejszyć ryzyko i ograniczyć skutki ewentualnych ataków? Check Point Research wskazuje, że najlepsze praktyki obejmują:

- Kopię zapasową krytycznych informacji biznesowych w trybie offline, w tym plan naprawy na wypadek najgorszego scenariusza.

- Segmentację pomiędzy krytycznymi i mniej krytycznymi obszarami sieci korporacyjnej – tj. dane klientów, segmenty użytkowników, CRM i poczta elektroniczna, logistyka, ekstranet, produkcja

- Odporność na atak DDoS – zgodnie z wymaganiami dostępności i ogólną oceną ryzyka korporacyjnego

- Możliwość zapobiegania, a nie tylko wykrywania zaawansowanych cyberataków piątej generacji (Gen V), w tym zagrożeń dnia zerowego, oprogramowania ransomware i phishingu na wszystkich podłączonych urządzeniach

- Inicjatywy oparte na umiejętnościach miękkich, takie jak kampanie uświadamiające i szkolenia pracowników

Na podstawie informacji prasowej

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?