- WIADOMOŚCI

- WAŻNE

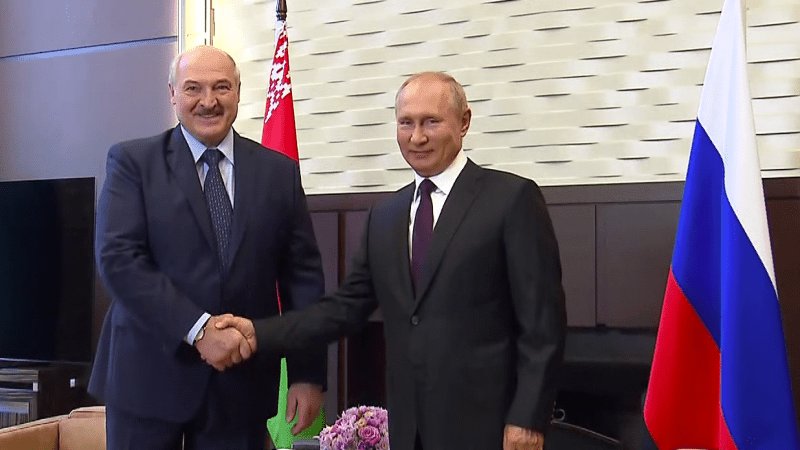

Afera mailowa. Putin zacierał ślady kosztem Białorusi?

„Do tej pory brakowało dowodów technicznych wskazujących na zaangażowanie Rosji, ale jest to najprawdopodobniej zamierzony element działań związanych z tym zagrożeniem” – wskazują specjaliści Recorded Future, którzy przeanalizowali kampanię, której elementem była „afera mailowa” w Polsce. Ich zdaniem wykorzystanie białoruskich grup prawdopodobnie miało na celu zatuszowanie udziału Kremla w atakach.

Specjaliści Recorded Future rozszerzyli analizę dotyczącą operacji Ghostwriter. W Polsce jej elementem była tzw. „afera mailowa” lub inaczej „Dworczyk Leaks”, kiedy to regularnie ujawniano rzekomo treść elektronicznej korespondencji ważnych polskich polityków. Odbywało się to dzięki m.in. włamaniom na konta osób publicznych (takich jak Marka Suskiego, Marleny Maląg, Andrzeja Melaka) czy serwery (np. Państwowej Agencji Atomistyki).

Wrogie działania wymierzone były również w inne europejskie podmioty.

Jak informowaliśmy, według Mandiant za kampanią najprawdopodobniej stoi grupa UNC1151 powiązana z reżimem Łukaszenki. Informacje pozyskane przez ekspertów wskazywały, że operacja realizowana jest z Mińska we współpracy z białoruskim wojskiem.

Brak dowodów. Taktyka Rosji

Jednak specjaliści Recorded Future postanowili przyjrzeć się sprawie. Przedmiotem ich badań był okres od marca 2017 r. do dzisiaj. Celem ich analizy była chęć dostarczenia podstaw niezbędnych do zrozumienia relacji między hakerami a czynnikami mającymi wpływa na ich działalność.

„Do tej pory brakowało dowodów technicznych wskazujących na zaangażowanie Rosji, ale jest to najprawdopodobniej zamierzony element działań związanych z tym zagrożeniem” – czytamy w raporcie „Ghostwriter in the Shell: Expanding on Mandiant's Attribution of UNC1151 to Belarus”, opracowanym przez Recorded Future.

W trakcie analizy specjaliści wykryli wiele nakładających się na siebie taktyk, technik i procedur używanych przez grupę UNC1151 i rosyjskie podmioty. Eksperci podkreślają, że tego typu operacje fałszywej flagi są powszechnie prowadzone przez zaawansowane grupy powiązane z wojskiem Kremla. Dzięki temu aktorzy APT działający na rzecz Moskwy mogą realizować wrogie kampanie, a następnie bez problemów się ich wypierać i zaprzeczać doniesieniom.

W raporcie zwrócono również uwagę na powszechną obecność rosyjskiego wojska na Białorusi.

Rosyjsko-białoruska współpraca

Specjaliści Recorded Future jednoznacznie podkreślają, że nie kwestionują ustaleń zespołu Mandiant, lecz wskazują na dowody sugerujące zaangażowanie podmiotów związanych z Kremlem lub wojskiem Rosji w kampanii Ghostwriter. Mają one współdziałać z białoruskimi grupami.

„Znaleźliśmy informacje o spotkaniach na wysokim szczeblu między rosyjskimi i białoruskimi przedstawicielami służb bezpieczeństwa, co pokazuje, że współpraca jest prawdopodobna” – czytamy w raporcie.

Eksperci oceniają, że jednostki wojskowe Kremla, w tym osoby z grup APT GRU, mogły wspierać lub szkolić Białorusinów.

Dzięki temu Moskwa może wykorzystywać naszego wschodniego sąsiada jako bazę operacyjną. Wiele wskazuje na to, że Rosjanie uczyli członków służb i wojska Łukaszenki jak prowadzić wojnę informacyjną i cyberataki.

Białoruska przykrywka

Eksperci tłumaczą, że kampania Ghostwriter, w tym działalność UNC1151, składała się z równoległych operacji. Grupy związane z rosyjskim wywiadem wojskowym GRU konsekwentnie angażowały się (i nadal to robią) w ataki informacyjne, wykorzystujące wiele obszarów infosfery.

W raporcie stwierdzono, że podmioty te angażowały się w operacje fałszywej flagi, aby maskować udział Rosji w kampaniach, w tym włamaniach na konta czy serwery. Z tego względu wykorzystanie białoruskich grup w opisanym przypadku prawdopodobnie miało na celu zatuszowanie udziału Kremla w atakach.

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?