- WIADOMOŚCI

Podatności w inteligentnych zaworach. Wydano ostrzeżenie

Urządzenia OT czy IIoT (Industrial IoT, dosł. przemysłowy Internet rzeczy) mogą być narażone na ataki cyberprzestępców. Amerykańska CISA opublikowała zalecenia dotyczące inteligentnych zaworów – w oprogramowaniu do zarządzania nimi wykryto pięć podatności, zaś część z nich jest bardzo poważna. To pokazuje, że nie możemy zaniedbywać takiego sprzętu.

Autor. Freepik.com

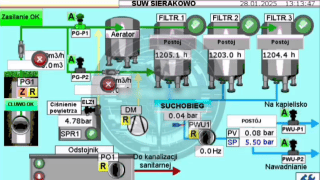

Ataki na przemysłowe systemy sterowania (ICS/OT) mają miejsce również w Polsce. Ofiarami grup powiązanych z Federacją Rosyjską padły m.in. dwie oczyszczalnie ścieków oraz cztery stacje uzdatniania wody.

W maju 2024 CISA (Cybersecurity and Infrastructure Security Agency) oraz Rockwell Automation apelowały o odłączenie urządzeń ICS od Internetu. Producent informował, że ich sprzęt powinien być widoczny z poziomu sieci tylko w sytuacji, kiedy dane urządzenie jest do tego przeznaczone (np. urządzenia chmurowe). Shodan.io zwrócił wówczas tysiące wyników, z czego część z nich najprawdopodobniej była podatna na ataki.

W podobnym tonie opublikowano rekomendacje CERT Polska (maj 2024 r.) oraz zalecenia Pełnomocnika Rządu ds. Cyberbezpieczeństwa, wicepremiera Krzysztofa Gawkowskiego (luty 2025 r.). Polecamy zapoznać się z powyższymi wskazaniami.

Podatności w Emerson ValveLink

8 lipca br. CISA opublikowała informacje o podatnościach w Emerson ValveLink – oprogramowaniu odpowiadającym za kontrolę nad inteligentnymi zaworami. „Pomyślne wykorzystanie tych podatności może pozwolić atakującemu, który ma dostęp do systemu, na odczyt poufnych informacji przechowywanych w postaci jawnej, manipulowanie parametrami oraz uruchamianie nieautoryzowanego kodu” – stwierdzono w komunikacie.

Wykryto pięć podatności, które dotyczą:

- Przechowywania wrażliwych informacji jako tekst (cleartext) - CVE-2025-52579 (CVSS v4 9.3), CVE-2025-50109 (CVSS v4 8.5). CWE-316;

- Błędu w mechanizmie zabezpieczeń - [CVE-2025-50109](https://www.cve.org/CVERecord?id=CVE-2025-50109 (CVSS v4 8,5). CWE-693;

- Wyszukiwania niekontrolowanej ścieżki do pliku - CVE-2025-48496 (CVSS 5.9). CWE-427;

- Niepoprawnej walidacji danych wejściowych - CVE-2025-53471 (CVSS 5.9). CWE-20.

Podatności zostały zgłoszone do CISA przez twórców oprogramowania.

Sprzęt, łatki i rekomendacje

Podatność dotyczy urządzeń korzystających z oprogramowania ValveLink (SOLO, DTM, PRM, SNAP-ON) w wersji wcześniejszej niż 14.0. Producent opublikował łatki na swojej stronie.

CISA zaleca m.in.:

- odłączenie urządzeń od Internetu;

- stosowanie firewalli;

- odizolowanie urządzeń od reszty infrastruktury;

- stosowanie regularnie aktualizowanego VPN-a do połączenia zdalnego z urządzeniami;

- sporządzenie analizy ryzyka.

Wśród sprzętu, którego dotyczy podatność (poprzez lukę w oprogramowaniu do zarządzania nim), znajduje się np. Fisher FIELDVUE DVC6200 – służący do kontroli przepływu m.in. powietrza, gazu ziemnego czy azotu. Jest to jedno z urządzeń wymienionych w instrukcji Emerson ValveLink SNAP-ON z listopada 2023.

Autor. https://www.emerson.com/pl-pl/catalog/fisher-dvc6200-pl-pl#

Autor. https://www.emerson.com/documents/automation/product-bulletin-valvelink-software-en-11744120.pdf

Podsumowanie

Aktualizowanie urządzeń automatyki przemysłowej (ICS/OT) czy Internetu rzeczy (IoT) często jest trudne bądź wręcz niemożliwe. Tym razem producent dostarczył niezwłocznie łatki na swojej stronie oraz sam zgłosił podatność, co jest krokiem w dobrym kierunku. Co ważne – wiele wskazuje na to, że aktualizacja musi zostać wykonana ręcznie.

„Nie zgłoszono dotąd publicznych exploitów, ale ze względu na powagę podatności — zwłaszcza ujawnienia danych w postaci otwartego tekstu i nieskuteczne mechanizmy zabezpieczające — kluczowe jest szybkie wdrożenie poprawek” – stwierdziło securityonline.info.

Więcej o bezpieczeństwie urządzeń ICS/OT można przeczytać w wywiadzie z Michałem Matuszczykiem, Kierownikiem Zespołu Cyberbezpieczeństwa w Centralnym Porcie Komunikacyjnym (CPK). Do powszechnych problemów odnieśli się również eksperci podczas debaty na tegorocznej edycji CyberTek Tech Festival.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?