- WIADOMOŚCI

Cyberprzestępcy polują na użytkowników Windowsa

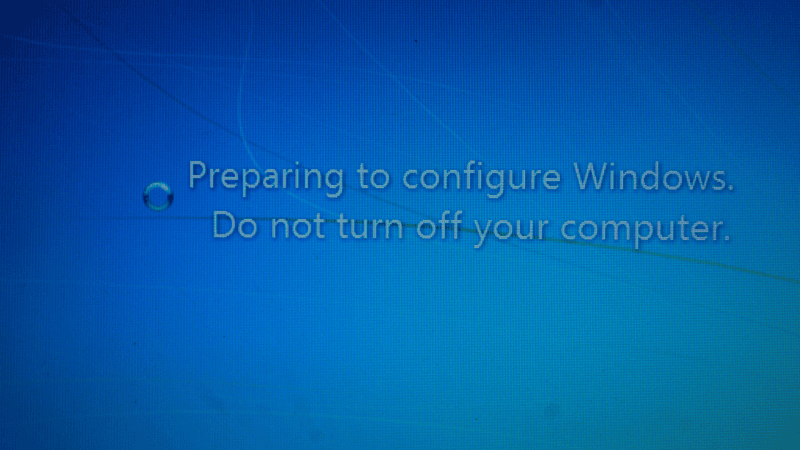

W ramach nowej kampanii cyberprzestępcy wykorzystują fałszywe ekrany Windows Update. Użytkownicy nieświadomie sami uruchamiają złośliwe oprogramowanie. Pozornie rutynowa aktualizacja może skończyć się infekcją systemu.

Autor. Peter Griffin/publicdomainpictures.net/CC0

W październiku zaobserwowano kampanię ataków ClickFix, w której użytkownicy nakłaniani są do wykonania rzekomych aktualizacji systemu, w rzeczywistości uruchamiając złośliwe oprogramowanie.

Ten atak socjotechniczny jest przygotowany z ogromną dbałością o szczegóły. Pojawiające się okno Windows Update jest bardzo realistyczne, sprawiając wrażenie autentycznego procesu instalacji.

W raporcie dotyczącym kampanii ClickFix wskazano, że najczęściej wykorzystywanym wariantem ataków jest fałszywa CAPTCHA.

Fałszywa aktualizacja Windows Update

W kampanii ataków ClickFix użytkownicy są nakłaniani do użycia konkretnych skrótów klawiszowych podanych w fałszywym komunikacie, rzekomo wymaganych do rozpoczęcia krytycznej aktualizacji zabezpieczeń systemu Windows. W praktyce prowadzi to do wklejenia i uruchomienia zestawu komend przygotowanych przez atakującego, które wcześniej automatycznie zostały skopiowane do schowka za pomocą kodu JavaScript na stronie.

Autor. BleepingComputer

Jak wskazuje Bleeping Computer, powołując się na raport firmy Huntress, kampania ClickFix dostarcza złośliwe oprogramowanie LummaC2 oraz Rhadamanthys.

Złośliwy kod w obrazie PNG

W przypadku omawianych ataków cyberprzestępcy decydują się na kodowanie złośliwego oprogramowania w danych pikselowych obrazu PNG, a dokładniej w kanałach koloru. Ukrycie go w obrazie zmniejsza szanse na wykrycie przez programy antywirusowe. Następnie narzędzie systemowe mshta.exe uruchamia złośliwy kod, inicjując dalszy etap ataku.

„Wariant Rhadamanthys wykorzystujący wabik w postaci aktualizacji systemu Windows został po raz pierwszy zauważony przez badaczy w październiku, zanim podczas operacji Endgame 13 listopada zlikwidowano część jego infrastruktury” – wskazuje Bleeping Computer.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?