- WIADOMOŚCI

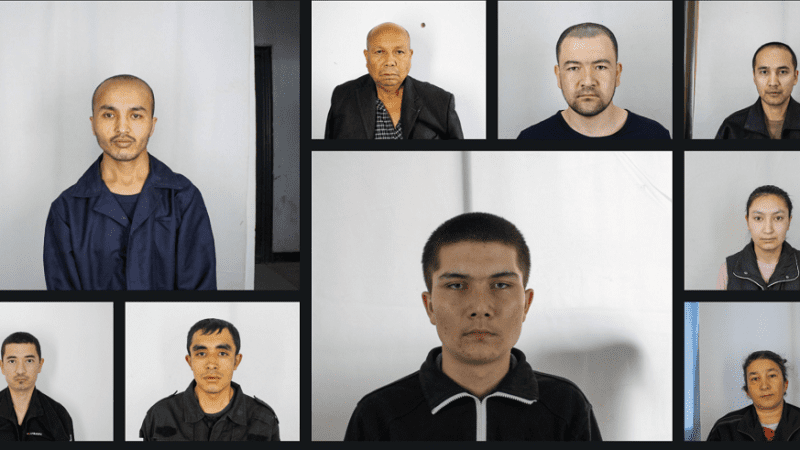

Hakerzy atakowali mobilne urządzenia Ujgurów od 7 lat. Kto stoi za kampanią?

Urządzenia mobilne Ujgurów od co najmniej 7 lat są inwigilowane przez hakerów. Kampania złośliwego oprogramowania, przypisywana ugrupowaniu Scarlet Mimic, najprawdopodobniej wykorzystuje techniki spear-phishingu, ukryte w islamskich cyfrowych dokumentach, takich jak książki, zdjęcia i pliki audio. Oprogramowanie potrafi kraść dane, śledzić lokalizację, nagrywać dźwięk i wysyłać wiadomości SMS.

Eksperci cyberbezpieczeństwa Check Point Research informują o kampanii cyberprzestępczej, która od co najmniej siedmiu lat konsekwentnie atakuje Ujgurów, a dokładniej ich urządzenia mobilne. Specjaliści przypisali ją ugrupowaniu Scarlet Mimic, choć wciąż niezwykle trudno odgadnąć, kto stoi za grupą hakerską. Jak do tej pory nie odnaleziono wystarczających dowodów, by powiązać ugrupowanie z jakimkolwiek krajem, jednak wcześniejsze analizy sugerują związek z Chinami, które znane są z inwigilacji i prześladowań mniejszości ujgurskiej.

Analitycy Check Point Research uważają, że złośliwe oprogramowanie jest rozpowszechniane za pośrednictwem spear phishingu. Zostało ukryte w dokumentach, takich jak cyfrowe książki, zdjęcia i pliki audio związane z Ujgurami lub islamem. Kiedy ofiara otwierała dokument, uruchamia również złośliwą aplikację.

Hakerzy udoskonalali swoje metody

Przez lata autorzy kampanii wprowadzali pewne modyfikacje w złośliwym oprogramowaniu. Kilka z nich zostało wyraźnie opracowanych w celu zmniejszenia prawdopodobieństwa wykrycia złośliwego oprogramowania przez rozwiązania zabezpieczające – hakerzy eksperymentowali m.in. ze sposobami ukrywania złośliwych ciągów znaków. Dodali również kilka poprawek i funkcji, aby zbierać jeszcze więcej informacji z urządzeń swoich ofiar.

"Odkryliśmy kampanię mobilnego szkodliwego oprogramowania wymierzoną w Ujgurów, realizowaną przez co najmniej 7 lat. Zastosowane w niej złośliwe oprogramowanie ma wiele aktywnych możliwości, takich jak nagrywanie dźwięku przestrzennego, geolokalizacja w czasie rzeczywistym, a nawet możliwość prowadzenia połączeń i wysyłania wiadomości SMS przy użyciu telefonu ofiary. Wszystko to pozwala stojącym za kampanią hakerom zbudować wspaniały obraz wywiadowczy wokół swoich celów" – mówi Sergey Shykevich, Threat Intelligence Group Manager w Check Point Software.

Zobacz też

Na początku września na łamach CyberDefence24.pl pisaliśmy o długo oczekiwanym raporcie ONZ, w którym wprost oskarżono Chiny o „poważne naruszenia praw człowieka”. Dotyczy to prowincji Sinciang (Xinjiang) i mniejszości Ujgurów.

/Na podst. informacji prasowej

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?