- WIADOMOŚCI

40 procent smartfonów jest podatnych na ataki

Z badania Check Point Security wynika, że obecnie wśród smartfonów używanych globalnie 40 procent może być narażonych na ataki złośliwego oprogramowania i hakerów, wykorzystujących luki w oprogramowaniu. Jedną z przyczyn jest korzystanie przez użytkowników z aplikacji pochodzących z nieautoryzowanych źródeł.

Według dostępnych danych ze smartfonów ma korzystać obecnie ponad 90 proc. Polaków, a okres pandemii przyczynił się do wzrostu ilości czasu spędzonego z telefonem w ręku: przeciętny Polak spędza z nim już ponad 4 godziny, a wśród młodszych użytkowników czas ten potrafi być nawet dwukrotnie wyższy.

Powyższe zmiany przyczyniły się do tego, że hakerzy coraz częściej na cel zaczynają obierać urządzenia mobilne. Według badań opublikowanych w raporcie Check Point Cyber Security z 2021 r., w 46 proc. organizacji co najmniej jeden pracownik pobrał złośliwą aplikację mobilną, która zagrażała sieciom i danym.

Zagrożony może być każdy

Badanie Achilles przeprowadzone przez Check Point Software doprowadziło do wniosku, że co najmniej 40 proc. urządzeń mobilnych na świecie jest z natury podatnych na cyberataki.

Według autorów raportu luki w zabezpieczeniach nie dotyczą wyłącznie systemów operacyjnych urządzeń mobilnych, ale mogą być również nieodłącznie związane z samym sprzętem. Oznacza to, że gdy zagrożenie jest głęboko zakorzenione w urządzeniu, często jest ukryte i zazwyczaj atakuje z zaskoczenia, pozostawiając użytkowników i organizacje nieprzygotowanymi.

Nie tylko Android

W raporcie zaznaczono, że choć w powszechnej opinii zagrożonymi są tylko urządzenia z Androidem na pokładzie, to w rzeczywistości o bezpieczeństwie decyduje praktyka użytkownika. Również smartfony Apple, działające na iOS mogą paść ofiarą cyberprzestępców, o czym świadczą kolejne wykrywane bugi, podatności i exploity. W 2020 roku analitycy bezpieczeństwa wykryli LightSpy, czyli modułowe złośliwe oprogramowanie, które wykorzystuje lukę umożliwiającą zdalne wykonanie kodu w przeglądarce Safari.

Kwestie te są szczególnie niepokojące biorąc pod uwagę wszechstronne wykorzystanie urządzeń mobilnych. Narzędzia, które na co dzień pozwalają użytkownikom realizować zadania zawodowe i stanowią bazę ich osobistych danych wykorzystywane są również w celach rozrywkowych. Blisko trzy czwarte graczy wskazuje, że używa swoich smartfonów jako przenośnych konsol. Tymczasem spora część smartfonów i tabletów nie posiada żadnych systemów bezpieczeństwa – wg szacunków co najmniej 40 proc. urządzeń mobilnych nie jest zabezpieczonych przed cyberatakami.

Firmy na celowniku

Na całym świecie aż 97 proc. organizacji doświadczyło wielowektorowego cyberataku na urządzenia mobilne – wyliczają eksperci firmy Check Point Software. Jednocześnie do końca 2021 r. koszt włamań oraz naruszeń aplikacji mobilnych ma sięgnąć 1,5 mld dol. Zdaniem specjalistów kwota ta nie dziwi aż tak bardzo, biorąc pod uwagę wydatki na bezpieczeństwo: corocznie na rozwój aplikacji mobilnych wydawane są przeszło 34 mln dol. Z kwoty tej na bezpieczeństwo przeznaczane są ledwie 2 mln.

Raport Mobile Security 2021 podkreśla, że w 46 proc. organizacji co najmniej jeden pracownik pobrał złośliwą aplikację mobilną, która zagrażała sieciom i danym.

Tymczasem arsenał cyberprzestępców okazuje się być pokaźny:

- Rodziny trojanów bankowych są wykorzystywane do kradzieży danych osobowych lub firmowych poprzez uzyskiwanie złośliwego dostępu do funduszy i instalowanie dodatkowego szkodliwego oprogramowania na urządzeniu po uzyskaniu początkowego przyczółka.

- Dialery premium włączają ofiarom subskrypcje usług premium świadczonych przez operatorów telekomunikacyjnych oraz często instalują złośliwe oprogramowanie.

- Klikery to z kolei złośliwe programy naśladujące użytkownika i przeznaczone do klikania różnego rodzaju reklam, generujących zysk dla cyberprzestępców.

Poza wymienionymi zagrożeniami, narzędzia tworzone przez hakerów potrafią rejestrować obraz z telefonu, udostępniać pozycję, a także podsłuchiwać i podglądać użytkowników. Najgroźniejsze z nich tworzone są w celu prowadzenia działań cyberszpiegowskich i wywiadowczych. Pozostałe powstają z myślą o generowaniu jak najwyższych i najszybszych zysków.

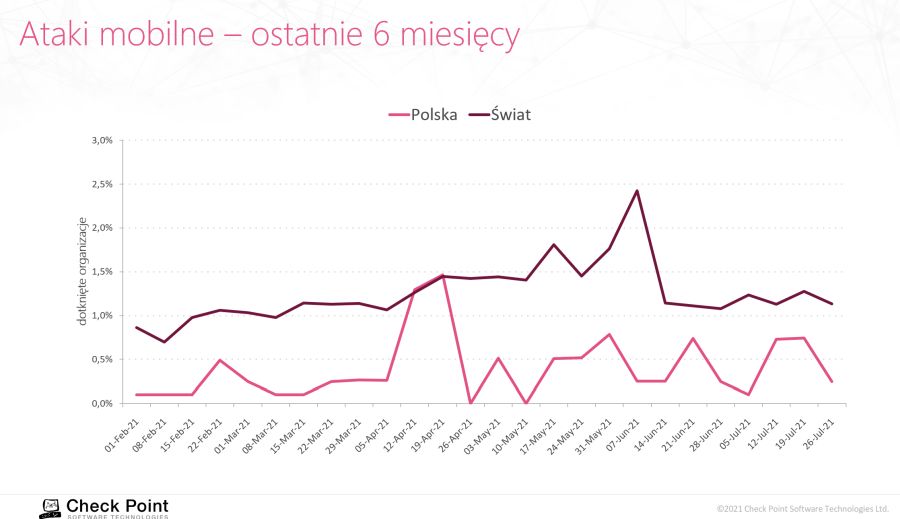

Wzrost aktywności

W 2020 r. firma Check Point Software odnotowała 15 proc. wzrost aktywności trojanów bankowych, kradnących głównie dane uwierzytelniające użytkowników bankowości mobilnej. Co więcej, cyberprzestępcy często rozpowszechniają swoje złośliwe oprogramowanie, w tym trojany mobilnego dostępu zdalnego (MRAT), trojany bankowe i dialery premium, ukrywając je w aplikacjach na smartfony.

Raport podkreśla, że większość złośliwych kodów znajduje się poza oficjalnymi sklepami z aplikacjami jak Google Play Store czy AppStore, dlatego zdaniem ekspertów warto zrezygnować z instalowania oprogramowania spoza oficjalnego źródła oraz nie doprowadzać do roota, czy też jailbreaka, czyli wyłączania ograniczeń ustawionych przez producentów smartfonów.

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?