- WAŻNE

- ANALIZA

Czego nauczył nas atak na Akademię Sztuki Wojennej?

Atak dezinformacyjny do którego wykorzystano spreparowany list rektora-komendanta Ryszarda Parafinowicza uwidocznił kilka słabości mechanizmów przeciwdziałania dezinformacji w Polsce. Chciałoby się powiedzieć, że sytuacja wskazała na elementy, które należy naprawić - jednak czy w naszych warunkach możemy w ogóle mówić o jakimkolwiek systemie zwalczania tego typu zagrożeń?

Strona internetowa Akademii Sztuki Wojennej po cyberataku została wyłączona na chwilę, po tym jak uczelnia zorientowała się, że doszło do włamania. Jak się okazuje, podległej Ministrowi Obrony Narodowej uczelni udzielono po ataku wsparcia ze strony Narodowego Centrum Bezpieczeństwa Cyberprzestrzeni. W przeciągu zaledwie kilku dni od ataku, który miał miejsce 22 kwietnia uruchomiono stronę uczelni (4 maja) na infrastrukturze teleinformatycznej zarządzanej przez NCBC.

NCBC wyciąga wnioski - zyskają uczelnie wojskowe

Zgodnie z informacjami przekazanymi przez Centrum Operacyjne Ministra Obrony Narodowej, po przeniesieniu strony ASzWoju na infrastrukturę teleinformatyczną zarządzaną przez NCBC nie występują żadne utrudnienia i problemy z jej aktywnością.

W czym nowa strona ma być lepsza? Zgodnie z informacjami przekazanymi przez Narodowe Centrum Bezpieczeństwa Cyberprzestrzeni witryny umieszczone na infrastrukturze teleinformatycznej NCBC cechują się większym bezpieczeństwem dzięki przyjęciu następujących założeń:

- własny kod: nie dopuszcza się przyjmowania stron WWW napisanych przez inne podmioty, w tym również wykorzystujące popularne systemy CMS;

- własna infrastruktura;

- dostęp do paneli zarządzania treścią tylko z sieci ST MILNET-I, czyli resortowej sieci dostępowej do sieci Internet;

- ograniczone możliwości ingerencji użytkownika: serwer i baza danych prezentują wersję dla użytkowników w trybie read-only;

- ustandaryzowane środowisko i kod dla wszystkich jednostek organizacyjnych.

Jak zapowiedział wydział prasowy Centrum Operacyjnego MON, w najbliższym czasie zostaną przeniesione strony wszystkich uczelni wojskowych na infrastrukturę zarządzaną przez NCBC.

Brak podstawowych działań, czyli kogo obchodzą przejawy dezinformacji pojawiające się w sieci?

W ramach przeprowadzonej akcji dezinformacyjnej wykorzystano personalia byłego posła Tadeusza Arkita - które posłużyły do uwiarygodnienia informacji. Niepokojącym sygnałem w całej sprawie jest brak informowania bezpośrednich uczestników zdarzenia - były poseł o sytuacji podszywania się pod niego, dowiedział się dopiero następnego dnia od naszej redakcji. Na moment publikacji tego artykułu, żadna z oficjalnych instytucji nie skontaktowała się z byłym posłem w sprawie poinformowania go o wykorzystaniu jego danych. Tadeusz Arkit zdecydował się zgłosić sprawę na Policję.

Jednak szczególne zaniepokojenie budzi wykorzystanie sejmowej skrzynki byłego już posła w celu uwiarygodnienia spreparowanych informacji, a także aby zapoznać z nimi większą gamę odbiorców. Kancelaria Sejmu w odpowiedzi na nasze pytania prasowe odnośnie sprawy wystosowała następujące krótkie i nic nie wyjaśniające oświadczenie:

„Kancelaria Sejmu nie potwierdza naruszenia integralności i poufności systemów informatycznych w kontekście przedstawionym w przywołanym artykule” - czytamy w odpowiedzi Kancelarii. Kancelaria poinformowała redakcję CyberDefence24.pl, że co do zasady skrzynki byłych posłów są usuwane z systemów. „Czasami ten proces jest wydłużony do kilku miesięcy na prośbę byłego parlamentarzysty, w celu m.in. archiwizowania korespondencji” - podkreśla Kancelaria Sejmu. Jednak nie udało nam się pozyskać informacji czy nastąpiło to w wypadku posła Arkita, który przestał pełnić obowiązki Posła RP w 2015 roku.

Portal portalowi nierówny, czyli wrogie działania i ich ofiary

Informacja o publikacji na stronie Akademii rzekomego listu pojawiła się na anglojęzycznym portalu The Duran pod tytułem „Polish General encourages polish soldiers to fight against american occupation” (tłum. Polski generał zachęca polskich żołnierzy do walki przeciwko amerykańskiemu okupantowi).

Wcześniej na tym portalu został również opublikowany inny tekst uderzający w polskie wojsko. Artykuł zawierał kilka całkowicie sfabrykowanych cytatów, przypisanych generałowi Hartmutowi Renk'owi, które jak US Army Europe wskazało we wpisie na Twitterze, miały nigdy nie paść z ust generała. W tekście przypisywano generałowi nieprawdziwe słowa m.in. o współpracy z polską armią zgodnie, z którymi miał on ocenić, że przygotowania Wojska Polskiego wyglądają jak „prawdziwa katastrofa”. Miał on również przyznać, że system bezpieczeństwa, lokalizacja oraz wsparcie techniczne nie spełniają wymagań ćwiczeń. Generał opisywał także warunki panujące na poligonie w Ustce i Drawsku Pomorskim słowami: „to okropne, że amerykańscy żołnierze będą żyć w takich warunkach. Koszary wyglądają jak zrujnowane stajnie. Myszy i szczury grasują po betonowej podłodze. Jest zimno i mokro. W Niemczech świnie trzymane są w lepszych warunkach".

Marta Kowalska, prezes Fundacji Centrum Analizy i Propagandy zapytana przez naszą redakcję oceniła, że atak na ASzWoj nie był zwykłym atakiem hakerskim na stronę internetową zakończony podmianą treści, ale elementem wielowymiarowej operacji. „Szczególnym zagrożeniem jest podawanie w wątpliwość stabilności i możliwości obronnych naszego kraju. Pomimo szybkiej reakcji polskich instytucji został bowiem wysłany sygnał, i to zarówno do społeczeństwa - choć w mniejszym stopniu - jak i przede wszystkim do osób reprezentujących struktury obronne, że nasz system bezpieczeństwa nie jest wystarczająco dobry. Wątpliwości, które mogą się pojawić w dalszej kolejności mogą prowadzić do demoralizacji osób odpowiedzialnych za nasze bezpieczeństwo” – podkreśliła ekspertka w rozmowie z CyberDefence24.pl

Informacja o liście generała Parafianowicza pojawiła się również na polskich lokalnych portalach jak Prawy.pl, Lewy.pl oraz portalu Podlasie.pl. We wszystkich przypadkach pojawiła się ona w wyniku podmiany starych artykułów na nowe treści. Nie były one widoczne na stronie głównej, ale możliwe do znalezienia poprzez przeglądarkę po wpisaniu kluczowych słów.

Jednak lokalny portal Podlasie.pl o fakcie, że padł ofiarą ataku dowiedział się dopiero z artykułu zamieszczonego na gov.pl, w którym zostali wymienieni. Redakcja portalu ustaliła dwa adresy IP, z których najprawdopodobniej doszło do ataku. Hakerzy podmienili treści w artykule oryginalnie przygotowanym w lutym br. na dokładnie te same treści, jakie pojawiły się na portalach Prawy.pl i Lewy.pl. Dane wskazują, że treść podmienionego artykułu zyskała zaledwie 32 unikalne odsłony (102 odsłon ogólnie). Również portale Prawy.pl oraz Lewy.pl miały możliwość zareagowania dopiero po otrzymaniu informacji od naszej redakcji o wykrytych szkodliwych treściach.

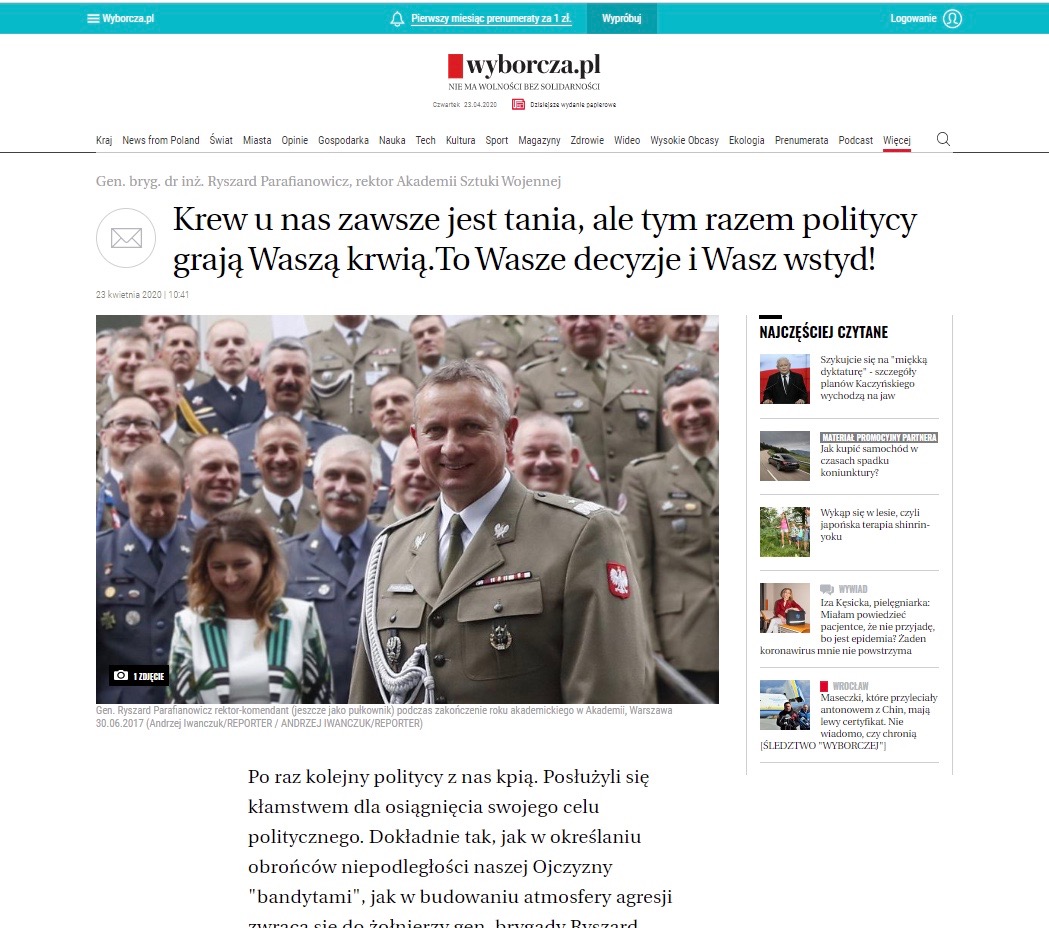

Z informacji, do której dotarł CyberDefence24.pl treść listu została także zamieszczona w serwisie Wyborcza.pl. Tekst został opublikowany 23 kwietnia br. o godzinie 10:41 i opatrzony zdjęciem generała Parafinowicza (podpis pod zamieszczonym zdjęciem twierdzi, że jest ono jeszcze z czasów, kiedy był pułkownikiem. Co więcej, jak potwierdza rzecznik uczelni, jest to zdjęcie dostępne w bazie zdjęć płatnych i należy do niego wykupić dostęp). Trudno ocenić, czy trafił on tam w wyniku błędu redaktora, który dał się nabrać na chwytliwego newsa (publikacja nastąpiła dzień po oficjalnym dementi ASzWoju za pośrednictwem Facebooka) czy w wyniku włamania, jak miało to miejsce w wypadku mniejszych portali informacyjnych, które wykorzystano do nagłośnienia treści spreparowanego listu.

Podjęliśmy próby kontaktu z redakcją Wyborczej.pl jednak nie udało nam się pozyskać informacji, w jaki sposób tekst znalazł się u nich na stronie - czy za sprawą błędu redaktora czy w wyniku przestępczych działań podmiotów trzecich.

W tej sprawie kontaktował się z redakcją Wyborczej.pl również rzecznik ASzWoju z prośbą o wyjaśnienie sprawy jednak także i jemu nie udało się pozyskać odpowiedzi w tej sprawie.

Wynika z tego, że również duże redakcje padają ofiarami działań w obszarze informacyjnym. Niezależnie od tego czy jest to jedynie wynik błędu czy działalności cyberprzestępczej, skutki publikacji spreparowanych informacji na portalu informacyjnym posiadających tak znaczne grono odbiorców może prowadzić do znacznych skutków w obszarze bezpieczeństwa informacyjnego.

Czego uczy nas atak na Akademię?

Wygląda na to, że cała sprawa ma jedynie dwa pozytywne skutki - dla uczelni wojskowych i dla państwa. Sprawa wykorzystania wysokiej rangi przedstawiciela polskiego wojska została medialnie nagłośniona, dzięki czemu została zwrócona uwaga na problem działań w obszarze informacyjnym, z którym stale boryka się nasz region nie tylko w kontekście militarnej obecności Stanów Zjednoczonych na flance wschodniej. Drugim z dobrych aspektów jest niewątpliwie zapowiedziane przeniesienie witryn uczelni wojskowych na infrastrukturę zarządzaną przez NCBC co z pewnością pozwoli uniknąć podobnych incydentów w przyszłości.

Atak na ASzWoj obnażył negatywne strony systemu przeciwdziałania dezinformacji w Polsce. Po pierwsze, opublikowanie fałszywego listu komendanta-rektora na stronie uczelni wojskowej pokazało poważne luki w systemie zabezpieczeń placówki. Wraz z przeniesieniem na infrastrukturę NCBC takie sytuacje nie powinny mieć miejsca. Druga kwestia źle świadczy o systemie zarządzania skutkami incydentów dezinformacji. Portale Prawy.pl i Lewy.pl, na których umieszczono nieprawdziwą informację w wyniku włamania hakerskiego zostały poinformowane o całym incydencie ze strony redakcji CyberDefence24.pl, a nie ze strony jednostek odpowiedzialnych za walkę z dezinformacją. Podobnym, poważnym zaniedbaniem jest również kwestia byłego posła Tadeusza Arkita, pod którego podszywali się cyberprzestępcy. Poseł dowiedział się o całej sprawie z mediów. Nikt z Sejmu nie komunikował się z nim w celu wyjaśnienia zaistniałej sytuacji. Pokazuje to, że system zarządzania incydentami dezinformacji w Polsce jest na bardzo słaby poziomie.

Operacja przeciwko ASzWoj nie była pierwszą tego typu i zapewne również nie ostatnią. Były szef Agencji Wywiadu, płk. Grzegorz Małecki w rozmowie z CyberDefence24 rekomenduje działania, które powinny się wydarzyć w następstwie ataków na Akademię. Jego zdaniem konieczne jest przeprowadzenia testów reagowania na podobne sytuacje w warunkach symulowanych. „Musimy doskonalić procedury reagowania oraz system identyfikacji takich działań, ponieważ wiemy, że będą one coraz bardziej zaawansowane. Należy również zidentyfikować miejsca, które mogą być potencjalnym celem ataków ze względu na swoją wagę dla funkcjonowania państwa. Należy pamiętać, że nie jesteśmy w stanie bronić się wszędzie” - powiedział były szef Agencji Wywiadu.

Cała akcja dezinformacyjna, którą zbudowano na podstawie spreparowanego listu prominentnego członka polskiej armii jest już kolejnym przejawem działań informacyjnych prowadzonych na naszym terenie. Czy da się ich uniknąć? Z pewnością nie, a samo przeniesienie stron wojskowych uczelni wyższych nie oznacza, że uda się podobnych działań uniknąć w przyszłości - zmieniony zostanie tylko modus operandi. Ważne jednak jest, w jaki sposób uruchamiany jest mechanizm wykrywania i minimalizowania skutków tego typu działań. Czy w tym wypadku nasze struktury „spisały się na medal"? Wygląda na to, że czeka nas jeszcze dużo pracy w tym zakresie.

Sylwia Gliwa/Andrzej Kozłowski

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?