- WIADOMOŚCI

#CyberMagazyn: Czym różnią się grupy ransomware?

Ransomware niezmiennie pozostaje dużym zagrożeniem, zarówno dla firm, jak i administracji publicznej. Celem grup cyberprzestępców często jest szantażowanie organizacji dla korzyści finansowych. Nie oznacza to jednak, że wspomniane grupy używają takich samych technik i taktyk.

Autor. Freepik.com

Obszernym i konkretnym źródłem wiedzy jest inicjatywa „Stop ransomware” amerykańskiej CISA (Agencji ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury, ang.Cybersecurity and Infrastructure Security Agency). Oprócz ogólnego opisu, raporty zawierają m.in. techniki i taktyki MITRE ATT&CK oraz IOC (ang. Indicators of compromise), czyli wartości (hashe, URL, adresy IP itd.) wskazujące na przełamanie zabezpieczeń systemu.

Mamy również polskie źródła wiedzy, które mogą być przydatne: zarówno do zabezpieczenia systemów, jak i w procesie reagowania na incydenty. CERT Polska opublikował „Poradnik ransomware”, który na pewno jest warty uwagi osób odpowiedzialnych za cyberbezpieczeństwo. Należy również wspomnieć o działaniach CERT Orange, który udostępnia aktualną mapę zagrożeń w czasie rzeczywistym. Możemy się z niej dowiedzieć m.in. o złośliwym oprogramowaniu wykorzystywanym w atakach.

Różnice między grupami

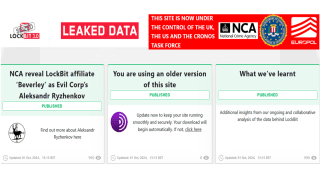

Wiele grup ransomware jest powiązanych z Rosją – nie oznacza to jednak, że wszystkie z nich są bezpośrednio sterowane przez Kreml. Należy również pamiętać o tym, że zachodnie władze stale i skutecznie walczą z cyberprzestępcami, czego dowodzi m.in. wielokrotne zamykanie stron grupy LockBit w sieci TOR.

Wśród różnic pomiędzy organizacjami cyberprzestępczymi warto wymienić:

- Zakres udostępnianych próbek danych przed wyciekiem;

- Sposób udostępniania danych po wycieku;

- Sprzedawanie części lub całości danych;

- Ogłaszanie dat publikacji danych (lub ich brak);

- Cele ataków.

Dobrze znana grupa RansomHub

Grupa RansomHub przeprowadziła kilka skutecznych ataków na polskie organizacje w ciągu 2024 roku. Jej celem padała zarówno administracja publiczna (np. Starostwo Powiatowe w Jędrzejowie oraz firmy (np. Polska Grupa Dealerów.

Na blogu grupy widnieje informacja o nieatakowaniu organizacji z Wspólnoty Niepodległych Państw (9 krajów wchodzących w skład ZSRR), Kuby, Chin oraz… Korei Północnej. Niedozwolone jest również ponowne atakowanie organizacji, które zapłaciły okup oraz szpitali (działających non-profit). Nie przeszkadzało to jednak przestępcom w zaatakowaniu Okręgowej Izby Pielęgniarek i Położnych w Gdańsku.

RansomHub publikuje dane o 13:00 lub 14:00. Długość tzw. „deadline’u” do publikacji jest różna – od kilku dni do prawie miesiąca. Według CISA grupa wykorzystywała m.in. podatności w Citrix (CVE-2023-3519 czy FortiOS (CVE-2023-27997 do uzyskania dostępu do infrastruktury (ang. initial access).

Hunters

CERT Orange przygotował raport o grupie Hunters. Cyberprzestępcy odpowiadają za ataki na trzy polskie organizacje o milionowych przychodach – Atende Software, AIUT oraz SuperDrob.

We wspomnianym dokumencie można przeczytać: „Ofiara jest w stanie uzyskać dodatkowe informacje na temat wycieku, uzyskać dostęp do chatu, pobrać nazwy plików w formacie JSON, otrzymać darmowe odszyfrowanie plików (do 5 plików; w większości przypadków grupa umożliwia tę opcję) i uzyskać szczegółowe informacje na temat płatności za pomocą Bitcoina.” Grupa posługuje się m.in. eksploitacją RDP (zdalnego pulpitu) w celu uzyskania pierwszego dostępu do infrastruktury ofiar.

Rhysida i Cloak – dowody przede wszystkim

Niektóre grupy ransomware publikują obszerne dowody ataku przed pełną publikacją danych. Nietypowe podejście prezentuje grupa Rhysida, rzekomo publikująca część danych, których nie udało się jej sprzedać. Zamieszcza również bardzo mocne dowody ataków, co opisywaliśmy na łamach naszego portalu.

Autor. Blog Rhysida

Grupa Cloak publikuje informacje o atakach w niecodzienny sposób, ponieważ w pierwszym wpisie ogłasza jedynie część adresu URL. Cyberprzestępcy zdecydowanie ułatwiają przeglądanie danych poprzez wbudowaną wyszukiwarkę, co opisywaliśmy podczas ataku na niemieckie placówki zdrowia.

Autor. Blog Cloak

Podsumowanie

Ataki ransomware na polskie organizacje niestety nie są rzadkością. Należy jednak docenić odpowiedzialne podejście do incydentów, tak jak to miało miejsce m.in. podczas ataku na Urząd Pracy w Policach czy Scania Polska.

Każdy może stać się celem ransomware – ofiar nie powinno się stygmatyzować, lecz przykre doświadczenia organizacji powinny być przykładem do wyciągnięcia wniosków. Miejmy nadzieję, że przysłowie: „mądry Polak po szkodzie” w cyberbezpieczeństwie za kilka lat nie będzie już miało racji bytu.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?