- WIADOMOŚCI

Przejęcie Lockbit 3.0, czyli jak Zachód (znowu) ośmieszył cyberprzestępców

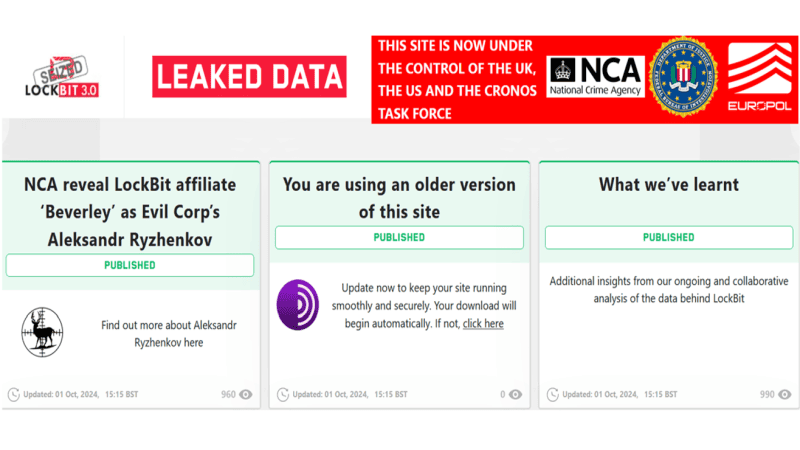

1 października br. nie był udanym dniem dla grupy Lockbit 3.0. Wspólna operacja brytyjskiego NCA, amerykańskiego FBI oraz Europolu doprowadziła do przejęcia stron, na których cyberprzestępcy publikowali wykradzione dane. Obecnie znajdują się na nich informacje o członkach grupy i ich sposobach działania.

Autor. Przejęty blog Lockbit 3.0

Nie pierwszy raz koalicja państw zachodnich przejęła kontrolę nad stronami Lockbita. Taka sytuacja miała miejsce w lutym tego roku, kiedy starania kilkunastu organizacji z państw zachodnich doprowadziły do zamknięcia strony. Działania wobec wspomnianej grupy cyberprzestępców znane są jako Operacja Cronos (org. Operation Cronos).

Autor. https://nos.nl/artikel/2509634-beruchte-hackersbende-lockbit-geraakt-door-internationale-politieoperatie

Anglosaskie poczucie humoru

Wykorzystanie strony Lockbit 3.0 do informowania o sposobach działania grupy i krokach prawnych jest dość interesującym zabiegiem. Na pierwotnej stronie internetowej znajdują się m.in. informacje o Aleksandrze Ryzhenkovie – członku Evil Corp, który współpracował z Lockbitem pod pseudonimem „Beverley”.

Autor. Przejęty blog Lockbit 3.0

Co ciekawe, podczas ładowania się strony podmieniono charakterystyczne elementy Lockbita na flagi USA, Wielkiej Brytanii i Unii Europejskiej. Na innej podstronie zawarto cytat świadczący o rzekomym braku współpracy Lockbita z EvilCorp, który oczywiście okazał się kłamstwem.

Autor. Przejęty blog Lockbit 3.0

Autor. Przejęty blog Lockbit 3.0

Na jednej z podstron można znaleźć również wpis: „Better next time…” (parafrazując „Następnym razem się uda…”), medal z napisem „Za zajęcie trzeciego miejsce w konkursie hakerskim Wagnera” oraz… ikonę kawy i wina.

Autor. Przejęty blog Lockbit 3.0

Aresztowania oraz monitorowanie infrastruktury

Na blogu Lockbit 3.0, kontrolowanym przez wspomniane organizacje, można znaleźć informacje o aresztowaniach oraz przejęciu wielu urządzeń. Jeden z postów mówi o tym, że w sierpniu 2024 roku na zlecenie Francuskiej Żandarmerii Narodowej aresztowano „głównego aktora” Lockbita, który przebywał na wakacjach poza Rosją. Z racji na francuskie przepisy nie podano jego tożsamości.

Na lotnisku w Madrycie aresztowano osobę, która zapewniała infrastrukturę Lockbitowi. Wynikiem tej akcji było przejęcie dziewięciu serwerów, których zawartość jest nieustannie analizowana.

Autor. Przejęty blog Lockbit 3.0

W Wielkiej Brytanii aresztowano dwie osoby podejrzewane o szantażowanie innych osób oraz pranie brudnych pieniędzy. NCA żartobliwie zakończyło wpis poniższym zdaniem

„Jeszcze raz dziękujemy Dmitrijowi Khoroshevowi, znanemu również jako LockBitSupp, za umożliwienie nam przejęcia jego platformy i odkrycia tych wszystkich interesujących danych (nasze zespoły mają teraz pełne ręce roboty!)”.

Zobacz też

EvilCorp, sankcje oraz „rodzinny biznes”

Na stronie administrowanej przez NCA możemy dowiedzieć się o funkcjonowaniu grupy EvilCorp oraz ich powiązaniach z Lockbitem. Więcej o tym można przeczytać w broszurze przygotowanej przez brytyjską agencję.

Autor. Przejęty blog Lockbit 3.0

Dostępne są również listy i infografiki, które mają na celu wskazanie osób i firm objętych sankcjami ze strony USA, Wielkiej Brytanii oraz Australii. Vx-underground, zajmujące się m.in. kolekcjonowaniem próbek złośliwego oprogramowania, skomentowało sprawę w następujący sposób: „EvilCorp to, bez ironii, rodzinna firma zajmująca się cyberprzestępczością”.

Autor. National Crime Agency

EvilCorp is unironically a family owned and operated cybercrime business pic.twitter.com/CR9CRse7lY

— vx-underground (@vxunderground) October 3, 2024

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?