- WIADOMOŚCI

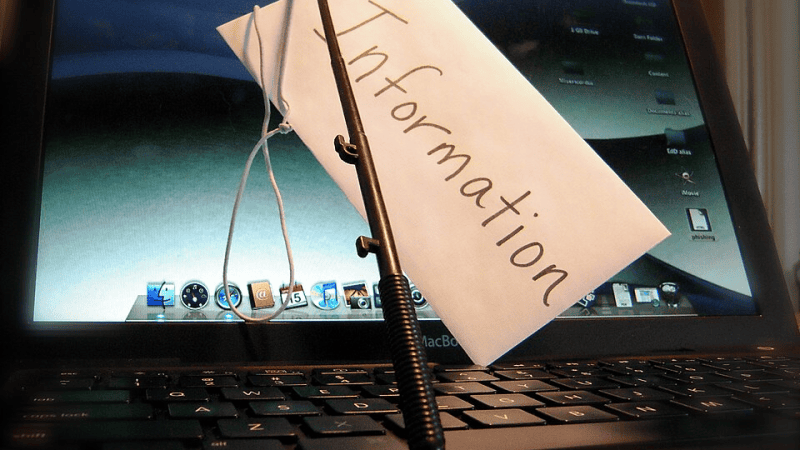

Nowy phishing od Rosjan. Zmylił nawet eksperta

Rosjanie przeprowadzili szczegółowo dopracowany atak phishingowy na brytyjskiego eksperta ds. rosyjskich operacji informacyjnych. CitizenLab zakłada, że w najbliższym czasie ta nowa technika będzie wykorzystywana na większą skalę.

14 czerwca br. Keri Giles poinformował swoim profilu na platformie X, że kilka z jego adresów mailowych zostało zaatakowane. W mailu wysłanym do Gilesa, atakujący miał podawać się za Amerykański Departament Stanu i zaprosić go jako eksperta na konsultacje.

W mailu do CC zostały dodane osoby z końcówką „@state.gov”, co miało uśpić czujność odbiorcy. Według analizy CitizenLab powyższe maile również były fikcyjne.

Uważamy, że atakujący jest świadomy, że serwer e-mail Departamentu Stanu jest najwyraźniej skonfigurowany tak, aby akceptować wszystkie wiadomości i nie emituje odpowiedzi „bounce", nawet gdy adres nie istnieje.

CitizenLab

Ze względu na inne zobowiązania Giles nie mógł osobiście uczestniczyć w „konsultacjach”, dlatego atakujący zaproponował dołączenie przez specjalną aplikację, która umożliwi mu uczestnictwo w wydarzeniu i zapewni bezpieczne połączenie.

Atak polegał na tym, żeby ofiara uwierzyła w wiarygodność nadawcy i podała hasło wygenerowane dla aplikacji (ASP). Odbiorca jest pewien, że dodaje oficjalną rządową aplikację do swojego konta i tym samym daje atakującym trwały dostęp do niego.

Rosjanie stali za atakiem

Sam Keri Giles stwierdził, że sposób w jaki atakujący przeprowadzili operację i ile czasu poświęcili na jego przygotowanie i odpowiednie prowadzenie jest komplementem. Praca, którą on wykonuje jako ekspert w zakresie operacji informacyjnych jest potencjalnie wpływowa i może być zagrożeniem dla powodzenia niektórych operacji adwersarza.

Po ataku Google opublikowało oświadczenie, w którym informuje o identyfikacji atakującego jako aktora zagrożeń UNC6293. Został on powiązany z grupą APT29, znaną także jako ICECAP. Są one znane jako sponsorowane przez państwo rosyjskie.

Wyrafinowany atak, który zwiódł nawet eksperta

Atakujący bardzo starannie prowadził rozmowę z Gilesem. W mailach nie pojawiały się błędy ortograficzne czy gramatyczne i były one wysyłane w godzinach pracy - w efekcie, korespondencja wyglądała jak zwykłe służbowe e-maile. Sam ekspert zwraca uwagę, że mylące było tempo rozmowy, które było powolne, a dodatkowo nadawca nie narzucał presji.

Świadomość społeczeństwa na temat ataków phishingowych jest coraz większa, dlatego oszuści muszą wymyślać coraz bardziej skomplikowane i szczegółowe ataki, tak aby nie wzbudzać podejrzeń ofiary. Technika wykorzystana na brytyjskim ekspercie uświadamia, że w dalszym ciągu musimy pozostawać czujni i jeszcze dokładniej weryfikować osoby, którym udostępniamy swoje dane.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?