- WIADOMOŚCI

Dotkliwe skutki ataków DDoS. Jak się chronić?

Ataki DDoS nękają polskie organizacje. Celem są nie tylko instytucje państwowe czy infrastruktura krytyczna ale również media czy biznes. Choć zwykle kojarzą się z prostymi działaniami, nie warto ich lekceważyć. Przekonajcie się, dlaczego warto zainwestować w ochronę przed DDoS.

Autor. Exatel

Materiał sponsorowany

Coraz więcej słyszy się o atakach DDoS. Wiele polskich organizacji, instytucji, mediów musi się z nimi mierzyć. Pojawiają się głosy bagatelizujące ich znaczenie, bo przecież nie prowadzą do żadnych wycieków danych czy infiltracji sieci.

Jednak aby dostrzec konsekwencje, trzeba zrozumieć działanie DDoS-ów. Wówczas okaże się, że ochrona przed nimi jest naprawdę ważna. Pytanie tylko, jak to zrobić?

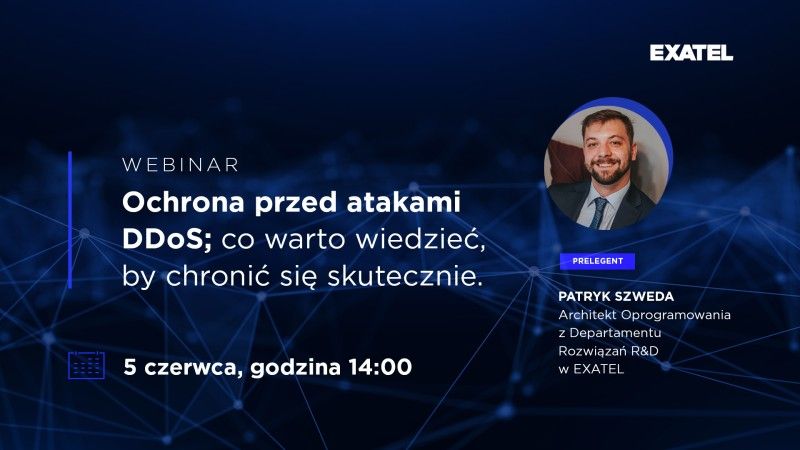

Pierwszym krokiem powinien być udział w webinarze „Jak chronić się przed atakami DDoS?”, organizowanym przez EXATEL. Odbędzie się 5 czerwca o godz. 14.00. Osoby zainteresowane mogą wziąć w nim udział poprzez zapisy na stronie.

Ataki DDoS. Co się za nimi kryje?

O tym jakie są skutki ataków DDoS dla firm i dlaczego anty-DDoS powinien być kluczowym elementem ochrony mówi w rozmowie z naszym portalem Patryk Szweda Architekt Oprogramowania z Departamentu Rozwiązań R&D EXATEL.

Szymon Palczewski, zastępca redaktor naczelnej CyberDefence24: Na czym polegają w praktyce, z perspektywy użytkownika, ataki DDoS? Coraz więcej się o nich mówi w kontekście Polski.

Patryk Szweda, Architekt Oprogramowania z Departamentu Rozwiązań R&D EXATEL: Najprościej mówiąc w skutek ataku DDoS„ dana usługa staje się niedostępna z punktu widzenia użytkownika. Przykładowo, nie możemy zrobić przelewu w banku albo zakupów za pośrednictwem platformy e-commerce.

Sz.P.: Od strony bardziej technicznej, jak wyglądają tego typu ataki? Dochodzi tu do ingerencji w infrastrukturę ofiary, przenikania do jej sieci itd., czy ograniczają się wyłącznie do generowania dużego ruchu?

P. Sz.: I tak i nie. Celem samego ataku DDoS z definicji jest uniemożliwienie lub ograniczenie dostępu do usługi. Bardzo często cierpią przy tym inne usługi przez wpływ ataku na samą infrastrukturę sieciową. Zdarza się też, że ataki DDoS są częścią większego ataku, gdzie ktoś faktycznie próbuje przeniknąć do wewnętrznej infrastruktury lub, co gorsza, ruchu przełączając połączenia BGP (Border Gateway Protocol).”

Sz.P.: Dlaczego to takie problematyczne?

P. Sz.: Ponieważ dzięki temu atakujący może przekierować ruch i przechwycić jego część.

Sz.P.: Znasz jakiś głośny przykład tego typu ataku?

P. Sz.: O ile mnie pamięć nie myli, Amazon padł ostatnio ofiarą bardzo podobnego ataku. Sprawcy przechwycili adresację IP, przekierowali wymianę kryptowalut do własnego portfela. Ale pamiętajmy, że tu zaczynamy wychodzić poza kategorię klasycznego DDoS-a.

Ataki DDoS. Jakie są typy?

Sz. P.: Właśnie, kategorie. Często jest tak, że DDoS-y wrzucamy do jednego wora, w myśl „DDoS, to DDoS”. Ataki te jednak różnią się od siebie. Na jakie typy możemy je podzielić?

P. Sz.: Obecnie występuje klasyczny podział na trzy rodzaje DDoS-ów: wolumetryczne, protokołowe i aplikacyjne. Różnią się tym, na którym poziomie modelu OSI (Open Systems Interconnection Reference Model – red.) w sieci są realizowane.

Sz. P.: Możesz pokrótce wyjaśnić, na czym polega każdy z nich?

P. Sz.: Ataki wolumetryczne charakteryzują się tym, że punktem – powiedzmy – „awarii” jest bardzo duży ruch. W praktyce chodzi o to, aby wygenerować tak duży ruch, aby sprzęt sieciowy nie był w stanie go przetworzyć.

Ataki protokołowe wykorzystują podatności – jak sama nazwa wskazuje – w protokołach warstw trzeciej i czwartej, czyli transportowych. Zarządzają one tym, w jaki sposób i gdzie jest przekazywana informacja.

Wspomniane protokoły są obsługiwane przede wszystkim przez urządzenia sieciowe, choć nie tylko. Co ważne, na końcu tej komunikacji na serwerze atakowanego też jest jakieś urządzenie i w przypadku ataków wolumetrycznych najczęściej się właśnie w nie celuje. Chodzi o to, aby je „wysadzić”.

Sz. P.: Znasz jakiś przykład „z życia”?

P. Sz.: Popularnym przykładem, który bardzo często obserwujemy jest TCP SYN Flood. Polega na tym, że atakujący zawiera bardzo dużo połączeń z urządzeniami sieciowymi, które w efekcie rezerwują sobie zasoby na ich obsługę, co w niedługim czasie prowadzi do ich wyczerpania.

Sz. P.: Ostatni typ DDoS-ów, to aplikacyjne.

P. Sz.: Tu zwiększają nam się możliwości atakujących. Odnosząc się tego typu DDoS-ów, mówimy o protokołach aplikacji, jak i samej jej implementacji. W praktyce wspomniany wachlarz możliwości zależy od konkretnej aplikacji. Sprawcy analizując określoną aplikację, wykorzystują podatność tylko dla niej, np. atak który zadziała na Allegro może nie działać na Amazona i odwrotnie. Ataki aplikacyjne są bardzo złożone.

Sz. P.: Przed którym typem ataków najłatwiej się zabezpieczyć?

P. Sz.: Każdy typ ataku ma swoje „smaczki” i moim zdaniem nie da się jednoznacznie odpowiedzieć, przed którym łatwiej się zabezpieczyć. To zawsze jest rywalizacja pomiędzy atakującymi i broniącymi. Przykładowy atak „carpet bombing” idący na całą sieć tuż pod progami detekcji może być wyzwaniem do wykrycia i mitygacji, a atak aplikacyjny może zostać w prosty sposób unieszkodliwiony przez zablokowanie na czarnej liście komunikacji z adresami IP prowadzącymi atak. Wszystko zależy od sytuacji. Dlatego w przypadku ataków DDoS warto budować ochronę wielowarstwową.

Skutki ataków DDoS

Sz. P.: W przestrzeni medialnej nie brakuje stwierdzeń, że „fala DDoS-ów zalewa Polskę”. Faktycznie to ma miejsce w ostatnim czasie?

P. Sz.: Bywają miesiące, w których z własnego doświadczenia możemy potwierdzić taką tezę (np. styczeń tego roku). Ostatnie 2 miesiące są na szczęście odrobinę bardziej spokojne. Co nie oznacza, że sytuacja jest ustabilizowana. Rok do roku trendy są jednoznaczne. Liczba ataków oraz ich rozmiary rosną.

Sz. P.: Jaki jest tego powód?

P. Sz.: Nie ma jednego czynnika, który wpływałby na wzrost liczby ataków. Niejednokrotnie powodem takich ataków są konflikty polityczne. Wiele przypadków dowodzi, że DDoSy są wykorzystywane jako narzędzie walki pomiędzy różnymi grupami interesu, krajami czy frakcjami politycznymi. Przykładem może być atak Rosji na Ukrainę, kiedy to rosyjscy hakerzy przeprowadzili szereg ataków DDoS na ukraińskie strony internetowe i serwery, próbując zakłócić komunikację między władzą i obywatelami. Jednak moim zdaniem wzrost liczby ataków ma związek głównie z rozwojem technologii. Przede wszystkim Internetu rzeczy (IoT).

Sz. P.: A to ciekawe. Możesz rozwinąć myśl?

P. Sz.: Chodzi mi o małe, inteligentne urządzenia, które przeznaczone są do m.in. realizowania specyficznych zadań. Przykładem mogą być czujniki nawilżenia gleby. Zwykle są one niezabezpieczone, bo przecież „to czujnik gleby” i „ktoś tylko pozna poziom wilgotności podłoża”, czyli „nic strasznego”. Problem w tym, że „ten ktoś” może wykorzystać urządzenie do prowadzenia ataków DDoS i włączyć je w sieć botnetów atakujących usługi i aplikacje użytkowników. A im sieć zainfekowanych urządzeń większa, tym większy jest wolumen i prawdopodobieństwo skuteczności ataku.

Sz. P.: Jakie mogą być konsekwencje DDoS-ów dla organizacji? Pojawia się myślenie, że skoro żadne dane nie wyciekają, nikt się nie włamał, to przecież nic się nie dzieje.

P. Sz.: Skutki są różnorodne. Po pierwsze, praca zdalna. Gdy dochodzi do ataku DDoS, może pojawić się problem z całą wewnętrzną siecią organizacji i nagle okazać się, że pracownicy tracą dostęp do narzędzi, w efekcie czego nie mogą wykonywać swoich obowiązków. To pod kątem finansowym bardzo boli, zwłaszcza gdy mówimy o większych podmiotach.

Co więcej, jeśli dana usługa nie działa, to nie zarabia, a klienci mogą zwrócić się w kierunku konkurencji i już nie wrócić.

W przypadku podmiotów państwowych trzeba odnieść się do usług krytycznych. W ich przypadku komunikacja sieciowa odgrywa bardzo ważną rolę. Poza tym DDoS-y często są podstawą do innych ataków, dlatego że mogą zrywać połączenia i potencjalnie pozwalają atakującym je przejmować.

Ochrona przed DDoS-ami. Oto TAMA

Sz. P.: EXATEL opracował rozwiązanie, które jest przeznaczone do ochrony przed atakami DDoS. Jak działa TAMA?

P. Sz.: Jeśli chodzi o TAMĘ, to przez bardzo długi czas świadczyliśmy ochronę reaktywnie, lecz od ubiegłego roku działamy również proaktywnie.

W przypadku ataków wolumetrycznych z założenia nie chcemy doprowadzić nawet do oddziaływania na sieć operatorską. W związku z tym moduły ochrony instalowane są tuż przy wejściu do sieci, a administratorzy mogą zmieniać konfigurację i reagować na zmieniające się rodzaje ataków. Występuje tu więc niezwykle istotny czynnik ludzki. Systemy są ważne, ale z naszego doświadczenia wynika, żeby działać skutecznie należy nadzorować całość sytuacji. To człowiek analizuje sytuację i wprowadza niezbędne zmiany do procesu unieszkodliwiania ataku.

Sz. P.: To skuteczne podejście?

P. Sz.: TAMA skutecznie odpiera wszelkie rodzaje ataków DDoS, w tym ataki wolumetryczne i protokołowe, wykrywając i neutralizując zagrożenia, zanim wpłyną na działanie usług.

Sz. P.: A da się jakoś uprościć ten proces i np. przekazać analizę „we właściwe ręce”?

P. Sz.: W celu zwiększenia skuteczności, filtrujemy ruch już na samym wejściu do sieci. Dla każdego adresu, dla którego świadczymy ochronę na bieżąco, w czasie rzeczywistym, liczymy statystyki – ile ruchu dla danej adresacji występuje. Po rozmowach z klientami i administratorami widzimy jak dużo go jest, a ile powinno być oraz w jakim czasie wzrósł. Dzięki odpowiedniej filtracji, ruch często spada o np. 80 proc. Oczywiście to ruch z ataku.

Sz. P.: Co wyróżnia Was na tle konkurencji i jej produktów?

P. Sz.: Staramy się do każdego przypadku podchodzić indywidualnie i dobierać jak najskuteczniejsze mechanizmy wykrywania i mitygacji ataków, dostosowane do chronionej infrastruktury. Mamy zespół doświadczonych ekspertów, który na co dzień radzi sobie z dużą liczbą ataków typu DDoS. Średnio w ciągu miesiąca mitygujemy ponad tysiąc takich ataków w naszej sieci. Głęboko wierzymy, że to doświadczenie i indywidualne podejście są naszą silną stroną.

Sz. P.: To znaczy?

P. Sz.: Mamy Security Operations Center (SOC) , który nieprzerwanie nadzoruje cały proces. Pracują tam specjaliści, którzy stale monitorują sieć, wykrywają zagrożenia i analizują bezpieczeństwo systemów. Biorą też aktywny udział w procesie wytwarzania oprogramowania przez kształtowanie mechanizmów ochrony i aktywny wpływ na priorytety. To daje nam gwarancje, że tworzymy produkt w oparciu o praktyczne doświadczenia ludzi, którzy faktycznie realizują ochronę.

Sz. P.: TAMA to produkt stworzony z myślą o polskich administratorach. Planujecie wyjść z nim zagranicę?

P. Sz.: W tej chwili dużo się dzieje – jest to dla nas na pewno ciekawy i wymagający okres. Powiększamy zespół, dodajemy do TAMY nowe funkcjonalności i staramy się rozwijać zgodnie z potrzebami naszych klientów oraz rynku. I tak, wychodzimy już ze swojego podwórka. Pracujemy nad zmianami, aby rozwiązanie mogło sprawdzać się również u zagranicznych klientów.

To jednak nie wszystko. Będzie znacznie więcej nowości, lecz ogłosimy je na naszej wrześniowej konferencji.

Sz. P.: Dziękuję za rozmowę.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?