#CyberMagazyn: Ransomware jako usługa (RaaS). Co to znaczy?

Nazwa „ransomware-as-a-service” (RaaS) nieprzypadkowo przypomina nazwy usług chmurowych, takich jak m.in. SaaS (software-as-a-service). Podobieństwo polega na tym, że cyberprzestępcy świadczą daną usługę za określoną sumę pieniędzy, jednakże zamiast rozwiązań churowych dostarczają przede wszystkim oprogramowanie czy infrastrukturę do przeprowadzania ataków ransomware.

Autor. Freepik.com

W dzisiejszych czasach nie trzeba znać się na tworzeniu złośliwego oprogramowania, aby przeprowadzić skuteczny atak. Oczywiście zarówno świadczenie, jak i korzystanie z takich usług cyberprzestępców jak RaaS jest nielegalne, co nie oznacza, że taki model nie cieszy się zainteresowaniem. Grupy ransomware-as-a-service również różnią się od siebie, m.in. metodami działania czy sposobami finansowania.

Finansowanie i techniki

Wśród metod cyberprzestępców wyróżnia się przede wszystkim tzw. double extortion oraz triple extortion, co dosłownie można przetłumaczyć jako „podwójne lub potrójne wymuszenie”.

W pierwszym modelu dane organizacji są wykradane przed zaszyfrowaniem wraz z groźbą publikacji na stronie cyberprzestępców w przypadku braku zapłacenia okupu. Drugi sposób działania wykorzystuje dodatkowy czynnik do szantażu, np. ataki DDoS. Inne modele opisało Palo Alto Networks, m.in. single i multi extorsion.

Crowdstrike wyróżnił cztery modele zarobku grup RaaS:

- Miesięczne subskrypcje;

- Programy afiliacyjne (uwzględniające prowizję z okupu dla grupy);

- Jednorazowa transakcja (bez dzielenia się okupem);

- Podział zysków.

LockBit – przykład ransomware jako usługi

Najpopularniejszą grupą RaaS niezmiennie pozostaje LockBit. Na jego stronie w sieci TOR możemy wyczytać, że oferuje swoim „afiliantom” m.in. poniższe funkcje:

- Automatyczne deszyfrowanie plików testowych;

- Automatyczne przesyłanie danych na bloga grupy;

- Możliwość opublikowania korespondencji z zaatakowaną firmą;

- „Wyłączanie Windows Defendera";

- Usuwanie wybranych rekordów windowsowego dziennika zdarzeń;

- Działanie zarówno na Windowsach i dystrybucjach Linuksa;

- Skanowanie portów w lokalnych podsieciach;

- Drukowanie żądań w nieskończonej ilości;

LockBit zabrania szyfrowania danych w przypadku ataku m.in. na elektrownie jądrowe. Twierdzi też, że niedopuszczalne jest „szyfrowanie danych, które może skutkować czyjąś śmiercią” – np. szpitali kardiologicznych. Pozwala jednak na atakowanie organizacji non-profit oraz prywatnych placówek oświatowych. Nie można również atakować krajów byłego ZSRR, ponieważ większość z deweloperów i partnerów Lockbita ”urodziła się i wychowała w Związku Radzieckim”.

Cyberprzestępcy wymagają również 20 proc. opłaconego okupu. „Jeżeli to jest dla Ciebie za dużo, po prostu podnieś kwotę okupu o 20 proc. i będziesz szczęśliwy” – piszą na swoim blogu. Do rozpoczęcia współpracy z LockBitem konieczne jest przesłanie jednego Bitcoina jako depozyt. Wspomniana płatność jest wymagana, aby - według cyberprzestępców - odsiać „niepewnych nowicjuszy, policjantów, agentów FBI, dziennikarzy, białych hejterów, pentesterów, konkurencję i innych małych szkodników.”

Zabawny jest punkt o żądaniach okupu powyżej 500 tys. dolarów. Wówczas wymagane jest „przesłanie zaatakowanej organizacji dwóch portfeli – jeden jest twój i trafia tam 80 proc. okupu, drugi jest nasz gdzie ląduje 20 proc. To chroni nas przed oszustwem z twojej strony” – piszą cyberprzestępcy.

Autor. Blog LockBit

Inne grupy RaaS

Ransomware jako usługa to domena nie tylko LockBita. W 2023 roku informowaliśmy o ataku na polską spółkę Naftor, którego dokonała grupa BlackCat (znana też jako Alphv), działająca również w modelu RaaS.

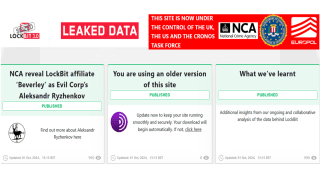

Warto przy tym dodać, że z grupami świadczącymi usługi ransomware-as-a-service stale walczą agencje zajmujące się zwalczaniem cyberprzestępczności. Zarówno wspomniane BlackCat oraz Hive (znany m.in. z atakowania serwerów Microsoft Exchange zostały przejęte przez zachodnie służby oraz zamknięte. Podobna sytuacja miała miejsce w przypadku Lockbita, który niedawno wznowił swoją działalność.

Nie wolno również zapomniać o grupie Hunters, która również działa jako RaaS. W 2024 roku cyberprzestępcy zaatakowali trzy polskie firmy – AIUT, SuperDrob oraz Atende SA, skąd udało im się wykraść łącznie ponad 7,5 terabajta danych. Raport o działaniach tej grupy cyberprzestępców przygotowało CERT Orange pod koniec października zeszłego roku.

Podsumowanie

Ataki ransomware na przestrzeni lat wyrządziły duże szkody w wielu organizacjach. O kulisach negocjacji z cyberprzestępcami mieliśmy przyjemność porozmawiać z Krzysztofem Dyki z ComCERTu, który podzielił się z nami swoimi spostrzeżeniami.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?