- WIADOMOŚCI

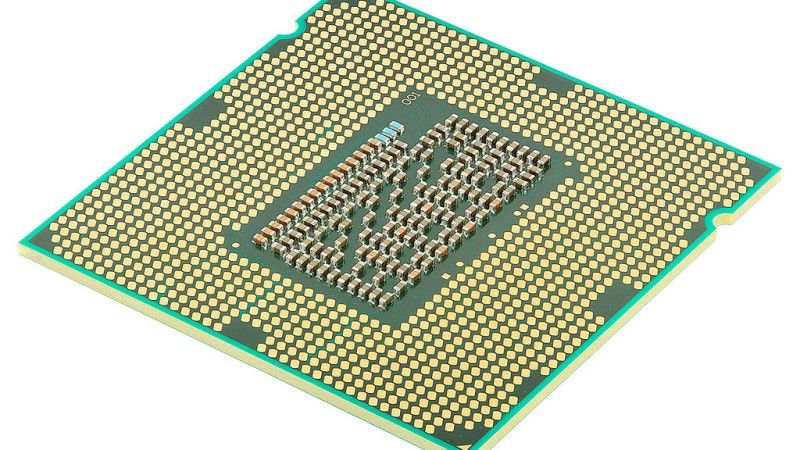

Meltdown i Spectre 2.0? Kolejna wada procesów Intela

Nowe problemy z procesorami Intela spowodowane przez usterkę znaną jako Zombieload dotkną m.in. centra przetwarzania danych, powodując znaczne spowolnienie komputerów obsługujących zadania wykorzystujące język programowania Java - podał w środę serwis BBC.

Jak podkreśla BBC, to kolejna wada procesorów Intela odkryta w ciągu ostatnich kilkunastu miesięcy po poważnych podatnościach cyberbezpieczeństwa Spectre i Meltdown.

Zombieload potencjalnie umożliwia hakerom wgląd w czynności wykonywane na procesorach Intel Core i Xeon, które zostały wyprodukowane po 2011 roku. Negatywne skutki oddziaływania tej usterki dotkną centra przetwarzania danych m.in. takich dostawców usług chmurowych jak Amazon Web Services, Microsoft Azure i Google Cloud, których architektura w dużej mierze opiera się na procesorach Intela.

Według serwisu firmy te już podjęły działania mające zminimalizować skutki działania Zombieload odczuwalne przez klientów, jest jednak możliwe, iż dostawcy usług chmurowych będą musieli zainwestować w dodatkowe serwery i moc obliczeniową, o ile rozwiązania na poziomie aktualizacji oprogramowania okażą się nieskuteczne.

Usterka Zombieload została odkryta przez badaczy cyberbezpieczeństwa z politechniki w austriackim Grazu oraz Katolickiego Uniwersytetu w Leuven (Belgia). Według nich podatność stwarza zagrożenie w postaci możliwości wykradzenia danych wrażliwych i stworzenia warunków dla deszyfracji zabezpieczonych plików poprzez pozyskanie kluczy deszyfrujących z poziomu systemowego. Specjaliści uważają, że obecnie nie można określić, czy ataki bazujące na wykorzystaniu tej podatności są wykrywalne, wobec czego nie można również ustalić, czy zostały już przeprowadzone.

Intel odnosząc się do tych informacji stwierdził, że dokonanie ataku z wykorzystaniem Zombieload byłoby "bardzo złożonym przedsięwzięciem". Zarekomendował jednak użytkownikom pobranie odpowiednich aktualizacji bezpieczeństwa do systemów operacyjnych Microsoftu, Apple'a i różnych dystrybucji Linuksa, które mają minimalizować ryzyko związane z tą podatnością.

AK/PAP

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?