- WIADOMOŚCI

Amerykańskie NSA zaatakowało w Chinach? Polski wątek

Chiny pokazują dowody odnośnie ataku na jeden z tamtejszych uniwersytetów, za który ma odpowiadać amerykańskie NSA. Analitycy z Państwa Środka szczegółowo opisali ten proces. W dokumentach wspomniano o Polsce.

Autor. inversecos.com / stack.chaitin.com / ABC_123

Informacje z chińskiej części internetu zebrała Lina z inversecos.com. Podkreśliła przy tym, że nie potwierdza jednoznacznie autentyczności danych oraz celem postu na blogu jest zagregowanie informacji o NSA z Chin.

NSA i rzekomy atak

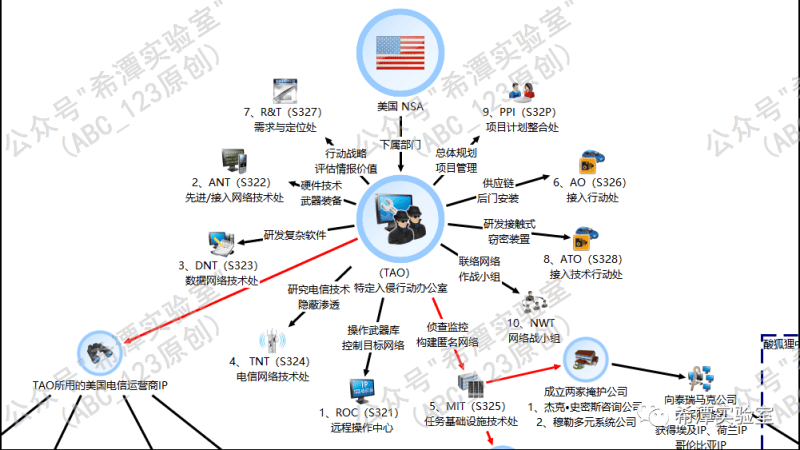

Celem ataku była Politechnika w Xi’an, stolicy prowincji Shaanxi. Uczelnia specjalizuje się w technologiach kosmicznych oraz obronności. Chińskie raporty jako sprawcę wskazują TAO (Tailored Access Operations), jednostkę podległą NSA. Incydent został opisany przez firmę Qihoo 360 oraz CSIRT w Weixin.

Wspomniane organizacje twierdzą, że NSA wykorzystuje 4 adresy IP, które zostały zakupione pod przykrywką.

Atrybucja ataku

Ciekawy jest sposób atrybucji ataku przez chińskie podmioty. 98% ataków miało miejsce między poniedziałkiem i piątkiem, od 9:00 rano do 16:00 czasu wschodnioamerykańskiego. Żaden z nich nie był przeprowadzony w amerykańskie Święto Niepodległości (4 lipca), Memorial Day (dzień pamięci poległych żołnierzy, ostatni poniedziałek maja) oraz Boże Narodzenie.

Stwierdzono również, że atakujący używali amerykańskiej odmiany angielskiego oraz wykorzystywali anglojęzyczne wersje systemów operacyjnych i aplikacji.

Dużą rolę odegrały także błędy ludzkie. Jeden z atakujących uruchomił skrypt w Pythonie bez zmiany parametrów, co poskutkowało wyświetleniem nazwy jego aktualnego katalogu oraz terminala. Wiadomość wyglądała następująco:

Quantifier follows nothing in regex; marked by <— HERE in m/\* <— HERE .log/ at .. /etc/autoutils line 4569

Wiele wykrytych narzędzi było podobnych do wykorzystywanych przez grupę Shadow Brokers, która rzekomo była powiązana z NSA.

Techniki, taktyki i procedury

Inversecos przekazało, że NSA miało wykorzystać dwa 0-day’e (podatności, których dotychczas nie załatano). Oprócz tego wykryto użycie 59 serwerów z 17 krajów, w tym jeden z Polski.

Uzyskanie pierwszego dostępu (ang. initial access do infrastruktury było częściowo podobne jak w przypadku wielu cyberprzestępców, ponieważ wykorzystano m.in. ataki phishingowe. Dalszym krokiem był atak MiTM (ang. Man-in-the-middle), który miał skutkować modyfikowaniem odpowiedzi od serwerów.

Szczegółowy techniczny opis jest dostępny na inversecos.com.

Autor. Qihoo 360 / inversecos.com

Wątek Polski

Wśród adresów IP wykorzystywanych w atakach, rzekomo sterowanych przez NSA, miał znajdować się jeden adres IP z Polski. Chińczycy ocenzurowali dwa ostatnie oktety adresów. Wiemy tylko, że zapytania miały być wysyłane z 212.109.X.X.

Przeanalizowaliśmy pulę adresów IP, która odpowiada wspomnianym warunkom. Zakres adresów IP zlokalizowanych w Polsce to 212.109.128.0/24 - 212.109.167.0/24.

Adresy IP w przedziale 212.109.128.0/24 do 212.109.159.0/24 należą do Uniwersytetu Zielonogórskiego (wg ASN). Pozostały przedział (od 212.109.160.0/24 do 212.109.167.0/24) jest przypisany do pomorskiego dostawcy internetu. To oczywiście nie oznacza, że wspomniane organizacje są zaangażowane w operacje NSA. Nie znamy też prawdziwości twierdzeń chińskich analityków.

Filozoficzne podsumowanie

Lina z inversecos.com podkreśliła bardzo ciekawy i nieoczywisty wątek. Organizacje z Państwa Środka mają ze sobą ściśle współpracować, czym różnią się od zachodnich przedsiębiorstw. We wpisie na blogu zaznaczono, że może to wynikać m.in. z nauk Konfucjusza odnośnie dzielenia się wiedzą.

Zaznaczono również, że chińskie odpowiadanie na incydenty ma znacząco różnić się od tego na Zachodzie. Chińczycy mają opierać się na analizie działań atakujących w czasie rzeczywistym (tzw. hands on keyboards). Dużą rolę ma odgrywać analiza dużej ilości danych z wykorzystaniem sztucznej inteligencji.

Warto ponownie podkreślić, że nie znamy autentyczności informacji przekazywanych przez analityków z Państwa Środka.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?