- WIADOMOŚCI

- WAŻNE

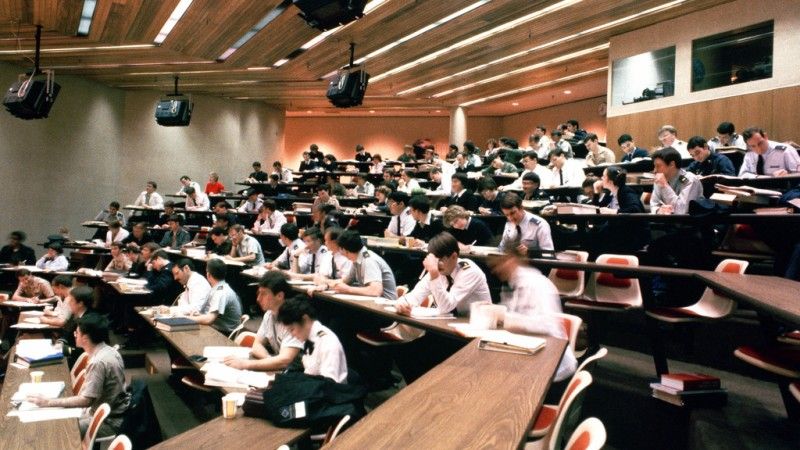

Ransomware paraliżuje uniwersytety i szkoły

Rośnie liczba ataków ransomware na szkoły, uniwersytety oraz inne placówki edukacyjne, co ma bezpośredni wpływ na zakłócanie ich działalności, a przez to wpływa negatywnie na naukę uczniów i studentów – alarmuje brytyjska jednostka zajmująca się cyberbezpieczeństwem. Co zrobić, aby utrudnić życie cyberprzestępcom?

Od końca lutego br. wzrosła liczba kampanii ransomware wymierzonych w podmioty z sektora edukacyjnego w Wielkiej Brytanii. Cyberataki były skierowane przede wszystkim w szkoły i uniwersytety – alarmuje brytyjskie Narodowe Centrum Cyberbezpieczeństwa (ang. National Cyber Security Centre – NCSC). Pierwszy gwałtowny wzrost liczby incydentów z udziałem oprogramowania szyfrującego NCSC zaobserwowało w sierpniu i wrześniu 2020 roku.

Ransomware to typ złośliwego oprogramowania, który uniemożliwia dostęp do określonych systemów lub baz danych na konkretnym urządzeniu. W typowych przypadkach informacje są szyfrowane, ale mogą być także usunięte lub skradzione. Podmioty odpowiedzialne za atak zwykle wysyłają żądanie okupu w zmiana za odzyskanie danych. Z reguły używają anonimowych adresów e-mail do nawiązania kontaktu z ofiarą i żądają zapłaty w kryptowalutach.

Centrum zachęca wszystkie podmioty z sektora do zapoznania się ze specjalnie wydanym przez służby przewodnikiem „Mitigating malware and ransomware”, który zawiera szczegółowe kroki postępowania w celu przeciwdziałania ransomware oraz rady, jak skuteczniej się przed nim zabezpieczyć. Dokument wskazuje również, w jaki sposób można zwiększyć efektywność działań na rzecz szybszego powrotu do prawidłowego funkcjonowania po wystąpieniu cyberataku.

W alercie jednoznacznie podkreślono, że kampanie ransomware mają niszczycielski wspływ na poszkodowaną organizację i wymagają od niej ogromnej ilości czasu, aby przywrócić pełną sprawność naruszonej infrastruktury.

W przypadku ostatnich incydentów, jakie miały miejsce w sektorze edukacyjnym, ransomware doprowadziło do zakłócenia nauki uczniów, utraty dokumentacji placówek, a także danych związanych z testami na COVID-19.

Jak wskazuje Centrum, wroga kampania może zostać przeprowadzona przez wiele wektorów, przez co w rzeczywistości trudno jest zidentyfikować, co w praktyce umożliwiło infekcję. NCSC wskazało w alercie, że najczęściej podczas kampanii ransowmare hakerzy wykorzystują: phishing, protokół RDP (Remote Desktop Protocol), luki w sieci VPN oraz podatności w określonym oprogramowaniu.

Wydany przez NCSC komunikat jest skierowany przede wszystkim do specjalistów ds. IT oraz bezpieczeństwa danych, którzy pracują na rzecz konkretnych instytucji. Jak podkreśla Centrum, w związku z rosnącą liczbą kampanii ransomware kluczowe jest, aby eksperci wraz z władzami danej placówki zrozumiały „naturę tego zagrożenia i jego potencjał do powodowania znaczących zniszczeń w ramach instytucji, w tym utraty danych czy uzyskanie dostępu do krytycznych systemów”.

Narodowe Centrum Cyberbezpieczeństwa Wielkiej Brytanii wskazuje, że przydatne jest także opracowanie specjalnej strategii obrony przeciwko atakom ransomware, która zawierać będzie m.in. plany działania na wypadek wystąpienia incydentu czy też scenariusze potencjalnych kampanii hakerskich, aby zminimalizować ryzyko zaskoczenia.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?