- WIADOMOŚCI

Cyfrowe Eldorado [KOMENTARZ]

Kiedy na początku września, w szkole mojego znajomego, nauczyciele kazali podpisywać zeszyty jedynie imieniem dziecka i pierwszą literą nazwiska „bo wiecie Państwo …RODO…”, fala totalnego braku zrozumienia dla nowych regulacji chroniących dane osobowe osiągała swoje kolejne apogeum. Teraz już wiemy, że brak przeprowadzenia wystarczająco wcześnie i wystarczająco dobitnie kampanii informacyjnej będzie skutkował jeszcze wieloma sytuacjami typu „i śmiesznie i strasznie”.

Na usprawiedliwienie decydentów można powiedzieć, że niewiele osób przewidywało, że zmiana regulacji – nawet tak obszerna, może wywołać aż takie skutki. Mówimy tu bowiem o obszarze poddanym w Polsce regulacji od ponad dwudziestu lat. Nowe przepisy unijne wprowadzają co prawda cały szereg zmian, interpretacja których zajmie jeszcze setki czy raczej tysiące roboczogodzin szerokiej rzeczy prawników starających się dociec co ustawodawca miał na myśli, ale fundament pozostał ten sam. Podstawowa różnica wynosi dokładnie 4% licząc od uzyskanego obrotu – uwaga światowego (lub 20 milionów Euro w zależności od tego która z tych kwot okaże się wyższa). To górna granica kary, którą można nałożyć, na podstawie nowych przepisów. Oczywiście wszyscy zainteresowani usłyszeli już, że możliwość jej wymierzenia w tej wysokości nie oznacza, że z tej możliwości ktoś skorzysta. Aha. Założymy się ?

Ale ja nie o tym. Miesiąc temu weszły w życie przepisy ustawy ustanawiającej Krajowy System Cyberbezpieczeństwa. Po raz pierwszy w polskim ustawodawstwie, doczekaliśmy się kompleksowej regulacji obejmującej całe sektory polskiej gospodarki, żeby wspomnieć o sektorze paliwowo-energetycznym, sektorze transportu, bankowości, ochronie zdrowia czy też sektorze infrastruktury cyfrowej. Regulacji, będącej implementacją dyrektywy NIS z roku 2016, pierwszego poważnego kroku na drodze do zbudowania jednolitego, europejskiego systemu ochrony przed cyberzagrożeniami. I co ? I nic. Tu i ówdzie pojawiły się głosy, że to tak naprawdę sprawa dla informatyków. Szefowie spółek z którymi rozmawiałem kiwają ze zrozumieniem głowami, wspominając, że może uda im się zwiększyć nakłady w tej mierze …w przyszłorocznym budżecie, szybko zastrzegając jednak, że może być różnie bo projekty nastawione na wzrost przychodu (lub ograniczenie kosztów) mają absolutny priorytet. Słucham tego wszystkiego i myślę, że warto byłoby zacząć od początku. Jak to jest z tymi cyberzagrożeniami ?

McAfee, amerykańska firma specjalizująca się w zabezpieczeniach systemów komputerowych ocenia, że działalność cyberprzestępców kosztowała globalną gospodarkę tylko w roku 2017 około 600 miliardów dolarów – prawie 0.8% światowego GDP. W miejsce nastoletnich hackerów włamujących się do cudzych systemów dla samej satysfakcji złamania zabezpieczeń, pojawiły się zorganizowane grupy przestępcze, ba całe armie zdyscyplinowanych, świetnie wykształconych informatyków, działających nierzadko pod auspicjami rządowymi. Skala tej przestępczości ustępuje jeszcze korupcji oraz narkobiznesowi ale już wkrótce kolejność ta może się zmienić (rok do roku odnotowuje wzrost dwucyfrowy). Cyberprzestępcy są bowiem w czołówce „przedsiębiorców” korzystających z najnowszych rozwiązań cyfrowych. Ba, wydają na rozwój, badania i inwestycje dziesięciokrotnie więcej niż przedsiębiorstwa na zabezpieczenia w tej mierze (specjaliści mówią o nakładach rzędu biliona dolarów).

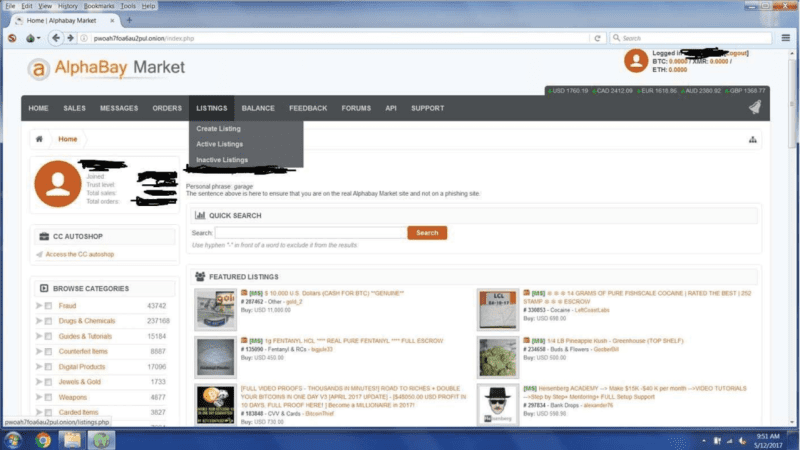

Płatności cyfrowe w znakomity sposób pozwoliły im na minimalizację ryzyka związanego z pobieraniem haraczu za odblokowanie zainfekowanych złośliwym oprogramowaniem serwerów a chmura obliczeniowa na wykorzystywanie nielimitowanych zasobów informatycznych. Setki milionów różnego rodzaju urządzeń przyłączanych do sieci w ramach internetu rzeczy (IOT), pozbawionych jakiejkolwiek ochrony przed przejęciem kontroli, stanowią niewyczerpane źródło urządzeń wykorzystywanych do ataków DDoS. Ciemna strona internetu tzw. Dark Net, zapewnia możliwość handlu skradzionymi danymi na niespotykaną wręcz skalę. Prawdziwe przestępcze Eldorado – i do tego cyfrowe. I jeszcze jedno udogodnienie: niska wykrywalność i jeszcze niższa skuteczność ścigania. Przestępczość cyfrowa to biznes z definicji globalny. Nie zna granic czy problemów językowych a jego ofiarą może paść każdy … z wyjątkiem mieszkańców obszarów wykluczonych cyfrowo ( kto wie, być może likwidacja wszystkich tych obszarów nie jest do końca dobrym pomysłem ?).

Te 600 miliardów strat to głównie wykradziona własność intelektualna, nadużycia finansowe, okup uzyskiwany od przedsiębiorców za odblokowanie ich systemów informatycznych, pieniądze uzyskane z handlu informacjami na temat kard kredytowych czy też innych przydatnych danych. Po stronie poszkodowanych mogą być osoby fizyczne, firmy, rządy i całe społeczeństwa. Centralny Bank Bangladeszu stracił ponad 80 miliona dolarów a był o krok od utraty miliarda. Na drodze przestępcom nie stanął jednak zespół specjalistów od zabezpieczeń, a urzędnik bankowy, który zwrócił uwagę na nieścisłość w poleceniu przelewu. Aramco – jeden z najbogatszych koncernów świata utracił miliony dolarów, po tym jak większość stacji roboczych tego koncertów została zainfekowana a zawarte na nich dane utracone. Irański projekt jądrowy został skutecznie opóźniony na lata po ataku wirusa Stuxnet. Czy przykład z ostatniego roku – firma Equifax i wyciek ponad 145 miliona danych klientów tej firmy. Spadek wartości w kwartale następującym po wycieku – 27%. Kwota wydana na rozbudowę systemów zabezpieczeń w ciągu ostatnich 12 miesięcy – ponad 200 milionów dolarów. Taką listę można by mnożyć w nieskończoność, mimo że jak podają źródła brytyjskie, jedynie 13% incydentów związanych z cyberatakami jest ujawnianych przez zaatakowane firmy.

To dzisiaj. A jutro ? Mamy już udokumentowane przykłady możliwości przejęcia kontroli nad urządzeniami wspomagającymi pracę serca (swego czasu, ówczesny wiceprezydent USA, Dick Chenney, przeszedł dodatkowy zabieg mający na celu wyłączenie modułu zdalnego sterowaniu w wszczepionym mu urządzeniu). Mamy przykłady zdalnego przejęcie kontroli na systemem hamulcowym samochodu (większość produkowanych obecnie samochodów ma możliwość zdalnej współpracy z pokładowym systemem komputerowym). Wiemy o dokonanej z sukcesem penetracji infrastruktury krytycznej i wykorzystania zasobów informatycznych wspomagających jej pracę do …kopania bitcoinów. Internet rzeczy, e-zdrowie, sztuczna inteligencja niosą z sobą nowe obietnice, ale też nowe zagrożenia. Także i w tej mierze, cyberprzestępcy zdają się być o krok przed nami.

John Chambers, wieloletni szef CISCO powiedział, że firmy dzielą się na dwie kategorie. Te, które które zostały zhakowane i wiedzą czym to smakuje, i te które zostały zhakowane ale jeszcze o tym nie wiedzą. Ustawa wprowadzająca Krajowy System Cyberbezpieczeństwa ma mnóstwo mankamentów. Nadmiernie zbiurokratyzowany i rozproszony system organów ochrony, brak adekwatnego systemu finansowania, niejasno sformułowane obowiązki firm, możliwość daleko idącej ingerencji ze strony organów etc.etc.. Niektórzy, podbudowani przykładem RODO, dodają też do tej listy zbyt niskie kary, choć osobiście nie zgadzam się z tym poglądem. Mimo tych wszystkich mankamentów, ustawa ta jest jednak niewątpliwie krokiem we właściwą stronę. Globalny wymiar zagrożeń, wskazuje bowiem na to, że żadne przedsiębiorstwo samodzielnie (nawet tak potężne jak Aramco), nie jest w stanie sobie z nim poradzić. Transformacja cyfrowa jest drogą jednokierunkową. I nawet z naszym zamiłowaniem to opóźnień, będziemy musieli nią podążyć. Zapewnienie możliwości bezpiecznego korzystanie z tej drogi w żadnym razie jednak nie powinno być traktowane wyłącznie w kategorii kosztu, ale raczej jako warunek konieczny dla rozpoczęcia tej podróży.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?