- WIADOMOŚCI

Irański atak cyberszpiegowski. Celem firmy z branży lotniczej i telekomunikacyjnej w regionie

Irańscy hakerzy prowadzą aktywne działania cyberszpiegowskie w wykorzystaniem trojanów ShellClient oraz MalKamak – wynika z analiz firmy Cybereason. Według ekspertów, działania cyberprzestępców są kontrolowane przez irańskie służby i wymierzone w sektor lotniczy i telekomunikacyjny w państwach regionu, między innymi w Izraelu.

Pojawiły się szczegóły dotyczące nowej kampanii cyberszpiegostwa skierowanej przeciwko przemysłowi lotniczemu i telekomunikacyjnemu, głównie na Bliskim Wschodzie, której celem jest wykradanie poufnych informacji o kluczowych zasobach firm, a także ich infrastrukturze i technologii.

ShellCilient i MalKamak w akcji

Zajmująca się cyberbezpieczeństwem firma Cybereason nazwała ataki „Operacją Ghostshell”, wskazując na wykorzystanie wcześniej nieudokumentowanego trojana zdalnego dostępu (RAT) o nazwie ShellClient, który został wdrożony jako narzędzie szpiegowskie.

Zgodnie z raportem pierwsze oznaki ataków zostały zaobserwowane w lipcu 2021 roku, w stosunku do ręcznie dobranej grupy ofiar, co wskazuje na bardzo ukierunkowane podejście hakerów.

„RAT ShellClient był w ciągłym rozwoju od co najmniej 2018 roku, z kilkoma iteracjami, które wprowadzały nowe funkcjonalności, podczas gdy trojan wymykał się narzędziom antywirusowym i udało mu się pozostać niewykrytym i publicznie nieznanym” - stwierdzili badacze Tom Fakterman, Daniel Frank, Chen Erlich i Assaf Dahan z Cybereason.

Powiązania z państwem irańskim

Według ustaleń, złośliwe oprogramowanie było w ciągłym rozwoju z nowymi funkcjami i możliwościami dodawanymi przez jego autorów. Co więcej, cyberprzestępcy stojący za atakami wdrożyli także nieznany plik wykonywalny o nazwie lsa.exe w celu przejmowania danych uwierzytelniających.

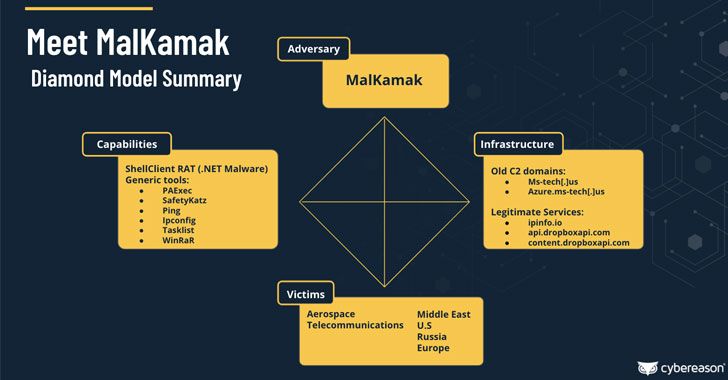

Śledztwo w sprawie ataków doprowadziło również do odkrycia zupełnie nowego irańskiego złośliwego oprogramowania o nazwie MalKamak, który działał mniej więcej w tym samym okresie i do tej pory nie został wykryty, ani przeanalizowany.

Możliwe, że jest on powiązany z innymi sponsorowanymi przez państwo irańskie narzędziami APT, takimi jak Chafer APT (aka APT39) i Agrius APT, z których ten ostatni jest odpowiedzialny za serię włamań do systemów wymazujących dane z systemów podmiotów izraelskich.

Dropbox w rękach hakerów

Według ekspertów, dostępne dane pozwalają sądzić, że prowadzone obecnie działania cyberszpiegowskie są inspirowane i kontrolowane przez irańskie służby.

Oprócz przeprowadzania rekonesansu i wydobywania poufnych danych, ShellClient został zaprojektowany jako plik wykonywalny, który jest zdolny do przechwytywania odcisków palców i operacji w rejestrze. Na uwagę zasługuje również fakt, że RAT wykorzystuje usługi przechowywania danych w chmurze, takie jak Dropbox, próbując pozostać niezauważonym poprzez wtopienie się w legalny ruch sieciowy.

Analitycy informują, że Dropbox zawiera trzy foldery, z których każdy przechowuje informacje o zainfekowanych maszynach, polecenia do wykonania przez ShellClient RAT i wyniki tych poleceń.

„Co dwie sekundy maszyna ofiary sprawdza folder z komendami, pobiera pliki i komendy, przetwarza ich zawartość, usuwa je ze zdalnego folderu i umożliwia ich wykonanie” - twierdzą badacze.

Powyższy sposób działania odzwierciedla taktykę przyjętą przez innego sprawcę zagrożenia o nazwie IndigoZebra, który został ujawniony jako wykorzystujący API Dropboksa do przechowywania poleceń w specyficznym dla ofiary podfolderze, który jest pobierany przez złośliwe oprogramowanie.

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?