- WIADOMOŚCI

Cyberbezpieczeństwo procesów społeczno-politycznych (Exatel Security Day 2017).

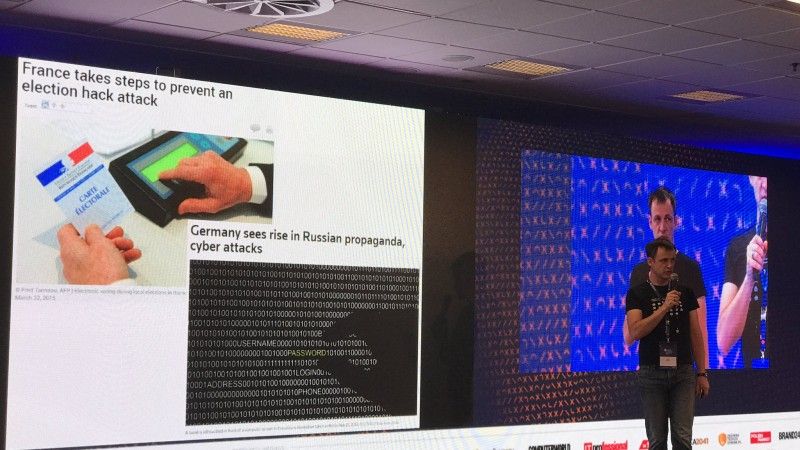

Ekspert ds. cyberbezpieczeństwa Adam Haertle podczas konferencji Exatel Security Day zaprezentował temat: „Hakowanie wyborów. Cyberbezpieczeństwo procesów społeczno-politycznych”. W jej trakcie opowiedział szczegółowo o tym jak wyglądała operacja rosyjskich hakerów wymierzona w Komitet Partii Demokratycznej w 2016 roku.

Haertle mówił, że w Komitecie Partii Demokratycznej nie było osoby odpowiedzialnej za bezpieczeństwo. Tym obszarem zajmowali się ludzie z helpdesku. Kiedy FBI telefonicznie próbowało poinformować o tym, że sieci i systemy Demokratów zostały zaatakowane przez hakerów, telefon został zignorowany. Zagadką pozostaje dlaczego agenci FBI nie udali się osobiście do siedziby Komitetu Partii Demokratycznej. Mieli do niego koło 800 metrów. Dopiero wynajęta firma Crowdstrike przeprowadza dokładną analizę systemów i sieci komputerowych. W kręgu podejrzanych znajdują się grupy APT 28 i APT 29 powiązane z FSB i GRU. Jak się okazuje nie współpracowały one ze sobą podczas tej operacji. Dla porównania w sieciach Yahoo znaleziono 8 grup operujących

Haertle mówi, że nagle pojawiła się tajemnicza postać ukrywająca się pod pseudonimem Guccifer 2. Guccifer 1 włamywał się dla sławy hakując konta amerykańskich gwiazd i znanych polityków. Został on aresztowany w Rumunii. Guccifer 2 ujawnił się, twierdząc, że jest rumuńskim hakerem i to on stoi za przeciekami. Dziennikarze jednak nie wierzyli w jego twierdzenia i postanowili sprawdzić czy faktycznie jest osobą, za którą się podaje. Zdecydowali się przeprowadzić z nim wywiad po rumuńsku, jak się okazało stopień zaawansowania tego języka u Guccifera 2 był na poziomie Google Translator. Używał on również trzech nawiasów jako buźki, co jest charakterystyczne dla rosyjskiego układu klawiatury.

Prelegent przytoczył również przykład jak hakerzy weszli w posiadanie maili Johna Podesty - szefa sztabu wyborczego Hillary Clinton. Wysłali oni do niego spreparowaną wiadomość poczty elektronicznej podszywającą się pod prawdziwą wiadomość od Gmaila, w której namawiano Podestę do zmiany logina i hasła jednocześnie podając link. Podesta zapytał się swoich ludzi z helpdesku czy email jest prawdziwy. Otrzymał odpowiedź pozytywną, więc spełnij życzenie hakerów. Dzięki temu udało się im przejąc olbrzymie ilości poczty elektronicznej, które następnie były publikowane przez portal Wikileaks w odstępach czasu. Była to zmiana strategii działania tej organizacji, która w przeszłości publikowała materiały w całości od razu.

Haertle dodał, że podejmowano również próby ataków na mechanizmy i maszyny wyborcze. Zdaniem prelegenta wyglądało to tak jakby, atakujący szykowali się do przeprowadzenia większej operacji, ale w ostatniej chwili zrezygnowali.

Następnym celem mogą być wybory w Niemczech i Norwegii - zakończył Heartle.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?