- WIADOMOŚCI

- ANALIZA

Afera malware Regin. Czy stoją za nią Amerykanie?

Afera związana z zastosowaniem w Republice Federalnej Niemiec wielozadaniowego i wyrafinowanego w działaniu programu malware Regin może wybuchnąć na nowo. Okazuje się bowiem, że nielegalny program mógł działać w kluczowych instytucjach egzekutywy federalnej, wspierających codzienną pracę kanclerz Angeli Merkel.

Od pewnego czasu pojawiały się doniesienia, że malware Regin i - być może - inne tego rodzaju programy mogły być wykorzystywane do szpiegowania kanclerz Angeli Merkel. Niemieckie śledztwo zaczyna nabierać nowego kształtu, wraz z możliwością wykrycia kolejnych zainfekowanych komputerów, znajdujących się na wyposażeniu kluczowych niemieckich urzędników. Wszystko za sprawą podejrzeń, że ten konkretny program malware mógł znaleźć się również na komputerach należących do Urzędu Kanclerza Federalnego, a dokładniej do jednego z jego szefów. Trzeba zaznaczyć, że jest to instytucja zajmująca się całym zapleczem funkcjonowania kluczowych segmentów egzekutywy naszego zachodniego sąsiada. Jeśli informacje te znajdą potwierdzenie będzie to oznaczać, że podmiot, który opracował, stworzył i następnie użył Regin zinfiltrował władze niemieckie w stopniu dalece większym, niż przypuszczano to początkowo.

Ciąg dalszy napięć na linii Waszyngton-Berlin?

Cała sprawa wpisuje się w napięte relacje w zakresie cyberszpiegostwa pomiędzy Stanami Zjednoczonymi i Republiką Federalną. W samym Berlinie nie opadły jeszcze emocje związane z podejrzeniami co do podsłuchiwania telefonów komórkowych kanclerz federalnej, za które miały odpowiadać właśnie amerykańskie służby specjalne. Dodatkowo należy przypomnieć działania amerykańskiego HUMINT`u na najwyższych szczeblach niemieckich władz. Rodzi się zatem pytanie, czy dotychczasowe wydarzenia związane z cyberinfiltracją Republiki Federalnej Niemiec nie są jedynie wierzchołkiem góry lodowej, i czy nie wpłyną w jeszcze bardziej negatywny sposób na stosunki pomiędzy Stanami Zjednoczonymi a Republiką Federalną. Należy jednak zaznaczyć, że sprawa podsłuchów telefonicznych nie zakończyła się zebraniem odpowiedniej ilości materiału dowodowego.

Pierwsze istotne doniesienia dotyczące działania malware Regin pojawiły się od dwóch bardzo dobrze znanych firm zajmujących się cyberbezpieczeństwem - tj. Kaspersky oraz Symantec. Zdaniem specjalistów z Kaspersky, wypowiadających się w minionym roku, wspomniane oprogramowanie mogło być używane od co najmniej 10 lat. Symantec miał zaobserwować działanie Regin począwszy od 2013 r., przy czym zdaniem specjalistów z tej firmy wiele wskazuje, że już w latach 2008-2011 mogła funkcjonować wersja 1.0 programu, która następnie została zastąpiona udoskonaloną wersją 2.0. W tym czasie na malware tego typu natrafiono w 14 państwach świata. Jego cele były bardzo zróżnicowane, a ataki za jego pomocą przeprowadzono zarówno na pojedynczych użytkowników, jak i na instytucje publiczne, wielkie koncerny i korporacje czy ośrodki naukowe.

Zróżnicowane cele i rejony aktywności Regin

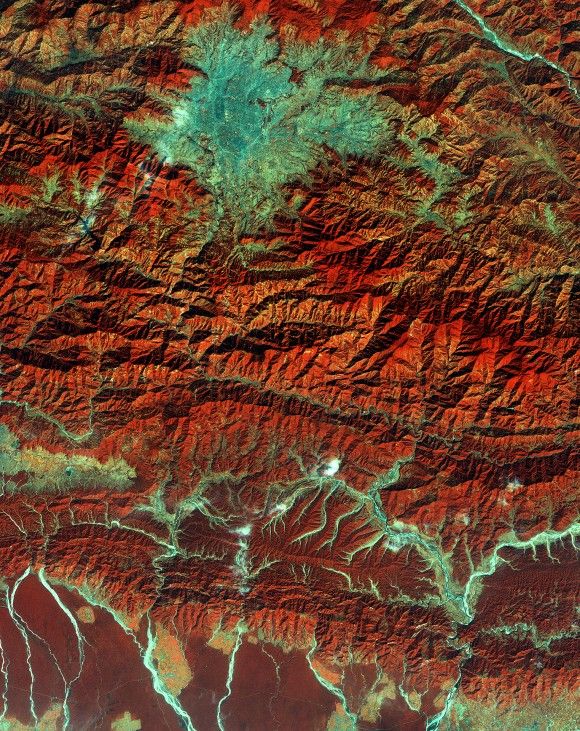

Dokładniejsza analiza danych dotyczących celów Regin pokazuje, że niemal 48 proc. ataków przeprowadzono na firmy zajmujące się dostarczaniem Internetu, kolejne 28 proc. na firmy związane z inną infrastrukturą telekomunikacyjną, a także energetyką, linie lotnicze czy ośrodki badawczo-rozwojowe. Co ciekawe, krajami, w których zaobserwowano największą aktywność Regin były Federacja Rosyjska oraz Arabia Saudyjska. Nieco mniejsza aktywność odnotowana została w Meksyku, Indiach, Afganistanie, Iranie, Pakistanie, ale też Belgii oraz Austrii. Największe kontrowersje pojawiły się jednak wokół aktywności tego programu we wspomnianej Belgii oraz w Niemczech. Regin miał być elementem cyberuderzenia, jakie dotknęło belgijski telekom Belgacom, a za które mieli odpowiadać Brytyjczycy z GCHQ. Już wówczas eksperci, tacy jak Ronald Prins z Fox IT, zwracali uwagę na możliwość łączenia tego rodzaju malware ze specjalnym wyposażeniem do cyberszpiegostwa. Pojawiły się też sugestie, że oprócz GCHQ w projekt może być zaangażowana amerykańska Agencja Bezpieczeństwa Narodowego (NSA).

Najbardziej, w sferze medialnej, sprawą zajął się - oczywiście - niemiecki Der Spiegel. Dochodzenie tego pisma skupiło się, w głównej mierze, na wyjaśnieniu potencjalnego pochodzenia Regin, którego ślady miały prowadzić do amerykańskiej NSA. Pojawiły się jednak informacje, że za opracowaniem i późniejszym działaniem Regin mogło stać pięć państw zebranych w ramach tzw. Sojuszu Pięciu Oczu (ang. Five Eyes Alliance). Jest to struktura w skład której wchodzą Stany Zjednoczone i ich najbliżsi i najbardziej zaufani sojusznicy w zakresie wywiadu - Wielka Brytania, Kanada, Australia oraz Nowa Zelandia. To zróżnicowanie potencjalnych użytkowników Regin dodatkowo utrudnia dochodzenie, mające wykazać, które z państw hipotetycznie zastosowało go w przypadku Republiki Federalnej Niemiec. Co ciekawe, amerykański CERT wydał ostrzeżenie, a zarazem informację, o podstawowym działaniu Regin.

W tle sprawy "jak zwykle" Snowden

Całą sprawę gmatwa również obecność dość kontrowersyjnej postaci. jaką jest Edward Snowden. To z jego powodu miano zacząć szukać podobieństw występujących pomiędzy częścią składową Regin, a innym, ale mniej skomplikowanym programem typu keylogger o nazwie własnej QWERTY. Analiza tego oprogramowania miała być podstawą do sformułowania hipotezy, że mamy do czynienia z zaawansowaną i wielofunkcyjną cyberbronią, o korzeniach sięgających współpracy podmiotów z sojuszu tzw. Pięciu Oczu.

Regin jest uznawany za jedno z najbardziej wyrafinowanych oraz skomplikowanych narzędzi tego typu, wykrytych dotychczas w globalnej sieci. Symantec stwierdził wręcz, że może istnieć nawet od 49 do 75 modułów składowych programu Regin. Oferują one rozmaite funkcje, począwszy od typowego trojana, poprzez przechwytywanie screenshotów, przejmowanie kontroli nad padami i myszkami podłączonymi do komputerów. Regin mógł być także konfigurowany tak, aby kraść hasła, loginy, monitorować działania na dysku. Zwraca się również uwagę, że bardziej skomplikowane moduły były ukierunkowane na działania w obrębie baz danych, kontroli serwerów czy też obserwacji ruchu w konkretnych częściach sieci. Regin miał być także odpowiedzialny za nielegalne wtargnięcia i działania w obrębie sieci GSM w jednym z bliskowschodnich państw. Ten sam program miał posłużyć do infiltracji komputerów należących do instytucji unijnych.

To nie koniec ...

Nowe wątki w sprawie użycia malware Regin w Republice Federalnej Niemiec, jeśli oskarżenia oczywiście potwierdzą się, zapewne nie przysłużą się poprawie relacji amerykańsko-niemieckich. Jednak trzeba przyjąć, że po pierwszym publicznym szoku wywołanym przez rewelacje Snowdena, wszyscy zdążyli już uzmysłowić sobie fakt istnienia zaawansowanego cyberszpiegostwa. Nie da się również wykluczyć opracowania kolejnej wersji Regin lub zupełnie nowego narzędzia tego typu. Interesujące są również doniesienia o skoncentrowaniu działania tego malware w regionie Bliskiego Wschodu, postrzeganym dotychczas - przynajmniej publicznie - za rejon starć wywiadów o bardziej klasycznym przebiegu.

Można również zadać pytanie, biorąc pod uwagę wykrycie różnych modułów Regin w Europie kontynentalnej, czy program ten nie pojawił się także w polskich instytucjach lub firmach. Wyciągając wnioski z ataków na Republikę Federalną Niemiec czy Belgię, należy bardzo uważnie podchodzić do kwestii cyberbezpieczeństwa i działań kontrwywiadowczych, rozciągających się również na sieci oraz wyposażenie teleinformatyczne. Konieczne są także działania mające wzmocnić krajowe firmy zajmujące się przeciwdziałaniem, wykrywaniem i niwelowaniem skutków użycia tego rodzaju wyrafinowanych cybernarzędzi, stosowanych przez największych światowych graczy. Złudzeniem byłoby uznanie, że posługuje się nimi tylko sojusz „Pięciu Oczu”.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?