- WIADOMOŚCI

Rząd Pakistanu na celu NSA

Według uzyskanych przez amerykańskich dziennikarzy informacji, NSA miała szpiegować przedstawicieli władz Pakistanu za pomocą złośliwego oprogramowania. Wirus SECONDDATE miał zaatakować Pakistańską Korporację (NTC) odpowiedzialne za telekomunikację na terenie kraju.

Jak podaję The Intercept na swojej stronie, wirus o nazwie SECONDDATE miał zostać stworzony od zera przez hakerów pracujących dla służby NSA. Celem miały być dokumenty zgromadzone w sekcji dotyczącej wysokich przedstawicieli w NTC. Agencja miała przechwycić dane pakistańskich wysokich przedstawicieli wojska oraz cywilów na temat ich korzystania z narodowej sieci. Green Line, bo tak nazywa się sieć bezpieczna sieć dostępna tylko dla wybranych miała zostać zainfekowana przez wirus amerykanów przed kwietniem 2013 roku. Ponieważ prezentacja dokumentów, do której dotarł portal The Intercept posiadała tę datę.

Dokumenty, które wyciekły w ramach publikacji grupy ShadowBrokers miały zawierać klauzule tajności. Prezentacja została przygotowana przez SigDev – dywizję odpowiedzialną za rozwój nowych rozwiązań w ramach działalności agencji NSA.

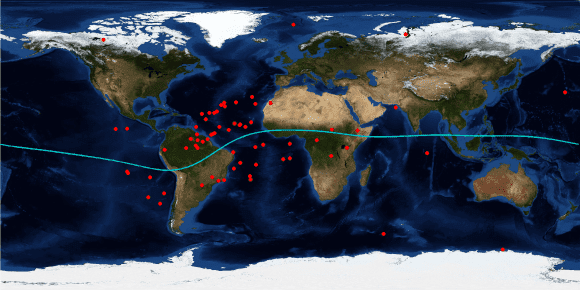

– SECONDDATE jest opisany jako narzędzie do przechwytywania komunikacji sieciowej, w tym zapytań i odpowiedzi webowych. Później wirus przekazuję wszelkie zapisy dotyczące aktywności urządzenia na którym się znajduję, jednemu z serwerów pod kontrolą NSA. Następnie serwer pełni rolę bramy domyślnej, która zarządza dalszą aktywnością zainfekowanego komputera – jak czytamy na stronie The Intercept.

FOXACID, tak nazwany został serwer wykorzystywany przy atakach w których wykorzystywany był wirus, został wcześniej opisany w ramach wycieków danych jakie przedstawił Edward Snowden. Działania SECONDDATE nie mają być jedynym jeżeli chodzi o mechanizmy wywiadu elektronicznego wykorzystujące ten rodzaj serwerów. Reszta z nich miała wykorzystywać luki w popularnych serwisach poczty elektronicznej, która prowadziła dalej do wysyłania spamu lub wiadomości z hiperłączami prowadzącymi do fałszywych zainfekowanych stron – jak twierdzi Intercept.

Zgodność danych podanych podczas ostatniego wycieku miała zostać potwierdzona przez Edwarda Snowdena. Według niektórych źródeł pliki ostatnio udostępnione przez ShadowBrokers miały posiadać wiele wirtualnych odcisków palców, które miały pochodzić z NSA. Może to wskazywać na działania obcych służb, które próbowały zatrzeć w ten sposób swoje działania lub obecność kreta w agencji.

Czytaj też: Nowa kampania przeciwko infrastrukturze krytycznej – operacja Ghoul

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?