- WIADOMOŚCI

Rosjanie z gangu TA505 atakują firmy za pomocą dokumentów Excela

Grupa cyberprzestępców atakuje systemy informatyczne firm finansowych za pomocą spreparowanych makr w arkuszu kalkulacyjnym Excel – alarmuje firma Morphisec. Ataki phishingowe wykradają poufne dane z korporacji po wykonaniu przez ofiary konkretnych operacji. Według ekspertów, za kampanią stoi gang rosyjskich hakerów o nazwie TA505.

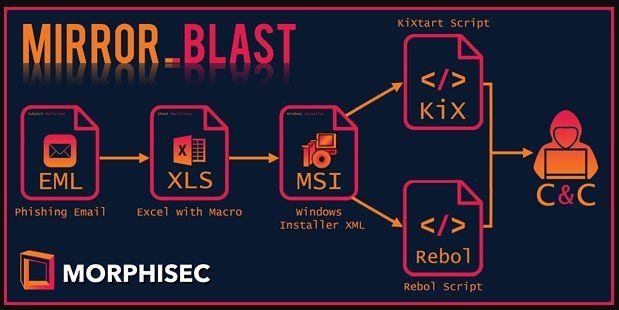

Jak informuje zajmująca się cyberbezpieczeństwem firma Morphisec, nowa kampania phishingowa o nazwie MirrorBlast wykorzystuje spreparowane dokumenty Excela, które są niezwykle trudne do wykrycia, w celu przejęcia informacji z podmiotów świadczących usługi finansowe.

Trudne do wykrycia

Według ekspertów, najbardziej godną uwagi cechą kampanii MirrorBlast jest niski poziom wykrywalności złośliwych dokumentów Excela przez oprogramowanie zabezpieczające, co naraża firmy, które polegają wyłącznie na narzędziach wykrywających, na duże ryzyko przejęcia ważnych danych przez hakerów. Twórcy złośliwych dokumentów dołożyli znacznych starań, aby ukryć złośliwy kod, uzyskując zero wykryć w serwisie VirusTotal.

Zgodnie z alertem, jeżeli ofiara zostanie podstępnie nakłoniona do otwarcia złośliwego dokumentu i „włączenia zawartości" w Microsoft Office, makro wykonuje skrypt JScript, który pobiera i instaluje pakiet MSI.

Przed tym jednak makro wykonuje podstawowe sprawdzenie, czy nazwa komputera jest równa domenie użytkownika oraz czy nazwa użytkownika jest równa poziomom „admin” lub „administrator”.

Dwa warianty kodu

Według badaczy z Morphisec, złośliwe oprogramowanie występuje w dwóch wariantach, jeden napisany w języku REBOL-u, a drugi w KiXtart.

Wariant REBOL zaczyna od pozyskania informacji takich, jak: nazwa użytkownika, wersja systemu operacyjnego oraz architektura. Następnie czeka na komendę C2, która inicjuje Powershell pobierający drugi etap. Badacze nie zdołali jednak odtworzyć tego etapu, więc jego funkcje nie są znane.

Z kolei kod KiXtart próbuje przekazać do C2 podstawowe informacje o maszynie - w tym domenę, nazwę komputera, nazwę użytkownika i listę procesów.

Kierunek: Rosja

Dzięki prowadzonym w opisany sposób atakom cyberprzestępcy mogą wykraść z systemów firm finansowych wiele poufnych i cennych dla nich informacji. Zdaniem analityków, za kampanią wydaje się stać TA505, aktywna rosyjska grupa cyberprzestęców, która ma długą historię kreatywności w sposobach, w jaki wykorzystuje dokumenty Excel w kampaniach phishingowych.

Morphisec był w stanie powiązać ten gang z kampanią MirrorBlast dzięki podobieństwom łańcucha infekcji do poprzednich operacji, wykorzystaniu OneDrive'a, szczegółom w metodach nazewnictwa domen oraz istnieniu niedopasowania sum kontrolnych MD5, które wskazuje na atak przeprowadzony przez TA505 w 2020 roku.

Grupa TA505 jest również kojarzona z licznymi cyberatakami, wykorzystującymi lukę zero-day w urządzeniach Accenture FTA służących do wymiany plików, w celu kradzieży danych firmowych.

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?