- WIADOMOŚCI

- WAŻNE

Kradzież Tesli „dziecinnie prosta”? Luki w zabezpieczeniach flagowego modelu

Samochody amerykańskiego koncernu Tesla posiadają luki w zabezpieczeniach, które umożliwiają kradzież pojazdu w zaledwie kilka minut. Złodzieje w łatwy sposób, bez wykorzystania fizycznych narzędzi, mogą otworzyć samochód, a następnie za pomocą fałszywego kluczyka uruchomić silnik i… odjechać.

Lennert Wouters, Benedikt Gierlichs i Bart Preneel, specjaliści COSIC (ang. Computer Security and Industrial Cryptography) belgijskiego uniwersytetu KU Leuven, z powodzeniem włamali się do systemu bezkluczykowego Tesli Model X. Nie jest to pierwszy raz, kiedy to eksperci ds. cyberbezpieczeństwa wykryli luki w oprogramowaniu amerykańskiego producenta.

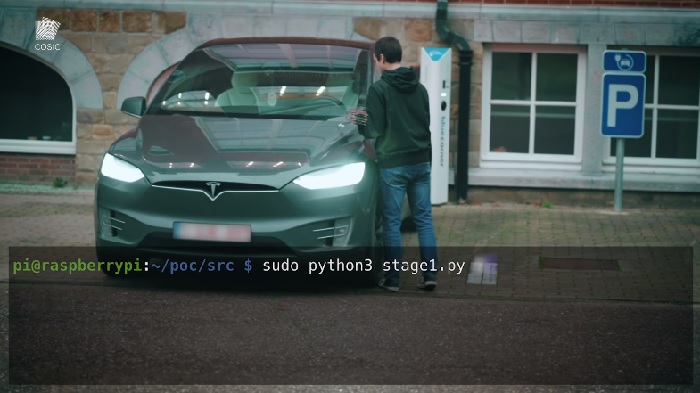

Specjaliści zidentyfikowali podatności, które umożliwiają kradzież samochodu o wartości ponad 100 000 dolarów zaledwie w ciągu… 2 minut. W jaki sposób? Wystarczy, że haker przepisze oprogramowanie układowe pilota za pomocą połączenia Bluetooth, pozyska kod odblokowujący, a następnie użyje go do otwarcia i uruchomienia pojazdu. Cały proces specjaliści belgijskiego uniwersytetu przedstawili w filmie na platformie YouTube.

Elektryczny samochód Tesla Model X (wyceniony na ponad 100 000 USD) można ukraść w ciągu kilku minut, przepisując oprogramowanie układowe pilota przez połączenie Bluetooth

Luki, o których mowa dotyczą zarówno zabezpieczeń na pokładzie Modelu X, jak i w samych pilotach. Specjaliści ujawnili, że połączenie tych podatności może zostać w prosty sposób wykorzystane przez złodziei samochodowych. Wystarczy, że uda im się odczytać numer VIN (najczęściej jest on widoczny przez przednią szybę), a następnie znajdą się w odległości około 15 stóp od pilota dedykowanego do samochodu.

Zestaw sprzętu niezbędnego do przeprowadzenia włamania i kradzieży pojazdu kosztuje około 300 dolarów, mieści się w plecaku i jest sterowany ze smartfona – wskazuje serwis Wired, z którym informacjami na temat swojego odkrycia podzielili się specjaliści uniwersytetu KU Leuven.

Zasadniczo połączenie dwóch luk umożliwia hakerowi kradzież Modelu X w ciągu kilku minut

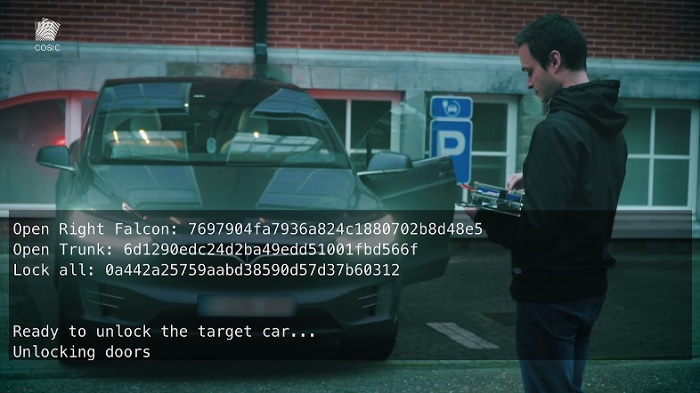

Wystarczy 90 sekund, aby złodziej wyodrębnił kod radiowy, który odblokuje elektroniczny zamek w samochodzie. Następnie, gdy znajdzie się już w środku pojazdu, może wykorzystać kolejną poważną lukę w zabezpieczeniach do sparowania własnego pilota z autem ofiary. Po minucie złodziej może odpalić elektryczny silnik i odjechać.

Eksperci w rozmowie z Wired podkreślili, że już w sierpniu br. poinformowali Teslę o swoich odkryciach i możliwości kradzieży Modelu X bez posiadania kluczyka. W odpowiedzi amerykański koncern zadeklarował, że wprowadzi aktualizację do oprogramowania swoich produktów, aby zlikwidować przynajmniej jedną z dwóch zidentyfikowanych luk.

Równocześnie Lennert Wouters zaznaczył, że ani on ani inni eksperci zajmujący się przypadkiem Tesli nie opublikowali żadnego kodu oraz nie ujawnili technicznych szczegółów, jakie pozwoliłyby złodziejom na kradzież samochodów. Specjaliści zademonstrowali jedynie mechanizm działania, aby zobrazować skalę problemu.

Diabeł tkwi w szczegółach

Podatność dotycząca pilota do Modelu X wynika z faktu, że nie posiada on tak zwanego „podpisywania kodu” do aktualizacji oprogramowania. Co to znaczy? Tesla zaprojektowała kluczyki do zdalnego pobierania aktualizacji za pomocą Bluetooth, łącząc się bezprzewodowo z komputerem wewnątrz Modelu X, ale bez potwierdzania, że nowy kod oprogramowania układowego ma niezmienny podpis kryptograficzny Tesli – wyjaśnia Wired.

Specjaliści odkryli, że w związku z tym można użyć własnego komputera z radiem Bluetooth, aby połączyć się z pilotem docelowego Modelu X, przepisać oprogramowanie i użyć go do odblokowania pojazdu.

Eksperci wskazali również, że wystarczy kupić własny Model X BCM (Body Control Module) na przykład na eBayu – za 50 do 100 doalrów – aby sfałszować sygnał radiowy niskiej częstotliwości wysyłany do pilota. Należy podkreślić, że BCM wprowadza unikalny kod, którego używa do potwierdzenia tożsamości w kluczyku na bazie ostatnich pięciu cyfr numeru VIN danego pojazdu.

Oczywiście VIN można bez żadnej ingerencji odczytać zza przedniej szyby. W ten sposób złodzieje mogą użyć go do opracowania kodu dla własnego BCM, stworzonego w celu kradzieży. Jednak to dopiero pierwszy etap – otworzenia samochodu.

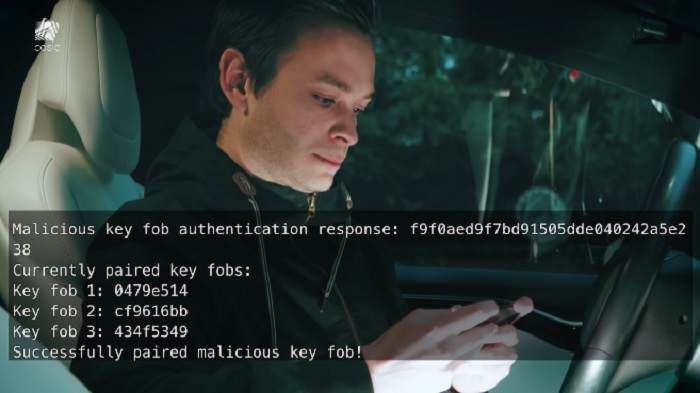

Następnie złodziei musi odblokować system Modelu X w celu uruchomienia elektrycznego silnika. Aby to zrobić, wystarczy, że podłączy swój komputer do portu dostępnego przez mały panel pod głównym wyświetlaczem zamontowanym na desce rozdzielczej. Jak wskazali specjaliści w rozmowie z Wired, można to zrobić w kilka sekund, bez żadnych narzędzi, wyciągając jedynie mały plastikowy element nad obudowę kokpitu.

Przedstawiony na powyższym obrazku port umożliwia komputerowi wysyłanie poleceń do sieci wewnętrznych systemów samochodu (magistrala CAN), która obejmuje również BCM. W ten sposób złodziej może „poinstruować” oprogramowanie pojazdu, aby umożliwiło sparowanie z opracowanym przez niego brelokiem w taki sposób, aby pojazd wykrywał go jako oryginalny.

Co ciekawe, każdy pilot do Modelu X zawiera unikalny certyfikat kryptograficzny, który powinien uniemożliwić wszelkie próby kradzieży, lecz jak wskazał Lennert Wouters oprogramowanie samochodu nawet nie sprawdziło wiarygodności tego certyfikatu podczas symulacji włamania. W ten sposób w ciągu minuty specjalistom udało się sparować spreparowany klucz z oprogramowaniem pojazdu i odjechać.

System ma wszystko, co potrzeba by dać bezpieczeństwo. Jednak istnieją bardzo małe błędy, które pozwoliły nam obejść wszystkie środki ochrony

Zdaniem ekspertów uniwersytetu KU Leuven nie ma żadnych dowodów na to, że zademonstrowany przez nich sposób włamania do Tesli Model X został wykorzystany w rzeczywistości do kradzieży samochodów amerykańskiego koncernu. Podkreślili jednak, że podobne metody w środowisku przestępczym nie są niczym nowym, na przykład przechwytywanie sygnału z systemu keyless do otwierania i uruchamiania pojazdów.

Współczesne samochody w coraz większym stopniu są „nafaszerowane” technologią i nowinkami, które mają nie tylko poprawiać bezpieczeństwo na drodze, wspomagać kierowcę, ale również uatrakcyjniać podróż. Z drugiej jednak strony za szerokim katalogiem zalet kryją się zagrożenia, jakie wynikają między innymi z istniejących luk i podatności. Samochody, jak każde inne urządzenia elektroniczne, posiadają słabe strony, ulegają przestarzeniu, co skutecznie mogą wykorzystać hakerzy lub złodzieje.

Polscy przestępcy specjalizują się w tego typu działaniach. Potwierdzeniem tego może być być działalność siatki złodziei samochodowych, która została rozbita przez Polską Policję we współpracy z niemieckimi służbami pod koniec lipca br.

Przestępcy specjalizowali się w przejmowaniu pojazdów bazujących na systemie bezkluczykowym. Polska grupa odpowiada za kradzież co najmniej 34 pojazdów o wartości przekraczającej 1,4 mln euro. Siatka działała na terenie Niemiec oraz nad Wisłą.

Tesla jest przykładem samochodów, w których elektronika odgrywa fundamentalną rolę. To „auto gadżet”, służące nie tylko do poruszania się, ale również dostarczania rozrywki jego użytkowników. Na pokładzie znajdują się liczne systemy, w tym komputer umożliwiający pasażerom lub kierowcy na postoju granie w rozmaite gry, przeglądanie Internetu czy mruganie światłami w rytm muzyki. To sprawia, że samochód jest wyposażony w systemy oraz oprogramowanie, które jest złożone, ale i podatne – co potwierdza opisany wyżej incydent – na działalność przestępców.

W tym miejscu warto wspomnieć również o tym, że amerykański koncern Elona Muska byłem celem zaplanowanego przez rosyjskich przestępców złożonego cyberataku, który miał sparaliżować wewnętrzne sieci i systemy firmy. Hakerzy chcieli nawiązać współpracę z pracownikiem koncernu, oferując mu milion dolarów w zamian za zaangażowanie w kampanię. Ostatecznie członek zespołu Tesli zdecydował się na wsparcie działań amerykańskich służb w celu rozbicia grupy i udaremnienia cyberataku.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?