- WIADOMOŚCI

- WAŻNE

Cyberatak na polski wodociąg. Ktoś nie chce się przyznać

Ataki na automatykę przemysłową wymagają odpowiedzialnego informowania ze strony mediów i podmiotów publicznych. Problem w tym, że obecnie oficjalnie nie wiadomo, gdzie miał miejsce atak na instalację o nazwie „Stacja Uzdatniania Wody Szczytno”, pomimo faktu, że minęło od niego ponad pół roku.

Autor. CyberDefence24

W okolicach 7 maja br. doszło do manipulowania parametrami technicznymi instalacji o nazwie „SUW Szczytno” przez prorosyjskich haktywistów. Choć pierwotnie na myśl może nam przyjść miasto Szczytno w województwie warmińsko-mazurskim, wszystko wskazuje na to, że do zdarzenia doszło w innej lokalizacji.

Problem polega na tym, że żaden podmiot nie „przyznał się” do wystąpienia incydentu, jednocześnie wiemy, że atak faktycznie miał miejsce.

Atak na SUW Szczytno

1 lipca br. poinformowaliśmy o manipulowaniu parametrami technicznymi obiektu „SUW Szczytno”. Widzieliśmy, że podczas nagrania doszło m.in. do zmiany przepływu wody z pomp głębinowych oraz wzrostu ciśnienia w układzie (z 5,1 do 6,6 bara).

Autor. Nagranie prorosyjskich haktywistów

UM Szczytno przekazał nam, że incydent nie wystąpił w tamtejszej infrastrukturze. Warto przy tym dodać, że obiekt na nagraniu ma inną liczbę pomp głębinowych (trzy) od instalacji w woj. warmińsko-mazurskim – zgodnie z informacją na stronie PWIK Aqua, woda „czerpana jest z 7 studni ujęcia Lemany”.

Choć pierwotnie niektóre parametry (np. wartości 677 m3) mogły wskazywać na tę jednostkę, można stwierdzić, że do zdarzenia nie doszło w mieście Szczytno. Ponownie dziękujemy PWiK Aqua i UM Szczytno za niezwłoczne odpowiedzi na wszystkie pytania.

Autor. UM Szczytno

To gdzie doszło do zdarzenia?

Oprócz podmiotów samorządowych, pytania skierowaliśmy również do NASK, który przekazał nam następujące stanowisko:

28 lutego 2025 zespół CSIRT NASK przekazał zespołowi CSIRT GOV informacje o publicznie dostępnej instalacji SUW Szczytno, w ramach wspólnych działań mających na celu zabezpieczenie publicznie dostępnych paneli obsługi przemysłowych systemów sterowania. 15 maja 2025, po ogłoszeniu przez grupę (...) uzyskania dostępu do tego panelu, zespół CSIRT NASK ponowił informację o tej konkretnej instancji infrastruktury. CSIRT NASK może potwierdzić, że wspomniany panel nie jest powiązany z infrastrukturą miasta Szczytno w województwie warmińsko-mazurskim.

NASK

ABW poinformowało nas niedługo później, że „obiekt wskazany w Pana wiadomości e-mail pozostaje poza właściwością rzeczową Zespołu CSIRT GOV”. Co jednak ważne, NASK wskazał, że obiekt znajduje się poza miastem Szczytno w woj. warmińsko-mazurskim.

To ile jest SUW Szczytno?

Kluczowe pozostaje więc pytanie o to, ile obiektów o nazwie „SUW Szczytno” znajduje się na terenie Polski. Udało się nam znaleźć łącznie trzy takie instalacje, które były zlokalizowane w poniższych miejscach:

- powiat szczycieński, woj. warmińsko-mazurskie;

- gmina Kampinos, powiat warszawski zachodni, woj. mazowieckie;

- gmina Załuski, powiat płoński, woj. mazowieckie.

Wiemy już, że do incydentu nie doszło w woj. warmińsko-mazurskim. Do rozpatrzenia pozostają jedynie dwa obiekty w województwie mazowieckim.

Które SUW Szczytno?

Postanowiliśmy przeanalizować to, gdzie mogło dojść do incydentu. W listopadzie opublikowano artykuł dotyczący ew. ataku na instalację w gminie Załuski (powiat płoński). Wówczas udało się znaleźć w BIP, że obiekt był wyposażony w m.in.:

- pompę głębinowa Nr 2 SP 46-4, 400 V - 7.5 kW;

- pompę głębinowa Nr 3 SP 46- 3C, 400 V - 4,0 kW;

- pompę głębinowa Nr 4 – pompa SP 46 -4, 400 V - 7,5 kW;

- sprężarkę KTC 401 -250 St 2 x 2,4 kW, 400 V - 4,8 kW;

- zestaw hydroforowy ZH –CR/MP 4.20.4, 400 V - 22.0 kW;

- pompę płuczną TP 125-130/4, 400 V - 5.5 kW;

- dmuchawę DIC 83H, 400 V - 5.5 kW;

- chlorator C-53 +zestaw, 400 V - 0.4 kW.

Zgadzały się również oznaczenia pomp głębinowych (SW2, SW3, SW4).

Autor. Nagranie haktywistów

Autor. BIP Gminy Załuski / Opracowanie własne

„Nie dotyczy”

Skierowaliśmy pytania do zarządcy obiektu – Urzędu Gminy Załuski. 27 listopada odpowiedział nam Zakład Usług Wodnych dla Potrzeb Rolnictwa w Mławie, który zgodnie z informacją na stronie gminy odpowiedzialny jest za załuskie wodociągi. Na wszystkie pytania otrzymaliśmy odpowiedź „nie dotyczy”. Zaczęliśmy więc „drążyć” dalej.

Co ciekawe, kampinoska instalacja wykazywała pewne podobieństwa do tej, którą uwieczniono na nagraniu, np. występowanie sprężarki czy chloratora. Warto również odnotować, że model sprężarki (SKS 17/250 Orlik jest optycznie podobny do tego na wizualizacji, choć oczywiście może to być przypadek. Występowały jednak poważnie niezgodności względem innych parametrów.

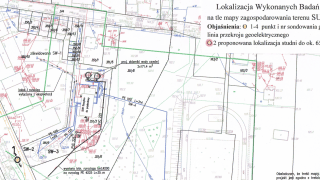

Instalacja z gminy Kampinos różni się przede wszystkim liczbą zbiorników retencyjnych (jeden zamiast dwóch widocznych na wizualizacji zaatakowanego obiektu). Można sprawdzić za pomocą Geoportalu, gdzie wszystko widać „jak na dłoni”.

Autor. geoportal.gov.pl

Autor. geoportal.gov.pl

Logicznym krokiem było wysłanie pytań do zarządcy obiektu „SUW Szczytno” w gminie Kampinos, co niezwłocznie uczyniliśmy.

Gmina Kampinos: nie było ataku

27 listopada wysłaliśmy identyczny zestaw pytań do Gminy Kampinos. Niecałe dwa tygodnie później otrzymaliśmy odpowiedź, z której wynikało, że zarządca instalacji nie otrzymał informacji o widoczności z poziomu sieci oraz nie doszło do manipulowania parametrami obiektu.

Autor. Odpowiedź na zapytanie o dostęp do informacji publicznej

Dalsze poszlaki

Na tym etapie można dostrzec, że żaden z zarządców instalacji o nazwie „SUW Szczytno” nie przyznał się do wystąpienia incydentu. Wiemy jednak, że liczba zbiorników retencyjnych (jeden zamiast dwóch) oraz liczba pomp głębinowych (siedem zamiast trzech) wskazuje na to, że najprawdopodobniej do incydentu doszło w instalacji „SUW Szczytno” w Gminie Załuski (pow. płoński).

Oczywiście, nie możemy tego stwierdzić z całą pewnością z racji na brak potwierdzenia w zewnętrznym organie, lecz obecnie żaden z parametrów środowiska nie wyklucza tej możliwości - wszystkie posiadane przez nas informacje na to wskazują.

Postanowiliśmy przyjrzeć się bliżej modernizacji SUW Szczytno w gminie Załuski. Zgodnie z dokumentami w Biuletynie Informacji Publicznej, przetarg wygrała firma ROSMOSIS-Wawrzyniak Group.

Autor. ugzaluski.bip.org.pl/pliki/ugzaluski/zawiadomienie_o_wyborze_oferty.pdf

Kolejnym krokiem była analiza realizacji firmy. Udało się nam znaleźć panel sterowania w innej stacji uzdatniania wody, który jest optycznie bardzo podobny do tego, który był na celowniku cyberprzestępców – szczególnie na bazie tła. Warto jednak podkreślić, że do incydentu nie musiało dojść w ramach działań przedsiębiorstwa – obecnie sposób przeprowadzenia ew. ataku oraz jego skutki są nieznane. Dodatkowo, kolor tła nie stanowi dowodu ataku.

Autor. rosmosis.net.pl/wp-content/uploads/2025/06/grubno-9.jpg / Opracowanie własne

13 listopada skierowaliśmy pytania do firmy. Dotychczas nie otrzymaliśmy odpowiedzi. Po ich dostarczeniu niezwłocznie zamieścimy je na naszym portalu.

Czy ktoś o tym wiedział wcześniej?

„28 lutego 2025 zespół CSIRT NASK przekazał zespołowi CSIRT GOV informacje o publicznie dostępnej instalacji SUW Szczytno, w ramach wspólnych działań mających na celu zabezpieczenie publicznie dostępnych paneli obsługi przemysłowych systemów sterowania. 15 maja 2025, po ogłoszeniu przez grupę (…) uzyskania dostępu do tego panelu, zespół CSIRT NASK ponowił informację o tej konkretnej instancji infrastruktury” – przekazał nam NASK w mailu z 4 lipca br., co zostało przytoczone na początku artykułu.

Co ciekawe, podczas przeglądania Raportu Rocznego CERT Polska za 2024 rok, znaleźliśmy bardzo ciekawy obiekt, niemalże identyczny optycznie do omawianej instancji SUW Szczytno.

Autor. Raport Roczny CERT Polska 2024

Autor. Opracowanie własne

Autor. Opracowanie własne

Autor. Opracowanie własne

Możemy dostrzec, że obiekty są praktycznie identycznie optycznie po rozpikselizowaniu prawego obrazka (w środku widoku z nagrania znajduje się znak wodny haktywistów). Oznaczałoby to, że instancja była widoczna z poziomu sieci już kilka miesięcy przed atakiem – być może jeszcze przed lutym br.

Zapytaliśmy NASK o widok instancji. Przekazano nam w odpowiedzi następujące stanowisko:

Odpowiadając na Pana pytania - nie udzielamy informacji o przebiegu i obsłudze incydentów. Z tego samego powodu ilustracje w naszym raporcie są rozpikselowane. Chodzi nam wyłącznie o budowanie świadomości zagrożeń, przy jednoczesnym zachowaniu poufności.

NASK

Warto przy tym dodać, że CERT Polska nieustannie stara się chronić naszą automatykę przemysłową – ukrycie widoków SCADA za pomocą „czarodziejskiej różdżki” jest niemożliwe, ponieważ wymaga ścisłej kooperacji z zarządcą infrastruktury. Wiemy jednak, że CSIRT poziomu krajowego podejmuje wiele działań w tym celu.

Wybrano 5 haseł, które często stosowane są w urządzeniach przemysłowych, i za ich pomocą zweryfikowano zabezpieczenia 7806 serwerów VNC dostępnych w Polsce. W rezultacie udało się zidentyfikować 299 instancji o niedostatecznym poziomie zabezpieczeń. Wiele z nich umożliwiało dostęp do paneli kontrolnych takich obiektów, jak stacje uzdatniania wody, piece przemysłowe czy małe elektrownie wodne. Na tej podstawie podjęto działania mające na celu identyfikację właścicieli tych obiektów oraz poinformowanie ich o zagrożeniu.

Raport Roczny CERT Polska 2024

Zobacz też

Tezy, hipotezy, wnioski

Na bazie dostępnych informacji wydaje się najbardziej prawdopodobne, że celem ataku był SUW Szczytno w gminie Załuski (pow. płoński). Miasto Szczytno oraz Gmina Kampinos wprost zaprzeczyły, że nie doszło tam do incydentu. Jednoznaczne wskazanie zaatakowanego obiektu wymaga jednak bezpośredniego określenia przez odpowiedni podmiot publiczny.

Podsumowując: wiemy, że doszło do nieuprawnionego manipulowania parametrami obiektu o nazwie „SUW Szczytno” przez prorosyjskich haktywistów. Jednocześnie nie mamy potwierdzenia od żadnego urzędu lub innego podmiotu pełniącego zadania publiczne, że incydent dotyczy ich infrastruktury.

Przypadek ten stawia ważne pytania pod kątem informowania o incydentach w sektorze wodno-kanalizacyjnym, zarówno po stronie mediów jak i sektora publicznego. Jest to szczególnie ważne w sytuacji postawienia zarzutów Wiktorii Dubranowej, Ukraińce działającej na zlecenie prorosyjskich haktywistów. Amerykańskie władze ujawniły, że była współodpowiedzialna za doprowadzenie do m.in.:

- uruchomienia 22 studni w Teksasie, co doprowadziło do przelania się nieustalonej ilości wody;

- „naruszenia bezpieczeństwa" instalacji naftowej w Oklahomie;

- zmiany nastawy pomp, co doprowadziło do przelania się ok. 200 tys. galonów wody (ok. 757 tys. litrów);

- zepsucia ponad dwóch tysięcy funtów mięsa oraz wycieku amoniaku.

Warto przy tym podkreślić, że w Polsce nie mamy jakiegokolwiek potwierdzonego przypadku zmiany parametrów technicznych, które doprowadziłyby do narażenia na niebezpieczeństwo zdrowia lub życia. Wiemy jednak z komunikatu wicepremiera Krzysztofa Gawkowskiego, że niektóre z ataków na automatykę przemysłową „miały wpływ na rzeczywiste działanie systemów, a ich skutki odczuli odbiorcy usług”.

Zagrożenie jest poważne i nie powinniśmy go bagatelizować. Kluczowe pytanie dotyczy jasnej komunikacji takich incydentów, która – choć nie jest prosta – odgrywać może podstawową rolę w budowaniu zaufania do państwa. Miejmy nadzieję, że cyberataki na stacje uzdatniania wody i oczyszczalnie ścieków są już za nami.

Wiemy również, że ataki na stacje uzdatniania wody doprowadziły do chwilowych braków wody w kranie w Polsce, lecz nie spowodowało to bezpośredniego zagrożenia dla zdrowia i życia.

Autor. www.gov.pl/web/cppc/otwarcie-naboru-cyberbezpieczne-wodociagi

Autor. www.nask.pl/aktualnosci/nask-zabezpieczy-wodociagi-ponad-300-milionow-zlotych-na-cyberochrone

Osoby, które chcą się z nami anonimowo skontaktować, zapraszamy do formularza w zakładce „Kontakt” (u dołu strony). Przypominamy, że na bazie art. 5 oraz art. 15 Prawa Prasowego, każdy może udzielać informacji bez podawania swojej tożsamości.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?