- WIADOMOŚCI

- KOMENTARZ

Problem z przypisaniem cyberincydentu jego sprawcom

Przy dzisiejszym stanie rozwoju technik komputerowych łatwiej jest ustalić sprawców cyberataku i postawić ich w stan oskarżenia niż przekonać co do słuszności działań władz opinię publiczną bez ujawniania tajemnicy państwowej.

Atrybucja cyberataków od wielu lat była jednym z najważniejszych wyzwań w dziedzinie cyberbezpieczeństwa. Istnieją jednak wyraźne dowody na to, że wyzwaniu temu jesteśmy w stanie podołać. Ostatnie znaczące akty cyberagresji publicznie powiązano z określonym podmiotem za sprawą rządu i prywatnych firm zajmujących się badaniami nad incydentami cybernetycznymi. Jednym z najnowszych przykładów powyższego zjawiska może być ciąg włamań do banków i następujących po nich kradzieży, w tym także kradzież sumy 81 mln USD należących do Banku Bangladeszu, w trakcie której zdefraudowaną kwotę przetransferowano do Korei Północnej. Widoczny rozwój technik atrybucji, umożliwiających przypisanie sprawcom określonego czynu w cyberprzestrzeni, niesie ze sobą inne wyzwania. Po pierwsze, sam rozwój zdolności atrybucji częstokroć podaje się w wątpliwość. Po drugie, co jest być może ważniejsze, nie jest jasne, co powinno nastąpić, gdy już uda nam się przypisać atak określonemu sprawcy.

Niedawne spektakularne cyberataki, łączone z wyrafinowanymi aktorami, były powiązane w większości z działaniami rządów państw. Najbardziej spektakularnym przykładem pokazującym jak zaawansowane stały się ostatnio techniki atrybucji, było zidentyfikowanie przez rząd USA i postawienie zarzutów popełnienia przestępstwa pięciu żołnierzom Chińskiej Armii Ludowo-Wyzwoleńczej. Żołnierzy jednostki 61398 posądzono o naruszenie systemów informatycznych znaczących firm amerykańskich, takich jak Westinghouse Electric i US Steel. Podejrzani mieli dopuścić się zarzucanych czynów zajmując się szpiegostwem gospodarczym. Na podobnej zasadzie w br. władze USA postawiły zarzuty siedmiu hakerom powiązanym z rządem Iranu. Oskarżenia dotyczą ich roli w atakach, które zakłóciły funkcjonowanie amerykańskich banków i zapory wodnej w Nowym Jorku.

Jednakże najbardziej prominentny i zarazem kontrowersyjny przypadek atrybucji miał miejsce po ataku na Sony Pictures Entertainment w 2014 r. W tej sprawie, FBI wydało publiczne oświadczenie przypisując całą winę za atak hakerom północnokoreańskim.

„W wyniku naszego śledztwa, a także w bliskiej współpracy z innymi departamentami i agencjami rządu Stanów Zjednoczonych, FBI zdobyło wystarczająco dużo informacji, by dojść do wniosku, że za te działania odpowiada północnokoreański rząd. Potrzeba ochrony wrażliwych danych na temat stosowanych metod i źródeł nie pozwala nam na ujawnienie wszystkich symptomów, do których byliśmy w stanie dotrzeć, nasze wnioski jednak opierają się m.in. na następujących faktach:

- analiza techniczna złośliwego oprogramowania służącego do usuwania danych, wykorzystanego w ramach tego ataku, ujawniła powiązania z innymi programami klasy malware, które, jak wiadome jest FBI, opracowano w Korei Północnej. Przykładowo, wykryto podobieństwo w konkretnych liniach kodu, algorytmach szyfrujących, metodach usuwania danych i ujawnionych powiązaniach sieciowych.

- FBI zaobserwowało także znaczne nakładanie się infrastruktury wykorzystanej w ramach tego ataku w zestawieniu z innymi nielegalnymi działaniami w cyberprzestrzeni, które rząd amerykański wcześniej wiązał bezpośrednio z aktywnością podejmowaną przez Koreę Północną. Odkryto, że kilkanaście adresów IP powiązanych ze znaną infrastrukturą północnokoreańską komunikowało się z adresami IP, które sztywno zapisano w kodzie malware wykorzystanym w ramach opisywanego ataku.

- Abstrahując od tego, narzędzia wykorzystane w trakcie ataku na Sony Pictures Entertainment upodabniają go do incydentu, który miał miejsce w marcu ub.r. Opisywany przypadek dotkliwie zakłócił funkcjonowanie banków i domów mediowych w Korei Południowej. Ataku dokonała Korea Północna.

Po wydaniu powyższego oświadczenia przez FBI, wielu ekspertów zajmujących się cyberbezpieczeństwem zaczęło kwestionować i podawać w wątpliwość opisane powiązania. Stwierdzili oni, że tropy zidentyfikowane przez agencję były niewystarczająco rozstrzygające. Kod typu malware można przejąć, może zrobić to osoba inna niż pierwotni jego autorzy. Pod adres IP można się podszyć. Atak, który w tak prosty sposób można połączyć z adresem IP w Korei Północnej, powinien stanowić znak, iż należy podejść do tworzenia podobnych założeń w sposób ostrożniejszy. To, że ktoś mógł próbować przerzucić winę na Pjongjang (dawn. Phenian), niekoniecznie oznacza, że właśnie północnokoreańscy hakerzy stoją za incydentem. Wyrafinowany atak ze strony aktora państwowego, jak twierdzili krytycy, nie byłby tak chaotyczny jak ten, po którym FBI stwierdziło naruszenie systemów komputerowych Sony Pictures Entertainment.

W odpowiedzi na te zastrzeżenia władze USA ponownie podkreśliły swoją pewność co do tego, że za atakiem stała Korea Północna. Przedstawiciele administracji ponadto stwierdzili, że nie mogą ujawnić podstaw, na których opiera się ich wiedza i pewność dotyczące tożsamości źródła ataku. Dyrektor FBI James Comey oświadczył, że „podobnie jak i cała amerykańska wspólnota wywiadowcza ma duże zaufanie do ustaleń śledczych, z których wynika, że za atakiem stała Korea Północna”. Poproszony o komentarz do omówionych wyżej uwag sceptyków odparł: „Nie mają oni dostępu do ustaleń, które są znane mi. Nie widzą tego, co widzę ja.”

W ostatnich miesiacach Korei Północnej przypisano kolejną serię cybernetycznych aktów agresji. Zgodnie z raportem wydanym przez firmę Symantec, należącą do światowej czołówki dostawców rozwiązań w dziedzinie cyberbezpieczeństwa, próba wyprowadzenia sumy 1 mld USD z rachunku banku centralnego Bangladeszu w Banku Rezerwy Federalnej w Nowym Jorku, a także szereg innych, mniej znaczących włamań do banków, były dziełem tych samych hakerów, którym przypisano odpowiedzialność za atak na firmę Sony Pictures Entertainment. Raport ma alarmujący charakter z wielu powodów. Pierwszy to liczba ataków ostatnio przeprowadzonych za pośrednictwem rzekomo bezpiecznego systemu komunikacji finansowej SWIFT. Po drugie, jeżeli to prawda, byłby to pierwszy przypadek, w którym państwo narodowe, a nie tylko organizacja przestępcza, angażuje się w finansowe przestępstwa w internecie.

Problem atrybucji definiuje się często jako jeden z powodów nadmiernych trudności w zabezpieczeniu cyberprzestrzeni. Jeżeli nie da się, w sposób rzetelny, przypisać winy „złym” aktorom, bardzo trudne może okazać się przyjęcie polityki mającej na celu zmianę ich zachowań, takiej jak na przykład przeprowadzenie działań odwetowych. Jednak w epoce, w którą właśnie wkraczamy, kiedy atrybucja jest możliwa, przynajmniej w niektórych przypadkach, wydaje się mało prawdopodobne, żeby problem, o którym mowa wyżej, był coraz mniejszym wyzwaniem.

Po pierwsze przypisanie komuś autorstwa ataku to coś innego niż posiadanie racji. Jak pokazał przypadek Sony, może zostać podniesionych wiele wątpliwości. W tym miejscu powstaje pytanie, co może stanowić przekonujący dowód umożliwiający przekonujące przypisanie sprawstawa cyberataków, a także, w jaki sposób dowody tego rodzaju należy unormować. Pewne wskazówki wykorzystywane w celu dokonania atrybucji w czasach dzisiejszych, takie jak język kodu, frazy, konfiguracja klawiatury autorów złośliwego oprogramowania, liczba zdarzeń, w ramach których serwery dowodzenia wysyłają polecenia - są ogólnie znane, i można je w prosty sposób podrobić. Jednak w jakim zakresie dysponujemy pewnością w odniesieniu do tego, czy określona atrybucja jest prawidłowa? I jak bardzo pewni musimy być, żeby dany incydent przypisać jakiemuś aktorowi publicznie? Ponadto, jako pokazuje przypadek Sony, rodzi się także pytanie o to, czy źródła i metody stosowane w celu ustalenia sprawców ataków także należy ujawnić dla zwiększenia zaufania opinii publicznej do jej wyników?

Wraz ze wzrostem liczby atrybucji cyberataków pojawiło się też pytanie, co właściwie można z nimi uczynić? W pierwszych dwóch opisywanych przez nas przypadkach wykorzystano atrybucję ataków do wszczęcia postępowania karnego. Jednakże sprawy te nigdy nie doczekają się finału w sądzie - chińscy i irańscy hakerzy, jednoznacznie zidentyfikowani, raczej nie zostaną zatrzymani przez amerykańskie władze. Postawienie im zarzutów i ujawnienie tego faktu przez władze USA mają stanowić raczej publiczny sygnał dla Pekinu i Teheranu. Zbyt wcześnie jest także, by stwierdzić, czy miały one jakikolwiek wpływ na zachowania Iranu i Chin w Internecie. W przypadku Sony jednakże, wydaje się, że nie podjęto żadnych oficjalnych działań ukierunkowanych przeciwko Korei Północnej. Internet w tym kraju przez pewien czas nie funkcjonował, jednak USA nie przyznały się do odpowiedzialności za tę awarię. Podobnie i teraz, po atakach na banki azjatyckie, rodzi się kolejne pytanie: jeżeli możemy stwierdzić, z wystarczającą dozą pewności, że to Korea Północna odpowiada za wyżej opisane działania, jakie dalsze kroki należałoby podjąć?

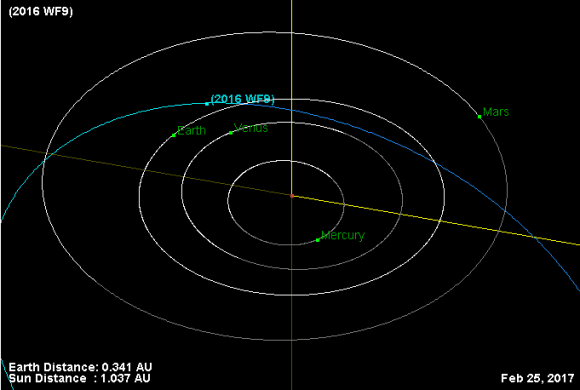

Jak widać na załączonym obrazku, że technologia, w tym przypadku technika ustalania odpowiedzialności za cyberatak (atrybucja), ewoluuje szybciej od polityki.

Blaise Misztal zajmuje się kwestiami bezpieczeństwa narodowego, ze szczególnym uwzględnieniem cyberbezpieczeństwa, w jednym z prominentnych waszyngtońskich think tanków, gdzie opracował m.in. symulację strategiczną Cyber ShockWave. Jest stałym ekspertem Cyberdefence24.pl

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?