- ANALIZA

- WIADOMOŚCI

Internet rzeczy czy internet zagrożeń? [ANALIZA]

Ponad 20 miliardów urządzeń podłączonych do internetu w 2020 roku to nie fikcja, ale realistyczne szacunki przygotowane przez firmę CISCO. Inteligentne lodówki, samochody, telewizory i inne rzeczy staną się rzeczywistością i konieczne będzie ich odpowiednie zabezpieczenie. W innym przypadku, możemy być świadkami poważnych wypadków, których konsekwencje trudno będzie oszacować

Internet rzeczy (IoT) można określić jako fizyczne, połączone ze sobą obiekty, poprzez wbudowany system i sensory, między którymi zachodzą interakcje generujące wyniki i wygodę dla użytkowników końcowych. Umożliwia on połączenie wszystkich urządzeń w jedność. To nie tylko komputery, smartfony czy tablety, ale również pralki, lodówki i inne urządzenia codziennego użytku będą wymieniały między sobą dane. Świat fizyczny stanie się jednym wielkim system informacyjnym, który ma polepszyć jakość życia ludzi oraz wspomóc nowy model biznesowy. Jednocześnie więcej danych osobowych i komercyjnych będzie umieszczane w chmurze i wymieniane między tysiącem urządzeń. Podobnie jak to miało miejsce w przypadku innych globalnych trendów technologicznych jak rozprzestrzeniania się telefonów mobilnych czy konsolidacji centrów danych, zmieni się krajobraz informacyjny oraz możliwości przeprowadzenia ataków i środowiska zagrożeń. W ramach IoT będą znajdowały się narzędzia analityczne, wizualizacyjne do których dostęp będzie miał każdy, niezależnie od czasu i miejsca.

Codziennie cyberataki stają się coraz bardziej skomplikowane i trudniejsze do odparcia. Biorąc pod uwagę ten trend, ciężko jest stwierdzić z jakim rodzajem zagrożenia będziemy musieli się mierzyć w przeciągu 5 lub 10 lat. Możemy być tylko pewni, że będą one bardziej niebezpieczne niż teraz, oraz że stare ich źródła zostaną zlikwidowane a pojawią się na ich miejsce nowe.

Czytaj też: Potrzebujemy zautomatyzowanej obrony (Exatel Security Day 2017)

Mówiąc o bezpieczeństwie IoT należy wskazać na wzrost ryzyka dla bezpieczeństwa ze względu na wytworzenie się nowych podatności w podłączonych do sieci urządzeniach. Administracja państwowa i sektor prywatny muszą liczyć się z tym, że liczba dziur w oprogramowaniu znacznie wzrośnie. Według badań przeprowadzonych przez HP, 70 proc. urządzeń IoT zawiera podatności. Ponadto problem występuje w związku z ograniczonymi zdolnościami wykrywania zagrożeń przez użytkowników końcowych. Sensory i inny urządzenia internetu rzeczy z pewnością usprawnią szybkość, dokładność i efektywność wymiany informacji jednocześnie jednak czyniąc biznes podatnym na ataki i włamania.

Rewolucja związana z internetem rzeczy zmieni wektory ataku. Klasyczny podział czyli na dostępność, integralność oraz poufność pozostanie wciąż aktualny, ale zmieni się nacisk na poszczególne elementy. Przez większą część czasu, głównym problemem były ataki skierowane przeciwko poufności. Bezpieczeństwo danych, kontrolowanie dostępu do nich, prywatność i kwestie inwigilacji najczęściej pojawiały się w dyskusjach o cybezpieczeństwie. Wraz z rozwojem IoT będzie rosło znaczenie dwóch pozostałych form ataków: Wirusy komputerowe niszczące dane, ataki DDoS czy też ransomware, który szyfruje ważne informacje wymagając od użytkownika zapłaty okupu to współczesne przykłady zakłócana dostępności. Biorąc pod uwagę liczbę urządzeń podłączonych do internetu, będziemy obserwowali o wiele potężniejsze ataki typu DDoS. Zagrożenia skierowane przeciwko integralności polegające na takim manipulowaniu danymi, żeby rezultaty były widoczne w świecie zewnętrznym począwszy od zmiany ocen w klasie po zdecydowanie poważniejsze ingerencje w kontach bankowe czy systemy odpowiedzialne za obsługę infrastruktury krytycznej Rewolucja związana z IoT i zwiększający się bezpośredni wpływ komputerów na świat fizyczny, stanowić będą coraz większe zagrożenie dla życia ludzkiego. Utrata danych czy brak dostępu do komputera to zdecydowanie inny rodzaj zagrożenia niż śmierć człowieka spowodowana uszkodzeniem rozrusznika serca.

Czytaj też: Technologia chmury: Szanse i wyzwania (Exatel Security Day 2017)

Kolejnym problemem bezpieczeństwa będzie możliwość wykorzystania narzędzi podłączonych do internetu rzeczy jako broni. Najlepszym przykładem są tutaj inteligentne auta, które przejęte przez hakerów mogą celowo doprowadzić do wypadków, lodówki specjalnie zmieniające temperaturę żeby żywność się popsuła czy nawet inteligentne urządzenia w energetyce, które mogą zostać wykorzystane do przeprowadzenia zmasowanego cyberataku.

Nie tylko sektor energetyczny będzie zagrożony, ale cała infrastruktura krytyczną ze względu na zwiększoną liczbę potencjalnych ścieżek dostępu. Technologię, które tradycyjnie były odcięte od internetu, stają się coraz bardziej otwarte. Większa liczba adresów IP będzie zewnętrzna, przez co wrośnie możliwość przeprowadzenia cyberataków.

Zagrożony jest też sektor medyczny. Bardzo łatwo jest przecież wyobrazić sobie sytuacje, w której pacjenci z rozrusznikami serca dostają pogróżki od hakerów, którzy grożą zmianą ustawień ich urządzenia jeżeli nie zapłacą okupu. Scenariusz ten nie jest wcale wykluczony, ponieważ już naukowcy ze szpitala St. Jude zlokalizowali poważne luki w bezpieczeństwie tych urządzeń. Obecnie służba zdrowia jest poważnie zagrożona atakami hakerskimi a może być tylko gorzej, jeżeli liczba urządzeń podłączonych do sieci wzrośnie.

Czytaj też: Exatel Security Day 2017. Telekomunikacja stała się krwioobiegiem dla państwa [Cyberdefence24.pl TV]

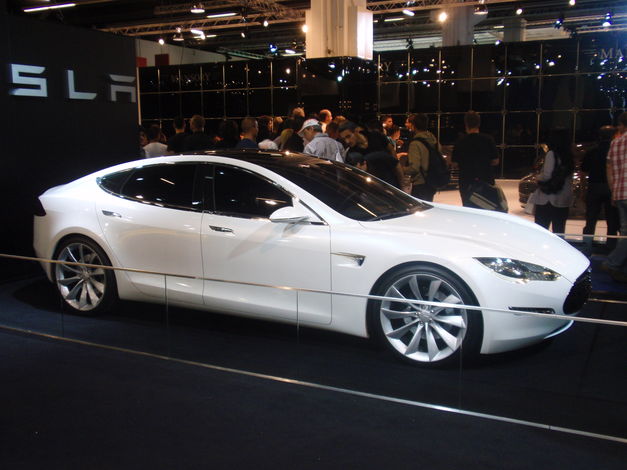

Jedną z rewolucji IoT są podłączone do internetu samochody. W znaczny sposób wpłyną one na życie każdego z nas. Szacuje się, że do 2020 roku 70-90 proc. samochodów będzie podłączonych do internetu, chociaż wciąż niejasny jest stopień tych połączeń. Już zresztą mieliśmy do czynienia z udanymi atakami hakerskimi na systemy komputerowe w samochodach. Firma Chryslera musiała wycofać 1.5 miliona sztuk wozów Chrysler Jeep po tym jak hakerom udało się do nich włamać z odległości ponad 10 mil. Przejęli oni kontrolę nad systemem klimatyzacji, radiem czy wycieraczkami. Chrysler to nie jedyna firma motoryzacyjna, która miała problemy z bezpieczeństwem oprogramowania. We wrześniu 2016 roku, Tesla zdalnie zaktualizowała system Modelu S łatając luki bezpieczeństwa. Nie wiadomo jednak jakiego rodzaju podatności to były.

Ataki z wykorzystaniem internetu rzeczy miały już miejsce i to nie tylko w przemyśle motoryzacyjnym. W październiku zeszłego roku elektroniczne urządzenie powszechnego użytku służące do nagrywania programów telewizyjnych na dysk twardy w formacie cyfrowym (DVR) doprowadziły do czasowego wyłączenia Twittera. Nieznany sprawca lub grupa sprawców rozpoczęła atak wykorzystując DVR, razem z milionem niezabezpieczonych kamer, ruterów czy oraz innych urządzeń doprowadzając do czasowego wyłączenia Twittera, Reddita, Netflixa oraz innych stron internetowych.

Zdaniem Jakuba Syty – Dyrektora Biura Zarządzania Usługami Bezpieczeństwa w firmie Exatel rozwój IoT przypomina wczesną fazę rozwoju Internetu, który zbudowany był po to by działać. Dopiero z biegiem czasu okazało się, że przyjęte założenia znacznie utrudniały zapewnienie, że będzie on działać bezpiecznie. Rozmaite „inteligentne” urządzenia, podpinane do sieci Internet, również przede wszystkim mają działać - włączać światło, podglądać dzieci, zmieniać temperaturę, dokonywać pomiarów, zabawiać. Wciąż niezmiernie rzadko myśli się o ich potencjalnie negatywnym wpływie na bezpieczeństwo użytkowników oraz ich sprzętu komputerowego.

Czytaj też: Nadchodzi internetowa apokalipsa? [ANALIZA]

W opinii eksperta Exatela to o czym nagminnie wydają się zapominać producenci tego typu rozwiązań to fakt, ze nie funkcjonują one w izolacji. Poprzez podpięcie do Internetu można przejąć ich sterowanie wykorzystując do celów nie przewidzianych w instrukcji obsługi. Do celów, które prawdopodobnie nawet nie były rozważane w ramach analizy ryzyka projektów, w wyniku których produkty te powstały.

Jak bowiem inaczej wytłumaczyć zabawki szpiegujące mieszkańców wykorzystywane by dowiedzieć się kiedy w mieszkaniu będzie pusto, lalki, których przejęcie kontroli pozwala na manipulowanie dziećmi czy kamerki internetowy, które oprócz udostępniania „live stream” tego co dzieje się w naszych domach, służą to skutecznego atakowania połowy znanego Internetu.

Syta uważa, że producenci, poganiani przez działy sprzedaży i akcjonariuszy swoje cele określają zazwyczaj w milionach sprzedanych sztuk. Jak najszybciej, jak najtaniej. Zagadnienia z zakresu bezpieczeństwa odkładane są na później – jak już produkt odpowiednio dużo zarobi, to wtedy będzie można zastanowić się nad zwiększaniem nakładów na jego rozwój. Zjawisko to nosi nazwę „długu technologicznego”. Długu, który zazwyczaj trzeba jednak spłacić i to ze znacznymi odsetkami. Najczęściej nie jest to już zmartwieniem producentów lecz konsumentów, którzy stają się niekiedy ofiarami przestępstw lub awarii.

Ekspert Exatela jest jednak optymistycznie nastawiony i uważa, że zabezpieczenie IoT jest możliwe – wymaga jednak odpowiednich analiz, testów, utwardzenia rozwiązań i wydawania aktualizacji za każdym razem gdy w urządzeniu znajdowane są krytyczne błędy. A to kosztuje. Jedną ze smutniejszych kwestii jest jednak to, że głównym powodem zaniechań na tym polu wydaje się być kwestia odpowiedzialności za już sprzedane urządzenia. Tworzenie nowych – bezpiecznych urządzeń IoT powinno raczej iść w parze z wymianą miliardów dawno już sprzedanych urządzeń uznanych za niebezpieczne. A za to nikt nie zapłaci.

Czytaj też: Internet rzeczy nie będzie bezpieczny

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?