- WIADOMOŚCI

CSIRT GOV: Rośnie skala cyberataków, trend będzie się utrzymywał

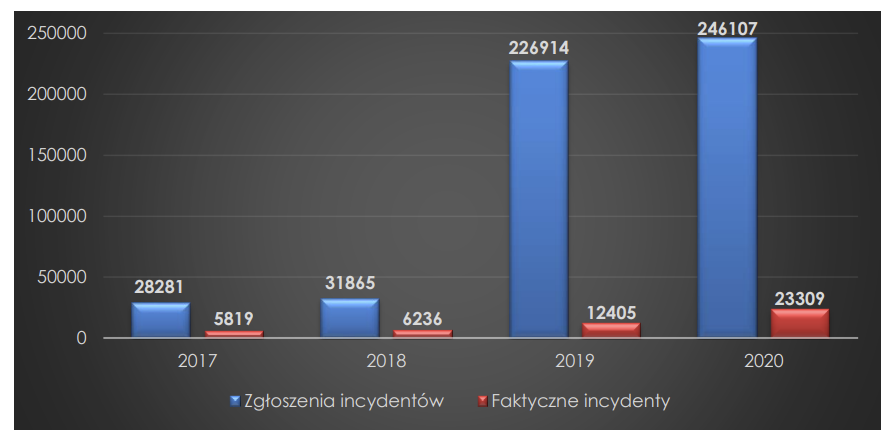

W 2020 roku zgłoszono 246 107 przypadków potencjalnego incydentu teleinformatycznego, co stanowi wzrost o ok. 8 proc. w porównaniu do 2019 roku, z czego 23,3 tys. było rzeczywistym zdarzeniem - wynika z raportu o stanie bezpieczeństwa cyberprzestrzeni RP w 2020 roku.

Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego CSIRT GOV przygotował raport o stanie bezpieczeństwa cyberprzestrzeni RP w 2020 roku. Jego celem ma być zwiększenie świadomości nie tylko użytkowników, ale także intytucji państwowych, administracji czy osób odpowiedzialnych za infrastrukturę krytyczną na temat stanu cyberbezpieczeństwa w Polsce.

W 2020 roku zgłoszono 246 107 przypadków potencjalnego incydentu teleinformatycznego (wzrost o ok. 8 proc. w porównaniu do 2019 roku), z czego 23,3 tys. było rzeczywistym zdarzeniem (często zgłaszane są te same rodzaje zagrożeń lub użytkownicy błędnie zdarzenia teleinformatyczne uznają za cyberataki – red.). To rekordowe dane w historii działania zespołu CSIRT GOV, jednocześnie są zauważalnie większe niż w 2019 roku.

Powodem gwałtownego wzrostu występowania cyberataków jest po pierwsze: wejście w życie przepisów ustawy o krajowym systemie cyberbezpieczeństwa (KSC), zanotowano także wzrost liczby zgłoszeń zarejestrowanych przez systemy wykrywania lub ostrzegania przed zagrożeniami i zauważalny wzrost cyberprzestępczości. Co więcej, eksperci wskazują, że rok do roku ten trend będzie się podwajał.

Najwięcej zgłoszeń dotyczących cyberincydentów zanotowano w I kwartale (z powodu alarmów systemu ARAKIS GOV) i IV kwartale 2020 roku; a faktycznych incydentów – w II kwartale ub.r. co miało związek przede wszystkim z lockdownem i pracą zdalną.

Zdaniem Grzegorza Latosińskiego, public sector sales executive Poland w Google Cloud Poland, to naturalne, że w miarę wzrostu wykorzystania narzędzi cyfrowych próby cyberataków będą się nasilać i będą wymierzone nie tylko w firmy, ale też i w sektor publiczny. „Paradoksalnie, większa świadomość tego wyzwania pozwala na lepsze i szybsze identyfikowanie tego typu zdarzeń i dlatego w statystykach widzimy tego więcej. Warto też pamiętać, że nie każda próba cyberataku kończy się sukcesem, czyli np. uzyskaniem dostępu do wewnętrznych systemów lub zakłóceniem ich pracy” – ocenia.

Dodaje, że to oczywiste, że myśląc obecnie o infrastrukturze IT „bezpieczeństwo musi być niejako wbudowane u źródła każdego systemu czy usługi, zwłaszcza w sektorze publicznym”.

„W Google Cloud to rozumiemy, bo bezpieczeństwo to podstawa naszej strategii i dlatego firmom oraz instytucjom, które korzystają z naszych rozwiązań oferujemy wykorzystywanie tej samej bezpiecznej i w pełni prywatnej infrastruktury oraz oprogramowania, z których sami korzystamy i od wielu lat rozwijamy z myślą o najwyższym poziomie zabezpieczeń” – podkreśla.

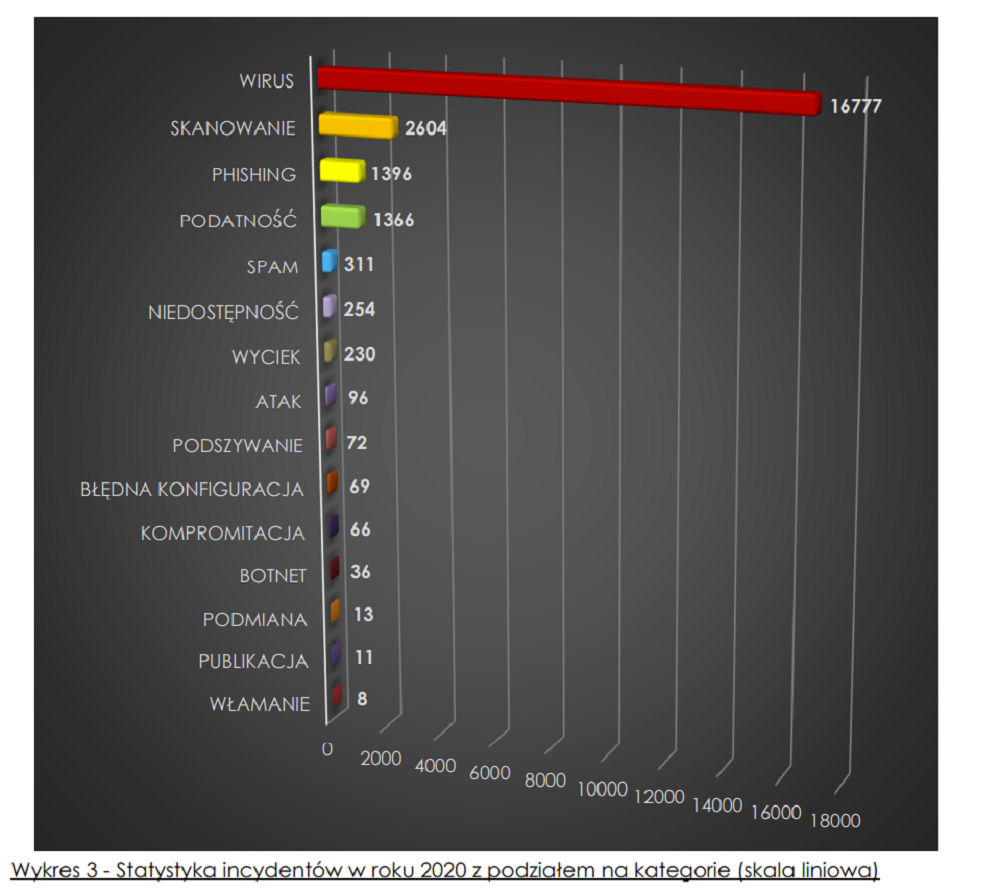

Wirusy, skanowanie, podatność

W roku 2020 - podobnie jak i w 2019 - najwięcej incydentów występowało w kategorii wirus (niemal 72 proc. ogółu, w stosunku do 2019 roku można było zaobserwować wzrost o ponad 132 proc.), skanowanie – incydenty dotyczą złośliwego lub podejrzanego ruchu skierowanego wobec podmiotów, które podlegają CSIRT GOV (w porównaniu do 2019 roku wzrost o prawie 39 proc.), phishing (wzrost o prawie 19 proc.).

Kolejną, najczęstszą przyczyną cyberincydentu była podatność, wynikająca ze słabości systemów teleinformatycznych, błędów konfiguracyjnych lub braku odpowiednich procedur dotyczących bezpieczeństwa w firmie. Incydenty tego rodzaju były częstsze o ponad 34 proc.

Ofiarą cyberprzestępców najczęściej padały urzędy państwowe (zanotowano 8 356 incydentów – wzrost o 118 proc.), celem była także infrastruktura krytyczna (wzrost o 283 proc.) oraz służby i wojsko (wzrost o 311 proc.).

Phishing poważnym zagrożeniem

Ubiegły rok upłynął także pod znakiem kampanii phishingowych – zaplanowano 1396 tego typu kampanii (wzrost o około ¼ względem 2019 roku). Cyberprzestępcy najbardziej aktywni byli w marcu i lipcu 2020 roku. Najczęściej działali za pomocą kampanii za pośrednictwem maili – podszywając się pod administratorów, helpdesk; wykorzystywali logo instytucji administracji publicznej lub operatorów infrastruktury krytycznej, by uśpić czujność. Podszywano się również często pod Pocztę Polską, Inpost, Orange oraz Play w celu zainfekowania złośliwym oprogramowaniem komputerów ofiar lub pozyskanie danych do serwisów bankowości elektronicznej, by wykraść pieniądze z kont bankowych.

Przykłady kampanii phishingowych, wskazane w raporcie CSIRT GOV, to m.in. nie tylko podszywanie się pod administratora poczty, ale także próba naciągnięcia użytkowników na „nieopłacone” faktury za usługi (np. operatorów telekomunikacyjnych); bazujące na strachu dotyczącym pandemii COVID-19 - na strony przypominające oryginalne mapy prezentujące rozprzestrzenianie się koronawirusa czy z „komunikatami” WHO lub na wiadomości z ofertą sprzedaży masek, płynów, środków do dezynfekcji, a w rzeczywistości zawierające zainfekowane linki; wyłudzające kryptowalutę Bitcoin.

Pytany przez nas o to zjawisko Grzegorz Latosiński odpowiada: „Każdego dnia Gmail blokuje ponad 100 milionów wiadomości z próbami wyłudzenia informacji czy innego rodzaju spamem. Google Cloud zapewnia firmom i instytucjom publicznym rozwiązania oparte o podejście >>zero trust<< - zero zaufania, skutecznie blokujące dostęp osób niepowołanych do infrastruktury i systemów. W Google pracują też zespoły, takie jak Project Zero, które koncentrują się na znajdowaniu i naprawianiu luk w sieci i oprogramowaniu dostępnym na rynku, aby uczynić internet bezpieczniejszym dla nas wszystkich. Dlatego też wierzymy, że należy jak najbardziej ułatwiać sposoby modernizacji systemów IT. Tak tworzymy nasze produkty Google Cloud” – stwierdza.

Jak cyberprzestępcy kompromitują ofiary?

Ekspert podkreśla, że na przykładzie ataków SolarWinds i Microsoft Exchange można było zaobserwować, że systemy oparte na jednej technologii, ograniczenia interoperacyjności i przenoszenia danych mogą wzmocnić podatność sieci na ataki.

„Dodatkowo, oparcie systemów na przestarzałych rozwiązaniach uniemożliwia również agencjom sektora publicznego i firmom korzystanie z najnowszych rozwiązań bezpieczeństwa opartych na chmurze. Nowoczesne systemy umożliwiają bezpieczne dokonywanie częstych aktualizacji i zmian zabezpieczeń, co jest niezbędną częścią cyberobrony zarówno dla sektora rządowego, jak i prywatnego” – komentuje dla CyberDefence24.pl.

Autorzy raportu wskazali także, że najbardziej popularne mechanizmy kompromitacji ofiar cyberprzestępców to np. włamanie do służbowej poczty e-mail, przełamywanie zabezpieczeń, oprogramowanie szyfrujące ransomware czy złośliwe oprogramowanie.

„Warto, by każdy z nas znał podstawy bezpieczeństwa w sieci i nie powinno nam znudzić się przypominanie o nich. Nie klikajmy w nieznane linki, nie otwierajmy nieznanych załączników, sceptycznie podchodźmy do nieznanych stron internetowych lub takich, które tylko przypominają te najpopularniejsze” – przestrzega Grzegorz Latosiński z Google Cloud, pytany przez CyberDefence24.pl o podstawowe zasady cyberbezpieczeństwa.

Chcemy być także bliżej Państwa – czytelników. Dlatego, jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected]. Przyszłość przynosi zmiany. Wprowadzamy je pod hasłem #CyberIsFuture.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?