- WIADOMOŚCI

2024 rok: walka z zorganizowaną cyberprzestępczością

Rok 2024 obfitował w wiele ważnych wydarzeń w dziedzinie cyberbezpieczeństwa. O podsumowanie ostatnich dwunastu miesięcy poprosiliśmy Ireneusza Tarnowskiego, eksperta ds. CTI.

Autor. Pixabay.com

Ireneusz Tarnowski - Analityk cyberzagrożeń z długim stażem i ogromną wyobraźnią. Od wielu lat zajmuje się taktycznym oraz operacyjnym Cyber Threat Intelligence. Analizując zagrożenia w cyberprzestrzeni oraz taktyki i techniki cyberataków ocenia możliwości ofensywne grup przestępczych, potencjalny wpływ na organizację i opracowuje plany reakcji na pojawiające się ataki. Lider w obszarze zarządzania cyberincydentami, gdzie będąc przez wiele lat koordynatorem incydentów dbał, by były one prowadzone zgodnie z najwyższymi standardami, niejednokrotnie angażując się w analizy najtrudniejszych incydentów na poziomie technicznym.

Angażując się w opracowywanie metod wykrywania oraz analizę zagrożeń szeroko rozumianej infrastruktury informatycznej, przygotowuje techniczne oraz organizacyjne rozwiązania mające na celu zwiększanie poziomu bezpieczeństwa organizacji. Łączy kropki w duże obrazy i rozwija działania Cyber Threat Intelligence, pokazując jak dzielić się pozyskaną wiedzą.

Autor. Archiwum prywatne

Wyzwania i zmiany

Oskar Klimczuk, CyberDefence24: Jak podsumowałby pan rok w branży cyberbezpieczeństwa i nowych technologii?

Ireneusz Tarnowski: Dla branży cyberbezpieczeństwa to był bardzo dynamiczny rok. Mieliśmy do czynienia z kilkoma globalnymi incydentami, ekspansją technologii napędzanej AI, globalnymi awariami oraz cyberwojnami (teraz już trzeba wskazywać kilka obszarów/frontów). Wskazałbym kilka kluczowych elementów:

1. Wzrost znaczenia bezpieczeństwa chmury. Migracja firm do chmury nabrała tempa, co zaowocowało nowymi wyzwaniami w zakresie ochrony danych i zarządzania tożsamościami. Ataki na środowiska chmurowe, takie jak wycieki danych z otwartych baz S3 czy luki w konfiguracjach, stały się powszechne.

2. Postępy w kwantowej kryptografii. Technologia kwantowa powoli wkracza do świata kryptografii. Firmy i instytucje badawcze zaczęły testować algorytmy odporne na ataki kwantowe, co jest kluczowe w kontekście przyszłych zagrożeń.

3. Rosnąca liczba ataków ransomware i rozwój modelu RaaS (Ransomware-as-a-Service). Ataki ransomware stały się bardziej zaawansowane i ukierunkowane. Model RaaS sprawił, że cyberprzestępcy mogą łatwiej prowadzić działania bez zaawansowanej wiedzy technicznej. Ofiary coraz częściej padają ofiarą podwójnego (lub nawet potrójnego) wymuszenia, gdzie dane są nie tylko szyfrowane, ale również wykradane i grożono ich ujawnieniem.

4. Sztuczna inteligencja w cyberbezpieczeństwie. AI i uczenie maszynowe odegrały kluczową rolę zarówno po stronie obrony, jak i ataku. Z jednej strony narzędzia AI pomagają w wykrywaniu anomalii i reagowaniu na incydenty w czasie rzeczywistym, z drugiej strony cyberprzestępcy zaczęli wykorzystywać AI do tworzenia bardziej przekonujących phishingów i automatyzowania ataków.

5. Wprowadzenie nowych regulacji. Unia Europejska wdrożyła Dyrektywę NIS2, która zaostrzyła wymagania dotyczące bezpieczeństwa dla firm działających w sektorach krytycznych.

6. Luki w oprogramowaniu i ich eksploitacja. Rok 2024 przyniósł wiele istotnych CVE, co jednak istotniejsze, czas od ukazania się podatności do jej wykorzystania przez cyberprzestępców bardzo mocno się skrócił. W wielu wypadkach odkrycie podatności było skutkiem analizy ataku (czyli mieliśmy uzbrojone podatności typu zero-day).

Jakie najważniejsze zmiany przyniosły ostatnie 12 miesięcy?

W ciągu ostatnich 12 miesięcy zauważyłem wyraźne podkreślenie problemów związanych z bezpieczeństwem w obszarze Operational Technology (OT). Z coraz większą liczbą urządzeń IoT oraz systemów przemysłowych podłączonych do sieci, zagrożenia dla krytycznych infrastruktur, takich jak sieci energetyczne, wodociągi czy przemysł produkcyjny, stają się coraz bardziej widoczne. Ataki na te systemy, w tym na infrastrukturę krytyczną czy złośliwe oprogramowanie ukierunkowane na systemy SCADA, zaczynają stanowić poważne zagrożenie - nie tylko dla firm, ale również dla państw i społeczeństw. Przemiany w zakresie cyberzagrożeń dotykają teraz nie tylko IT, ale i fizycznych procesów produkcyjnych, co czyni je bardziej złożonymi i trudnymi do zarządzania.

W odpowiedzi na rosnące zagrożenia, zauważalny jest znaczny wzrost świadomości na temat ryzyk związanych z OT. W ciągu ostatniego roku pojawiły się innowacyjne rozwiązania ochronne dla systemów OT. Firmy zaczęły wdrażać technologie typu „cyber-fizyczna obrona”, które łączą monitorowanie i zabezpieczanie zarówno systemów IT, jak i OT. Wzrosło znaczenie systemów detekcji anomalii, które potrafią wykrywać nie tylko złośliwe oprogramowanie, ale także nietypowe zachowania w systemach OT. Warto również podkreślić, że w ostatnich miesiącach zauważono wzrost współpracy między sektorem IT a OT. Działy odpowiedzialne za cyberbezpieczeństwo w organizacjach zaczynają współpracować w bardziej zintegrowany sposób, tworząc spójną politykę ochrony zarówno w sferze technologii informacyjnych, jak i technologii operacyjnych. To podejście pozwala lepiej rozumieć unikalne wymagania bezpieczeństwa w OT oraz wdrażać odpowiednie środki zaradcze.

Być może, ta zauważalna wysoka aktywność działań w obszarze cyberbezpieczeństwa dla OT wynika z faktu, iż przez wiele lat obszar był niejako pomijany, a teraz pod wpływem zagrożeń zrozumiano potrzebę nie tylko zapewnienia ciągłości procesów, ale również cyberbezpieczństwa. Obecnie obserwujemy bardzo dynamiczny początek drogi budowania cyberbezpieczeństwa OT w oparciu o wszystkie filary: technologię, procedury oraz ludzi.

Co okazało się być największym wyzwaniem w 2024 roku w branży cyberbezpieczeństwa w Polsce?

Nie można już mówić osobno o wyzwaniach w Polsce i na świecie. W obszarze cyberbezpieczeństwa żyjemy w jednym globalnym ekosystemie. W mojej ocenie największym obecnie wyzwaniem dla branży jest problem bezpiecznego wytwarzania, dostarczania i utrzymywania oprogramowania. Rok obfitował w różnego rodzaju ataki związane z oprogramowaniem, tj. fałszywe aplikacje powiązane z SEO poisoningiem, ataki na repozytoria kodów, czy skuteczne zatrucie źródeł kodu w atakach na „łańcuch dostaw” sprawiają, że należy w pełni świadomie kontrolować cały proces związany z używaniem oprogramowania. Wektory ataku oparte o strojanizowane, z pozoru legalne i niezłośliwe oprogramowanie, stały się coraz częstsze, a co gorsze - coraz skuteczniejsze. Kolorytu temu problemowi dodaje globalna awaria Crowdstrike Falcon, gdzie pojedynczy błąd dostawcy narzędzia bezpieczeństwa zatrzymał wiele firm i procesów krytycznych, pokazując problem uzależniania się organizacji od dostawców oprogrmowania.

Incydenty, wydarzenia i trendy

Jakie incydenty bezpieczeństwa z 2024 roku wyróżniłby pan jako kluczowe w skali globalnej oraz w Polsce?

W skali globalnej spektakularne dla mnie są incydenty związane z aktywnością chińskich grup APT w sektorze telekomunikacyjnym. We wrześniu ujawniono, że grupa Salt Typhoon, powiązana z Chinami, włamała się do sieci głównych amerykańskich firm telekomunikacyjnych, takich jak Verizon, AT&T, Lumen i T-Mobile. Ataki te miały na celu m.in. systemy podsłuchowe amerykańskich organów ścigania oraz kampanie prezydenckie w USA.

Na początku roku amerykańskie służby dokonały likwidacji botnetu grupy Volt Typhoon, zbudowanego na zhakowanych routerach SOHO, jednak w listopadzie odnotowano jego odbudowę. W tym samym miesiącu opublikowano raport o grupie LIMINAL PANDA, która specjalizuje się w technologii telekomunikacyjnej, z zaawansowaną wiedzą na temat protokołów GSM, połączeń między operatorami oraz w przechwytywaniu danych abonentów, metadanych połączeń i wiadomości SMS. Są to incydenty, o których ciągle wiemy mało, jednak ich zakres i głębokość są bardzo znaczące, pokazujące zarówno determinację adwersarza do prowadzenia operacji z różnymi celami (inwigilacja, destrukcja) oraz w różnych ekosystemach (sieci tradycyjne, sieci IoT, sieci telekomunikacyjne).

W Polsce nie odnotowaliśmy incydentu, który byłby tak medialny jak te światowe, jednak z mojej perspektywy zauważyłem intensyfikację ataków DDoS. Potencjał tych ataków robi się coraz groźniejszy, gdyż adwersarze mają do dyspozycji coraz większą infrastrukturę oraz opracowują nowe techniki i taktyki, które bywają nietrywialne w powstrzymywaniu. Wyraźnie widać, że operacje DDoSowe są koordynowane z kilku ośrodków i mają za cel zaburzyć działania poszczególnych sektorów gospodarki lub zbadać wydajność mechanizmów ochrony antyDDoSowej funkcjonującej w kraju.

Co uznałby pan za najważniejsze wydarzenie w branży w 2024?

Każdy analityk inaczej spogląda na ten rok i inne wydarzenia mogą być dla niego ważne. Z organizacyjnego punktu widzenia to ten rok upłynął w rytmie przygotowań do wejścia w życie zapisów NIS2 oraz DORA. Dla wielu organizacji to były ważne wydarzenia. Dla dużych operatorów telekomunikacyjnych ważne było wdrożenie „Ustawy o zwalczaniu nadużyć w komunikacji elektronicznej”, która dała wiele rozwiązań ograniczających spoofing czy smishing.

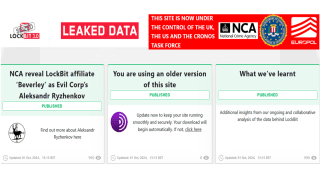

Dla mnie osobiście był to rok wielu operacji przeciwko zorganizowane cyberprzestępczości. Operacja Cronos czy PowerOff pokazały, iż międzynarodowe grupy nie mogą czuć się bezpiecznie, a służby potrafią wyśledzić, zidentyfikować i podjąć stosowne kroki. Można podważać skuteczność tych działań, gdyż w miejsce wyeliminowanej jednej grupy przestępczej powstaje kolejna. Dla mnie jednak to były bardzo budujące operacje, które pokazały, jak ważna jest współpraca międzynarodowa, a nierzadko wspólna praca analityczna sektora prywatnego z agencjami państwowymi.

Jakie najważniejsze trendy wskazałby pan na nadchodzący 2025 rok?

W 2025 roku wykorzystanie AI przez cyberprzestępców prawdopodobnie stanie się bardziej zaawansowane i powszechne, zagrażając różnym obszarom bezpieczeństwa. Zarówno ataki wykorzystujące AI, jak i operacje informacyjne napędzane przez sztuczną inteligencję, będą wymagały od organizacji nowych strategii obrony. Kluczowe wyzwania to wykrywanie deepfake’ów, identyfikacja zautomatyzowanych kampanii dezinformacyjnych i opracowanie skutecznych metod weryfikacji treści. Wzrastająca skala i zaawansowanie działań opartych na AI sprawią, że monitorowanie i reagowanie na zagrożenia stanie się bardziej złożone i kosztowne. AI pozwoli na dynamiczne dostosowywanie technik ataków w czasie rzeczywistym, bazując na reakcjach ofiar.

Ireneusz Tarnowski

W 2025 roku aktorzy zajmujący się operacjami informacyjnymi wykorzystają AI do bardziej efektywnego manipulowania opinią publiczną i realizacji celów geopolitycznych. Dzięki generatywnym modelom AI profile w mediach społecznościowych będą bardziej realistyczne, z uwzględnieniem szczegółów takich jak historia interakcji, zdjęcia generowane przez AI i spójne narracje. Takie konta mogą być używane do wpływania na dyskusje online, manipulacji opinią publiczną lub infiltracji grup docelowych.

Decyzje oraz sztuczna inteligencja

Jaką decyzję z 2024 roku można było podjąć inaczej?

Zapytałbym raczej o to, jakich decyzji zabrakło. Przy tak wielu operacjach w cyberprzestrzeni, incydentach globalnych i ciągłej ekspozycji na działania hybrydowe, nasza codzienna rzeczywistość wymaga lepszego skoordynowania działań i wymiany informacji. W mojej ocenie brakuje ustanowienia ISAC’ów - Centrów Wymiany i Analizy Informacji – w ramach których analitycy zagrożeń będą współpracować.

Ireneusz Tarnowski

Jak AI zmieniła dziedzinę, którą pan się na co dzień zajmuje?

Lubię mówić, że analityka nie zastąpi AI, gdyż szukanie pewnych powiazań między danymi i tworzenie informacji to czynność wymagająca kreatywności, a nie tylko umiejętności operowania na dużych zbiorach danych. Niemniej technologia bardzo pomaga, dostarczając właściwie wysegregowane i wstępnie przetworzone dane. Sztuczna inteligencja pomaga dostosowywać informacje o zagrożeniach do specyficznych potrzeb organizacji, uwzględniając branżę, region czy używaną infrastrukturę. Dzięki temu dane CTI stają się bardziej użyteczne i łatwiejsze do zastosowania w praktyce.

Mówi się, że modele AI są w stanie wychwycić subtelne sygnały i nietypowe zachowania, które mogą świadczyć o atakach zero-day lub zaawansowanych działaniach grup APT. To znacznie przyspiesza detekcję. Ja, mimo mojej ostrożności widzę duży wpływ na efektywność pracy, jednak równolegle mam świadomość, że modele AI mogą generować błędne oceny i alerty, co wymaga ciągłego doskonalenia algorytmów i jednocześnie wymaga bardzo zdolnych analityków, którzy będą w stanie wejść na taki poziom by korzystać z informacji i krytycznie na nie patrzeć.

Podsumowując, AI rewolucjonizuje obszar Cyber Threat Intelligence, czyniąc je bardziej efektywnym i proaktywnym, jednak wymaga jednocześnie ostrożności w implementacji, umiejętności krytycznej oceny wyników oraz odpowiedniego zarządzania ryzykiem.

Dziękujemy za rozmowę.

Serwis CyberDefence24.pl otrzymał tytuł #DigitalEUAmbassador (Ambasadora polityki cyfrowej UE). Jeśli są sprawy, które Was nurtują; pytania, na które nie znacie odpowiedzi; tematy, o których trzeba napisać – zapraszamy do kontaktu. Piszcie do nas na: [email protected].

Cyfrowy Senior. Jak walczy się z oszustami?